Újabb súlyos hiba tátong a Windows-on

A Windows kapcsán egy újabb, nulladik napi sebezhetőségről hullt le a lepel. A biztonsági rés tetszőleges fájlok felülírására ad módot, ami az operációs rendszer összeomlását is előidézheti.

A Windows esetében egy hónapon belül két nulladik napi sebezhetőségre is fény derült. Az első kihasználására alkalmas kód december 19-én vált elérhetővé az interneten. Ez a kód olyan fájlok olvasását is lehetővé teszi, amelyekhez a támadónak más különben nem lenne jogosultsága. (A sebezhetőséget az MsiAdvertiseProduct függvény tartalmazza.) A második sérülékenységről pedig az első információk még karácsonykor kezdtek szivárogni. Akkor a készítője úgy gondolta, hogy a Microsoft fejlesztőinek ad időt a biztonsági rés befoltozására, de aztán meggondolta magát, és letölthetővé tette az első exploitot.

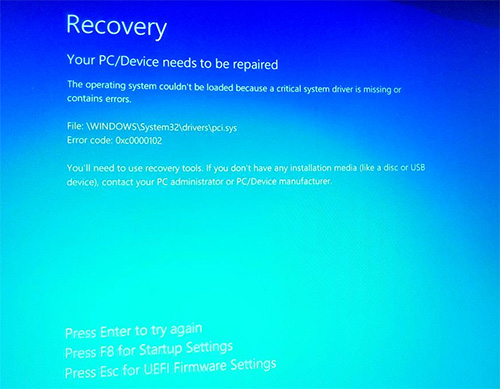

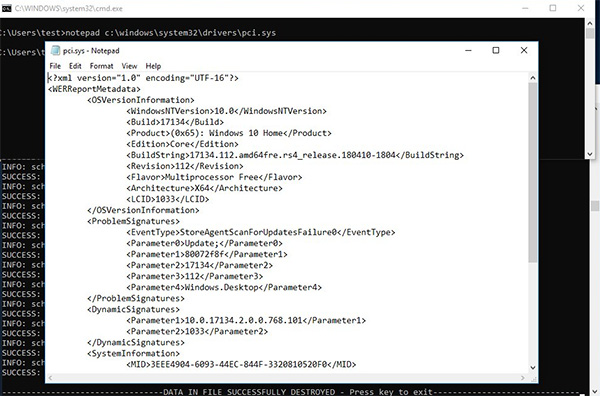

Az interneten elérhetővé vált, és azóta számos biztonsági kutató által elemzett kódról bebizonyosodott, hogy ugyan nem minden rendszer esetében, de valóban képes károkozásra. A mintakód jelenleg a Windows-hoz tartozó pci.sys rendszerfájlt írja felül, és abba az operációs rendszer egyik hibakezelő (Windows Error Reporting) szolgáltatása által generált naplóadatokat menti le. Ezzel pedig egy csapásra eléri, hogy a Windows többé már nem indul el.

Forrás: Will Dormann

Az exploit kapcsán fontos megjegyezni, hogy az nem kizárólag a pci.sys tönkretételére alkalmas, hanem bármely tetszőleges állomány kompromittálására felhasználható. A kockázatokat jelentősen fokozza, hogy a SandboxEscaper nevű exploit futtatásához alapesetben még csak rendszergazdai jogosultságokra sincs szükség.

A SandboxEscaper még nem működik üzembiztosan, de sajnos korántsem biztos, hogy ez a helyzet sokáig így is marad. A készítője szerint például nem képes a fájlok felülírására abban az esetben, ha a célkeresztbe állított rendszer régebbi, egymagos processzorral működik. Ellenben egyebek mellett Windows 10 Home (build 17134) alatt biztosan képes ellátni a feladatát. Ezt Will Dormann, a CERT/CC biztonsági kutatója is megerősítette.

Forrás: Will Dormann

A SandboxEscaper készítője már értesítette a Microsoftot, és átadta a biztonsági hiba technikai részleteiről szóló információkat. Azt azonban nem lehet tudni, hogy a fejlesztők mikor fogják befoltozni a biztonsági rést. Addig leginkább abban lehet bízni, hogy a biztonsági cégek kidolgoznak átmeneti megoldásokat az exploit felismeréséhez és blokkolásához.

-

A QNAP jelentős mennyiségű biztonsági frissítést adott ki.

-

A Microsoft Edge két biztonsági hibától vált meg.

-

A Dahua Technology hét biztonsági hibáról adott tájékoztatást.

-

A Google ChromeOS egy fontos hibajavítást kapott.

-

A Spring Framework egy közepes veszélyességű hibát tartalmaz.

-

A 7-Zip egy súlyos sebezhetőség miatt szorul frissítésre.

-

Újabb biztonsági frissítést kapott a Drupal.

-

A Google Chrome egy fontos biztonsági hibajavítást kapott.

-

Fél tucat biztonsági hiba vált kimutathatóvá a PHP-ben.

-

A Nextcloud Desktop esetében két biztonsági rést kell befoltozni.

Az ESET HOME Security legújabb verziója új és továbbfejlesztett funkciókkal véd a személyazonosságlopás, az adathalászat és más fenyegetések ellen.

Az ESET Magyarországon is elérhetővé tette az ESET Servicest, amely többek között biztosítja a gyors, felügyelt EDR (XDR) szolgáltatást is.