Mutatjuk a legveszélyesebb szoftverhibákat

Megjelent az a toplista, amely napjaink legveszélyesebb sebezhetőségeire hívja fel a figyelmet. Az is kiderül belőle, hogy az elmúlt években sajnos sok területen vallott kudarcot a biztonság megerősítése.

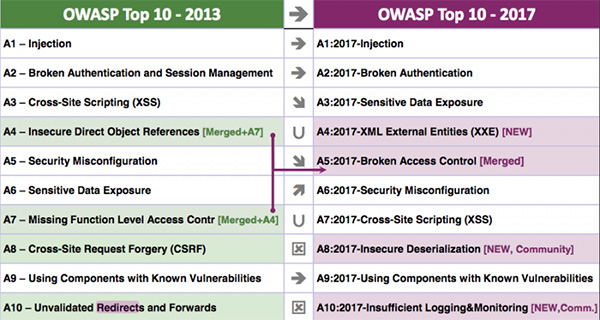

Az OWASP Top 10 a létezése óta lényeges szerepet tölt be a sérülékenységek értékelésében. Ez egy gondosan összeállított lista a legtöbb problémát okozó szoftveres sebezhetőségekről. Az előző verziója még 2013-ban készült, így már ideje volt, hogy megjelenjen egy új lista. Az OWASP tavasszal elérhetővé tette a 2017-es változat előzetesét, míg a napokban a végleges kiadás is napvilágot látott.

A toplista egy olyan átfogó, számos partner bevonásával elvégzett, széles körű vizsgálaton nyugszik, amelynek során 114 ezer alkalmazás elemzésére került sor. Ha összevetjük a régi és az új listát, akkor első ránézésre sok hasonlóságot fedezhetünk fel. Ez sajnos azt is jelenti, hogy az évek során számos kockázati tényező maradt fent, azaz a kockázatcsökkentő lépések nem minden téren vezettek eredményre.

Forrás: OWASP

A 2013-as éllovasok, vagyis a kódbefecskendezésre visszavezethető sebezhetőségek megőrizték vezető helyüket. Ide tartoznak az SQL injection és az egyéb kódinjektálásra lehetőséget adó hibák. Kivételt képez ez alól az XSS (Cross-Site Scripting). Az OWASP szakemberei sokat tanakodtak, hogy ezt a hibatípust meghagyják-e különálló kategóriaként, de végül úgy határoztak, hogy az XSS-t sem a kockázatok, sem a támadási technikák szempontjából nem célszérű egybevonni a különféle kódbefecskendezési hibákkal.

A régi listáról lekerült a CSRF (Cross-Site Request Forgery), ami a szakértők szerint elsősorban annak köszönhető, hogy a fejlett fejlesztői környezetek e tekintetben biztonságosabb alkalmazások fejlesztését teszik lehetővé. Az összes sérülékenység 5 százalékát tették ki a CSRF-rendellenességek, így nem kerültek be az "élmezőnybe". Hasonlóan a nem megfelelően ellenőrzött átirányítási és forgalomtovábbítási funkciókhoz.

A kieső sebezhetőségek helyét viszont újabbak vették át. Így például előtérbe kerültek az XXE (XML external entity) alapú károkozások, a nem biztonságosan végzett deszerializáció, valamint a nem megfelelő naplózás és monitorozás. Ez utóbbinak elsősorban közvetett hatása van: sokszor nem maguk a fejlesztők veszik észre a hibákat vagy az incidenseket, hanem azokat külső személyek, szervezetek jelzik.

Az OWASP igyekezett megtartani a 2013-ban is alkalmazott kategórizálási rendszerét, és az ehhez kapcsoló elnevezéseket. Ugyanakkor jelezte, hogy az azonos vagy hasonló elnevezések nem feltétlenül ugyanazokat a kockázati tényezőket fedik le. Például a hibás konfigurálás a 2017-es toplistában már magában foglalja a felhős rendszerekben elkövetett bakikat is. Ezek közül viszonylag gyakori, amikor az üzemeltetők figyelmetlenségből az Amazon S3 révén tárolt adatokat nyilvánosan megosztják.

A tervek szerint az OWASP a toplista tekintetében némi szünetet tart, és a következő sebezhetőségi ranglistát 2020-ban fogja publikálni.

-

A Samsung az Exynos kapcsán újabb 13 biztonsági rést foltozott be.

-

A Samsung egy biztonsági rést foltozott be a Smart Switch alkalmazáson.

-

A GIMP frissítésével egy veszélyes biztonsági rés foltozható be.

-

A Microsoft két kritikus veszélyességű hibát javított az Edge böngészőben.

-

A HPE fontos biztonsági frissítést adott ki a StoreOnce-hoz.

-

A Samba fejlesztői egy biztonsági rést foltoztak be.

-

A Google két súlyos biztonsági hibáról számolt be a Chrome kapcsán.

-

A Google az Android júniusi frissítésével 26 biztonsági rést foltozott be.

-

A Roundcube Webmail egy biztonsági hibát tartalmaz.

-

Két olyan sebezhetőség kihasználása kezdődött meg, amelyek a vBulletint érintik.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

Az ESET kutatói átfogó elemzést tettek közzé a zsarolóvírus ökoszisztémában bekövetkezett jelentős változásokról, különös figyelmet fordítva a domináns RansomHub csoportra.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat