Kritikus hiba található az Intel processzoraiban

Az Intel processzorait érintő biztonsági hiba hatásait most még megbecsülni is nehéz. Az biztos, hogy az Intel alapú rendszerek frissítésére szükség lesz még a felhőben is.

Nagy port kavart az a sérülékenység, amely az Intel utóbbi években gyártott processzorait sújtja. Egyes szakértők a biztonsági rés súlyosságát a 2014-ben szintén nagy visszhangot keltő OpenSSL (Heartbleed) sebezhetőség kockázataihoz hasonlítják. Sőt egyes vélemények szerint bizonyos tekintetben könnyebben és szélesebb körben kihasználható hibáról van most szó.

A sebezhetőségről az operációs rendszerek fejlesztői már korábban tudomást szereztek. A problémára először az úgynevezett KPTI (kernel page table isolation) technika kezdett rávilágítani, amely elsőként a Linux kernellel kapcsolatban látott napvilágot. Ez az ausztriai Graz University of Technology kutatói által kifejlesztett KAISER technológiára épül, amelynek feladata, hogy az ASLR-ben (Address Space Layout Randomization) rejlő lehetőségek kihasználásával tovább fokozza a védelmet a különféle kódbefecskendezéses támadásokkal szemben. A KPTI-nek, vagyis a kernel laptábla izolációjának a feladata, hogy a kernelhez és a felhasználói folyamatokhoz kötődő laptáblákat elszeparálja egymástól, és ezáltal csökkentse az Intel CPU-k kapcsán felmerült sebezhetőség kockázatait. Vagyis azt, hogy felhasználói folyamatokból elérhetővé váljanak a rendszermemória (kernelmemória) érzékeny szegmensei.

Teljesítményromlás biztonságért cserébe

Mivel az Intel eddig nem talált módot arra, hogy hardver vagy firmware szinten orvosolja a sérülékenységet, ezért nem maradt más választás, mint hogy az operációs rendszerekbe (Windows, Linux, macOS stb.) kerüljön bele egy újabb védelmi megoldás. Ez a biztonsági kockázatok kezelése szempontjából megfelelő is lehet, csakhogy teljesítménybéli problémák jelentkezhetnek. Ennek mértékéről már most komoly viták bontakoztak ki. Annyi azonban biztos, hogy a rendszerek teljesítménycsökkenése nagymértékben függ attól, hogy éppen milyen műveleteket kell végrehajtania az operációs rendszernek. Amennyiben egy felhasználói folyamat sok rendszerhívást, megszakítást, kontextusváltást eredményez, akkor ott a patch negatív hatása jobban észrevehető lesz.

A Phoronix mérései szerint Linux alatt tesztelt játékokra nem volt negatív hatással a KPTI. Ellenben a Grsecurity egyes alkalmazások esetében 35 százalékos teljesítményromlást is mért. A KAISER fejlesztői pedig 0,28 százalékos sebességcsökkenésről számoltak be. Vagyis jelenleg valóban igen nagy a szórás a patch hatásait illetően. Igaz kicsit javít a helyzeten, hogy az újabb, PCID (process context identifiers) támogatással is rendelkező Intel CPU-k esetében a teljesítményvesztés alacsonyabb.

A felhők sem menekülnek

A szakértők abban egyetértenek, hogy az Intel processzorok hibája leginkább az adatközpontok üzemeltetői számára okozhat fejtörést. Egyrészt azért, mert a felhős infrastruktúrákban működő rendszereket nem kis frissítésnek kell alávetni, másrészt a teljesítménybéli problémák e környezetekben fokozottabban jelentkezhetnek. Most pedig már azt is tudjuk, hogy az Amazon az AWS, illetve a Microsoft az Azure esetében miért jelezte az év végén, hogy olyan frissítést kell eszközölni, amelyhez a virtuális rendszereket újra kell indítani.

Mi a helyzet az AMD-vel?

Az AMD a sebezhetőség napvilágra kerülését követően gyorsan reagált a történtekre, és közölte, hogy a processzorait ez a sérülékenység nem érinti. Így azon rendszerek, amelyek AMD-s processzorokra épülnek, nem sebezhetők e biztonsági rés által. Ennek fényében hibajavtásra sincs szükség, bár az egyelőre még kérdéses, hogy az operációs rendszerek fejlesztői - a mélyszintű patch-ek miatt - a frissítéseknél figyelembe tudják-e venni azt, hogy egy adott rendszer Intel vagy AMD processzorral működik-e. Sajnos elképzelhető, hogy AMD-s számítógépekre is felkerülnek majd a teljesítményt befolyásoló hibajavítások. Linux alatt szerencsére már van egy trükk: a bootoláskor a -nopti paraméter segítségével letiltható a KPTI.

A biztonsági rés mélyreható dokumentációja várhatóan a következő hetekben kerül majd nyilvánosságra, miután az operációs rendszerek fejlesztői, illetve a felhős rendszerek üzemeltetői megtették a legfontosabb védelmi lépéseket.

Frissítés: A Microsoft hibajavításokat adott ki a Windows kernelhez, valamint az Edge és az Internet Explorer böngészőihez. A cég jelezte, hogy a tesztjei alapján a legtöbb esetben nem vehető észre teljesítményromlás, de bizonyos körülmények között azért előjött sebességcsökkenés. A vállalat közölte, hogy jelenleg is együtt dolgozik a hardvergyártókkal, hogy tovább sikerüljön finomítani a javításokat, és azok kisebb hatást gyakoroljanak a rendszerek teljesítményére.

Frissítés 2.: A Microsoft a közleményében jelezte, hogy az Intel mellett az AMD és az ARM-alapú processzorok is érintettek. Vélhetőleg nem az összes, eddig ismert támadástípussal szemben sebezhető a többi CPU, de egyre inkább úgy tűnik, hogy a probléma nem korlátozódik az Intel alapú rendszerekre.

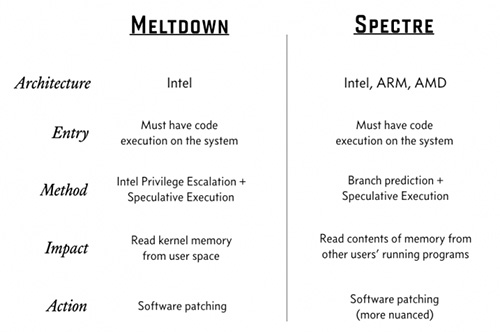

Frissítés 3.: A legfrissebb információk szerint a Meltdown sebezhetőség kizárólag az Intel processzoros gépeket érinti, míg a Spectre nevű sérülékenység az AMD-s rendszereket is veszélyezteti.

További információk a Biztonságportál Prémium weboldalain olvashatók.

-

A Samsung az Exynos kapcsán újabb 13 biztonsági rést foltozott be.

-

A Samsung egy biztonsági rést foltozott be a Smart Switch alkalmazáson.

-

A GIMP frissítésével egy veszélyes biztonsági rés foltozható be.

-

A Microsoft két kritikus veszélyességű hibát javított az Edge böngészőben.

-

A HPE fontos biztonsági frissítést adott ki a StoreOnce-hoz.

-

A Samba fejlesztői egy biztonsági rést foltoztak be.

-

A Google két súlyos biztonsági hibáról számolt be a Chrome kapcsán.

-

A Google az Android júniusi frissítésével 26 biztonsági rést foltozott be.

-

A Roundcube Webmail egy biztonsági hibát tartalmaz.

-

Két olyan sebezhetőség kihasználása kezdődött meg, amelyek a vBulletint érintik.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

Az ESET kutatói átfogó elemzést tettek közzé a zsarolóvírus ökoszisztémában bekövetkezett jelentős változásokról, különös figyelmet fordítva a domináns RansomHub csoportra.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat