Vonalkódokkal is terjedhetnek a vírusok

Manapság vonalkódokkal úton-útfélen találkozunk. De vajon mi történik akkor, ha egy hacker elkezd gondolkodni a vonalkódtechnikában rejlő lehetőségeken?

Nagyon sok informatikai rendszerben jutnak kisebb-nagyobb szerephez a vonalkódok. Különösen fontosak a logisztika és a kereskedelem számára, hiszen jelentősen egyszerűbbé tesznek egyes folyamatokat. Egy kínai biztonsági kutató úgy gondolta, hogy érdemes alaposabban is szemügyre venni a vonalkódtechnikában rejlő lehetőségeket, és megvizsgálni, hogy az milyen kockázatokat vet fel a mindennapokban. Ugyan már korábban is voltak hasonló vizsgálatok, de a mostani elemzés elég részletes képet fest a potenciális veszélyekről.

Minden rendelkezésre áll

Megannyi szabvány gondoskodik arról, hogy a vonalkódok generálása és beolvasása a lehetőségekhez mérten gördülékenyen, egységes módon történhessen meg. Vannak olyan formátumok, amelyek csak számok "kódolását" teszik lehetővé, de például a gyakorta használt Code128 típusú vonalkódok minden olyan karaktert támogatnak, amire egy hackernek szüksége lehet. A kínai kutató ezen az úton indult el, és megpróbált olyan vonalkódokat összeállítani, amelyek mögött valójában végrehajtható parancsok voltak. (Nem használt 2D-s, pl. QR-kódokat.)

A Code128 szesztémája publikusan elérhető, de megannyi szoftver is létezik, amik ilyen típusú vonalkódok összeállítására alkalmasak. A biztonsági szakember elsősorban azt használta ki, hogy a vonalkódokba vezérlőkarakterek is beépíthetők. Első lépésként elérte, hogy egy vonalkód segítségével a CTRL+O billentyűkombinációhoz köthető megnyitás művelet elvégezhető legyen. Mint kiderült, ha a vonalkódot olyan alkalmazásba szkenneli be, amely támogatja a CTRL+O (vagy bármely más) kombinációt, akkor a módszer működik, és feltárul a fájlmegnyitáshoz szükséges dialógusablak. Persze ettől ez még nem jelent túlságosan nagy kockázatot, ezért a szakember tovább vizsgálódott.

Ennek csak a vírusterjesztők örülnek

Második lépésként a Motorola által kialakított ADF-et (Advanced Data Formatting) vette górcső alá, amivel már komplexebb utasításokat volt képes lefuttatni. Először elérte, hogy a WIN+R billentyűkombináció működjön, azaz a futtatás ablak megjelenjen. Majd a vonalkódba beillesztette a "c", "m", "d", karaktereket és máris egy parancssoros ablakhoz jutott. Egyetlen kis bükkenő akadt: a vonalkód szkennelése gyorsabb volt, mint a felhasználói adatbevitel, ezért a "cmd" még azelőtt élesedett, mielőtt a futtatásra szolgáló ablak megjelent volna. Ugyanakkor ez sem okozott gondot, mivel az ADF tartalmaz egy késleltető (sleep) parancsot, amivel a probléma áthidalhatóvá vált.

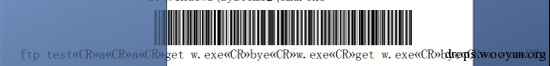

A kísérlet további részében a kutató azt vizsgálta, hogy vonalkódokkal miként lehet elősegíteni tetszőleges programok terjesztését. Kiderült, hogy ez sem vészes mutatvány, ugyanis az alábbi karaktersorozat révén automatikusan letölthető bármilyen fájl, ami aztán el is indítható.

A vonalkódos hackelések során kezdetben meglehetősen sok szkennelésre (vonalkódra) volt szükség ahhoz, hogy érdemleges műveletvégrehajtás legyen elérhető. Azonban az ADF lehetőséget ad szabályok kombinálására, amivel a fenti FTP-s vírusterjesztés mindössze négy vonalkóddal megvalósíthatóvá vált.

Mit jelent mindez a gyakorlatban?

Arra ugyan nem kell számítani, hogy az áruházakban tömegesen jelennek meg a hackerek a vonalkódjaikkal, de a vizsgálat rávilágított arra, hogy egy potenciális támadási vektorról van szó. A fejlesztőknek a vonalkódolvasókra úgy kell tekinteniük, mintha azok billentyűzetek volnának (sokszor így is jelennek meg a rendszereszközök között), és ennek megfelelő védelemmel kell ellátniuk a vonalkódos beolvasásokból származó bemeneti adatokat. Különösen azon szkenpontokra kell figyelni, amelyek bárki számára elérhetők. Ilyenek például az áruházak árellenőrző olvasói. A kutató szerint a lehetőségekhez mérten célszerű letiltani az ADF-támogatását, és a billentyűkombinációk szűrésére fokozott figyelmet kell szentelni.

-

A Docker Desktop egy biztonsági hibát tartalmaz.

-

A DrayTek egy súlyos sérülékenységről számolt be a Vigor routerei kapcsán.

-

A VMware Tools két biztonsági frissítéssel gyarapodott.

-

A VMware vCenter Serverben egy biztonsági hibára derült fény.

-

A VMware NSX-hez két biztonsági hibajavítás vált elérhetővé.

-

A Google egy biztonsági rést foltozott be a ChromeOS-en.

-

Az NVIDIA több mint tíz biztonsági hibát javított a CUDA Toolkit kapcsán.

-

Az Apple soron kívüli biztonsági javítást tett elérhetővé az iOS és az iPadOS operációs rendszereihez.

-

Az Apple fontos biztonsági javítást adott ki a macOS operációs rendszerhez.

-

Az Llama Stackhez egy biztonsági hibajavítás vált elérhetővé.

|

F-Secure Total 2 év 5 eszköz |

| 25990 Ft | |

|

Bitdefender Antivirus Plus 1 eszköz 1 év |

| 4990 Ft | |

|

G Data AntiVirus 1 eszköz 1 év Hosszabbítás |

| 5970 Ft | |

Az iskolakezdés sok családban nemcsak a füzetek és tolltartók beszerzését jelenti, hanem az első saját okoseszköz – telefon, tablet vagy laptop – megvásárlását is a gyerekek számára.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat