UPS: nagyon megtévesztő átverésre derült fény

Korántsem szokatlan jelenség, hogy adathalászok szállítmányozó cégek nevével élnek vissza. A legutóbbi akciójuk azonban a szokásosnál is jóval megtévesztőbbre sikerült.

A kéretlen levelek között gyakran tűnnek fel olyan példányok, amelyek fuvarozással, csomagszállítással foglalkozó cégek ismertségével élnek vissza. Ezek a küldemények vagy kártékony weboldalakra mutató linkeket tartalmaznak, vagy olyan ártalmas csatolmányokat, amiket a csalók számlának, fuvarlevélnek stb. álcáznak. Ilyen esetekben a legfontosabb, hogy kattintás előtt alaposan meg kell győződni arról, hogy a levél valóban a szállítmányozó cégtől érkezett, és az abban lévő hivatkozások legális oldalra mutatnak. A legutóbbi adathalász akció során az elkövetők pontosan ezt a lépést nehezítették meg, nem is kis mértékben.

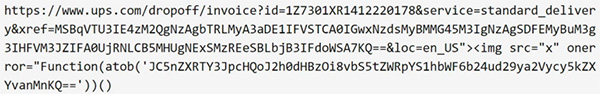

A szóban forgó támadások is kéretlen levelekkel vették kezdetüket, amelyek ránézésre a UPS-től érkeztek. Az e-maileket Daniel Gallagher biztonsági kutató vette alaposan szemügyre. A levelekben az állt, hogy egy csomag kapcsán fennakadások vannak, ezért felhasználói beavatkozásra van szükség. A levélben az összes link teljesen legális UPS-oldalra mutatott, egy kivételével: a csomag nyomon követésére szolgáló azonosító mögött egy furcsa hivatkozás kapott helyet. Ugyanakkor még ez a hivatkozás is a ups.com webhelyre mutatott.

Forrás: Daniel Gallagher

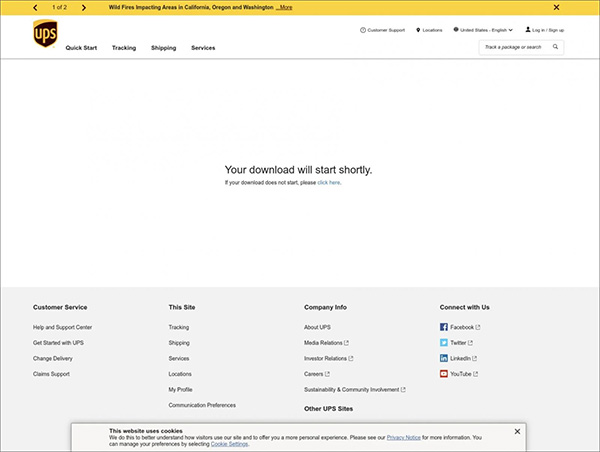

A fenti URL-ben Base64 kódolású karaktersorozatok is látszanak. Az egyik mögött egy komment található, amiben az adathalászok megjegyezték, hogy az expoitjukat – annak hossza miatt – nem tudták egyszerűen beleilleszteni a linkbe. A másik - probléma forrásául szolgáló - kód viszont egy Cloudflare scriptre mutatott. A biztonsági kutató az elemzések során arra jött rá, hogy az adathalászok egy UPS-nél lévő biztonsági rést igyekeztek ezzel a scripttel kihasználni. Nem is sikertelenül, hiszen a linkre való kattintással egy manipulált UPS weboldal töltődött be a böngészőbe. Ezen egy letöltésre szolgáló link is láthatóvá vált. Ha a felhasználó erre rákattintott - mondván a UPS hivatalos oldaláról való letöltéssel nem lehet gond -, akkor a számítógépére egy Word dokumentum került. A dokumentumban az állt, hogy a tartalom és a szöveg megjelenítéséhez engedélyezni kell a makrókat. Amennyiben ezt a felhasználó megtette, akkor további kártékony fájlok kerülhettek a PC-jére.

A manipulált weboldal - Forrás: Daniel Gallagher

Az eset jól mutatja, hogy az adathalászok minden lehetőséget megragadnak arra, hogy mind inkább megnehezítsék a támadások felismerését. Ehhez ezúttal egy sérülékenységet is kihasználtak, amit a UPS azóta már megszüntetett. Ilyen módon ez a trükk már nem működik, de mindez nem jelenti azt, hogy a jövőben nem lesznek hasonló módszerekre épülő károkozások. Ezért a biztonságtudatosság fejlesztésére továbbra is nagy szükség van.

A csomagküldeményekkel kapcsolatos levelekkel célszerű vigyázni, különösen akkor, ha tudjuk, hogy nem is rendeltünk olyan terméket, amit az adott futárcégnek kellene kiszállítania. Word és egyéb dokumentumokban lévő makrókat pedig csak végszükség esetén engedélyezzünk.

-

A ClamAV kapcsán két biztonsági hiba javítására kell figyelmet fordítani.

-

Az Apache Commons két biztonsági hibajavítással egészült ki.

-

A Citrix Secure Access Client egy biztonsági hibajavítást kapott.

-

A Google Chrome legfrsisebb kiadása két biztonsági hibajavítással érkezett.

-

Az Apache Tomcathez több biztonsági hibajavítás érkezett.

-

A Veeam Backup & Replication két sérülékenység miatt szorul frissítésre.

-

A Tenable három biztonsági hibát javított az Agent alkalmazásban.

-

A Microsoft az Edge webböngészőhöz két hibajavítást adott ki.

-

A Trend Micro Password Manager egy biztonsági hibát tartalmaz.

-

Az IBM kilenc sérülékenységről számolt be a Security QRadar EDR-rel összefüggésben.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

Az ESET kutatói átfogó elemzést tettek közzé a zsarolóvírus ökoszisztémában bekövetkezett jelentős változásokról, különös figyelmet fordítva a domináns RansomHub csoportra.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat