Sürgősen frissíteni kell a DrayTek routereket

Olyan súlyos sebezhetőségekre derült fény a DrayTek egyes hálózati eszközeiben, hogy a gyártó a támogatással már nem rendelkező routerekhez is adott ki frissítést.

Ahogy arról a múlt héten a Biztonságportál Prémiumon már beszámoltunk, a DrayTek kritikus fontosságú biztonsági frissítést tett letölthetővé számos hálózati eszközéhez, routeréhez. A megszüntetett sebezhetőségek közül a legveszélyesebb 10-es, azaz maximális veszélyességi besorolást kapott a CVSS-skála szerint. Ez egyben azt is jelenti, hogy a hiba teljes mértékben kiszolgáltatottá tudja tenni az eszközöket a külső támadásokkal szemben.

A DrayTek összesen 14 sebezhetőségről adott hírt, amelyek többsége közepes veszélyessűgnek számít, és elsősorban XSS-típusú támadásokhoz járulhatnak hozzá. A sérülékenyégek közül öt azonban - veszélyességük folytán - kiemelkedik a többi közül:

- FSCT-2024-0006: puffertúlcsordulási hiba a GetCGI() függvényben. Hálózati kérések nem megfelelő feldolgozása. (CVSS: 10.0)

- FSCT-2024-0007: parancsbefecskendezési hiba a recvCmd bináris kapcsán. (CVSS: 9.1)

- FSCT-2024-0014: OpenSSL (TLS) kapcsolatok kezelése (statikus karaktersorozat használata véletlenszámok generálásához). (CVSS: 7.6)

- FSCT-2024-0001: admin fiókok kezelése. (CVSS: 7.5)

- FSCT-2024-0002: webes menedzsment felület bemeneti adatellenőrzési hiányosságai. (CVSS: 7.5)

A kockázatokat fokozza, hogy a Vedere Labs biztonsági kutatói által végzett elemzések azt mutatják, hogy több mint 780 ezer aktívan működő routert érinthetnek a fenti sebezhetőségek. Ráadásul ezek közül körülbelül 704 ezer eszköz webes menedzsment felülete az internet felől is elérhető, ami jelentősen megkönnyíti a kiberbűnözők dolgát és a széles körű, automatizált támadások végrehajtását.

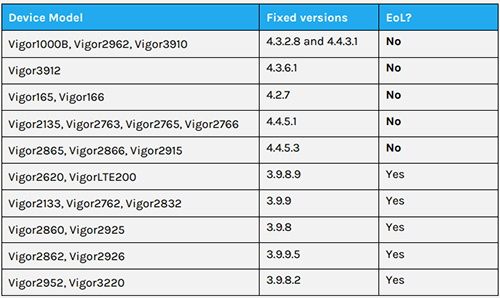

A sérülékenységek 24 különféle routert érintenek, amelyek között támogatással már nem rendelkező modellek is akadnak:

Prémium előfizetéssel!

-

A Foxit PDF-kezelő alkalmazások 11 biztonsági hibától váltak meg a legutóbbi verzióik megjelenésével.

-

A Roundcube Webmail két sebezhetőséget tartalmaz.

-

A GIMP alkalmazás három biztonsági javítást kapott.

-

A macOS kompatibilis LibreOffice kapcsán egy biztonsági hibára derült fény.

-

Kritikus sebezhetőség megszüntetésére van szükség a HPE OneView esetében.

-

A WatchGuard Firebox kapcsán egy súlyos sérülékenység megszüntetésére van szükség.

-

A Tenable Nessus egy jelentős biztonsági frissítést kapott.

-

A Google Chrome újabb két biztonsági javítással gyarapodott.

-

A Kubernetes egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft Edge három biztonsági hibát orvosolt az Edge webböngésző kapcsán.

Az ünnepi időszakban még inkább megnő az online vásárlások száma, ezzel együtt a csalók aktivitása is.

A zsarolóvírus-támadások nem csupán technikai fennakadásokat vagy átmeneti anyagi veszteségeket okoznak – hanem akár egy teljes vállalkozás bukását is jelenthetik.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat