Microsoftos technikát használ a legújabb kártékony hálózat

Az MnuBot nevű trójai program banki adatokat igyekszik kifürkészni. Mindezt olyan trükkökkel hajtja végre, amik a víruskeresők és a felhasználók megtévesztésére egyaránt alkalmasak lehetnek.

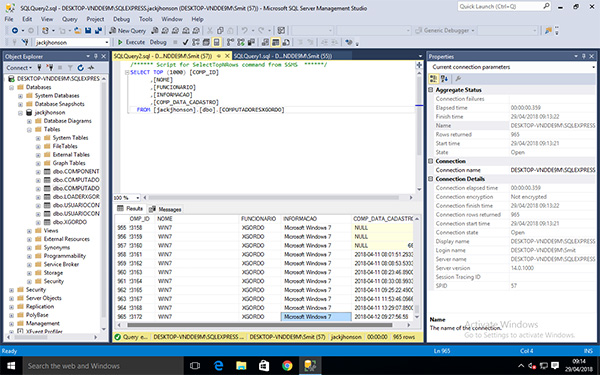

Az IBM X-Force kutatócsoportjának hálóján akadt fent az a kártékony program, amely végül az MnuBot nevet kapta. A legfontosabb érdekessége, hogy egy olyan botnetet épít ki, amelynek lelkét egy SQL Server adatbáziskiszolgáló adja. Vagyis az eddigiekben oly sokszor alkalmazott HTTP/HTTPS, valamint IRC alapú botnet kommunikációt az MnuBot lecserélte a Microsoft megoldására. Ezzel pedig nem kis fejtörést képes okozni a védelmi technológiák számára.

Az MnuBot alapvetően két fázisban fertőzi meg a számítógépeket, és hajtja végre a károkozásait. Első körben ellenőrzi, hogy az %AppData%\Roaming mappában található-e egy Desk.txt nevű állomány. Amennyiben nem, akkor létrehoz egyet, és ezzel párhuzamosan egy új Asztalt is nyit (amennyiben erre az éppen áldozattá váló Windows példány lehetőséget ad).

A második lépés során az MnuBot egy SQL Serverhez kapcsolódik. Az ehhez szükséges IP-cím, portszám, felhasználónév és jelszó beégetetten található meg a kártékony program kódjában. Ha ez a szerver elérhetetlen, akkor a trójai nem hajt végre további műveleteket. Ellenkező esetben azonban letölt egy állományt, amelyet elment azt alábbiak szerint:

C:\Users\Public\Neon.exe

A kártevőhöz tartozó egyik adattábla lekérdezése

Forrás: IBM X-Force

Ettől kezdve ez a fájl lesz a károkozó lelke, és ez ad lehetőséget a következő műveletek távolról vezérelt végrehajtására:

- billentyűleütések naplózása

- képernyőképek lementése

- felhasználói billentyűleütések és kattintások szimulálása

- a fertőzött rendszer újraindítása.

Az MnuBot eddig leginkább brazil felhasználók számítógépeire került fel, de sajnos van rá esély, hogy az SQL Serveres trükköt más vírusírók is le fogják koppintani.

-

Az Apache Solr esetében két biztonsági frissítés vált elérhetővé.

-

A VMware Avi Load Balancer egy súlyos hiba miatt kapott frissítést.

-

Az Apple 29 biztonsági rést foltozott be az iOS és az iPadOS operációs rendszeren.

-

A macOS megkapta az idei első nagy biztonsági frissítését.

-

Az Apple 18 biztonsági hibáról számolt be a watchOS kapcsán.

-

A Cacti fejlesztői hat biztonsági hiba miatt adtak ki frissítést.

-

A Microsoft egy biztonsági hibáról számolt be az Edge webböngésző kapcsán.

-

A SonicWall egy nulladik napi sebezhetőségre hívta fel a figyelmet az SMA 1000 kapcsán.

-

A GitLab újabb biztonsági frissítést kapott.

-

A ClamAV egy fontos hibajavítást kapott.

Annak ellenére, hogy egyre többen használnak hirdetésblokkolókat és kifinomult biztonsági szoftvereket, a hirdetéseken keresztül terjedő rosszindulatú szoftverek még mindig nagy problémát jelentenek.

Találkoztál már az online térben adathalászokkal? Estél már áldozatául vírusoknak, hackereknek? Ismered az online veszélyeket és védekezel is ellenük?