Már a vírusokat is jelszavak védik

Elsőre furcsának tűnhet, hogy egy kártékony program elindításához jelszót kell megadni, pedig a vírusíróknak nyomos okuk volt rá, hogy e szokatlan lépést megtegyék.

A SamSam zsaroló program idén különösen sokszor került a címoldalakra. A károkozó elsősorban nem a széles körű, rohamos terjedésével hívta fel magára a figyelmet, hanem sokkal inkább az áldozatai által. Ebben az évben már fertőzött állami szerveknél, bíróságokon, ipari infrastruktúrákban, ügynökségeknél és kórházakban is, különösen az USA-ban. A legnagyobb pusztítást Atlanta város IT-hálózatában végezte, ahol nagyon komoly adatvesztést okozott azáltal, hogy fájlokat titkosított.

A fentieknek megfelelően a SamSam nem terjed tömegesen kéretlen elektronikus levelekben, és weboldalakon is meglehetősen ritkán lehet vele összefutni. A célzott támadásai ellen viszont nagyon nehéz védekezni, mivel az antivírus programok is nehezen készíthetők fel az ellene folytatott védekezésre. Ez a feladat a SamSam legújabb variánsával pedig még nehezebbé vált.

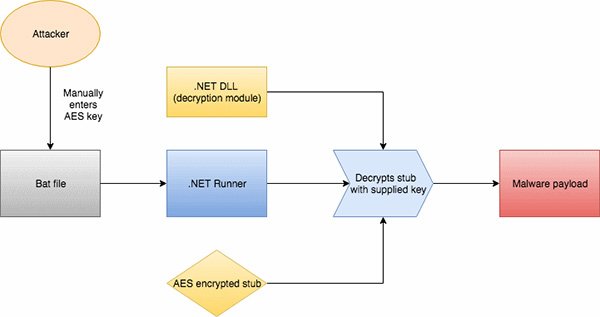

A zsaroló program készítői ugyanis megelégelték, hogy a biztonsági kutatók gyakorta vájkálnak a SamSam legmélyebb bugyraiban. Így aztán a károkozójukat jelszavas védelemmel látták el. Ez a gyakorlatban annyit jelent, hogy ha valaki ráakad egy SamSam ransomware-rel fertőzött fájlra, és azt elindítja, akkor nem fog a számítógépe megfertőződni, mivel előbb egy jelszó megadására van szükség. Ez első hallásra jó hír, hiszen a fertőzés valószínűsége kisebb, csakhogy az éremnek ezúttal is van egy másik oldala. Mégpedig, hogy a víruskutatók sem tudják könnyű szerrel elemezni a kártevőt, hiszen ők sem tudják elindítani azt. Emellett az automatizált, sandbox környezetekben sem lehet elemezni a zsaroló programot.

Forrás: Malwarebytes

A Malwarebytes szerint SamSam AES-titkosítással védett. Az eddigi megfigyelések szerint a kódoló/dekódoló kulcsot a vírusírók fordítási időben állítják be: támadásonként, kampányonként különféle kulcsokat használnak.

A számítógépes károkozók ilyen módon történő védelme nem teljesen új keletű, de eddig leginkább az állami támogatással készült, kifinomult támadóeszközök jellemzője volt. Most azonban úgy tűnik, hogy a vírusírók is rákapnak a kódjaik fokozottabb védelmére.

-

A GitLab fejlesztők biztonsági frissítéseket adtak ki.

-

Elérhetővé váltak az Adobe PDF-kezelő alkalmazásainak legújabb verziói, amelyek több sebezhetőséget is orvosolnak.

-

Öt biztonsági hiba javítását végezte el az Adobe a Commerce alkalmazások esetében.

-

Jelentős biztonsági frissítést kapott az Adobe InDesign.

-

Elérhetővé váltak az SAP júniusi biztonsági frissítései.

-

A Microsoft kiadta a júniusi biztonsági frissítéseket a Windows-hoz.

-

Az Office szoftverekhez tizennégy biztonsági frissítés vált telepíthetővé.

-

A SharePoint Serverhez három biztonsági frissítés érkezett.

-

A HPE OneView fontos biztonsági hibajavításokat kapott.

-

A Samsung az Exynos kapcsán újabb 13 biztonsági rést foltozott be.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

Az ESET kutatói átfogó elemzést tettek közzé a zsarolóvírus ökoszisztémában bekövetkezett jelentős változásokról, különös figyelmet fordítva a domináns RansomHub csoportra.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat