Így hackelhetők meg az okosizzók

Biztonsági kutatók egy érdekes tanulmányt készítettek arról, hogy miként lehet okosizzókban lévő biztonsági rések kihasználásával sötétbe borítani például Párizst.

A dolgok internetének térhódítása, azaz az internethez, hálózatokhoz csatlakoztatott eszközök számának rohamos növekedése számos biztonsági kockázatot vet fel. Egyre gyakrabban hallunk például okosautók hackeléséről, IP-kamerák ostromlásáról. Azonban a veszélyek ennél kiterjedtebbek, amit a Weizmann Institute of Science és a Dalhousie University kutatói által nemrégen közzétett tanulmány is jól alátámaszt.

A kutatások során a szakemberek úgy határoztak, hogy világszerte népszerű okosizzókat fognak tesztelni. A választás végül a Philips Hue termékeire esett. A cél az volt, hogy felszínre kerüljenek az IoT eszközök közötti vírusterjesztési lehetőségek, és bizonyítani lehessen azt, hogy nem célszerű félvállról venni az internetképes eszközök sebezhetőségeit. A kutatók kifejlesztettek egy okosizzókon terjedő férget, amely egyik izzóról a másikra képes átkerülni.

Fertőzött izzók

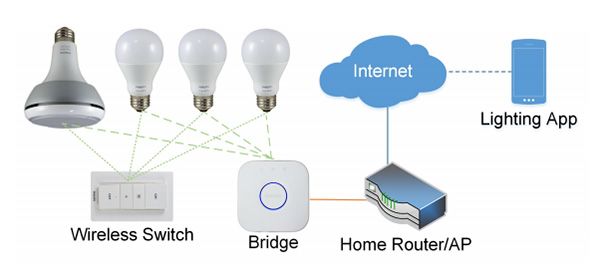

A Philips Hue is támogatja a ZigBee vezeték nélküli technológiát, és a kommunikációhoz a ZLL (ZigBee Light Link) protokollt használja. Ennek segítségével válik vezérelhetővé, ki- vagy bekapcsolhatóvá (akár időzítetten), és nem utolsó sorban ezen keresztül frissíthető. A ZigBee Alliance szerint a technológia ideális esetben beltéren 70 méteres, míg kültéren 400 méteres hatótávolságon belül működőképes. Vagyis a féreg alapvetően akkor tud gyorsan terjedni, ha okosizzók sűrűn találhatók egy adott területen belül. A kutatók számításai szerint egy Párizs méretű város esetében 15 ezer Philips Hue izzó elegendő ahhoz, hogy egy pontból teljes körűen kiiktathatók legyenek az ilyen típusú izzók az egész városban. Azonban, ha a távolságok nagyobbak, vagyis az izzók földrajzilag ritkábban helyezkednek el, akkor sincs minden veszve a támadók szempontjából. A kutatók igazolták, hogy a féreg terjeszthető úgy is, ha a támadó elindul autókázni a városban egy fertőzött izzóval, vagy éppen egy drónnal repked mindenféle.

A tanulmányban szereplő támadás során a szakértők egy biztonsági rést is kihasználtak, amivel ki tudták iktatni a ZigBee egyik védelmi mechanizmusát: a szabvány egy mester kulcs segítségével kis hatótávolságon belül lehetőséget ad az eszközök gyári beállításainak visszaállítására. A hatótávolságnak (pontosabban a vezérlőhöz/adóhoz való közelségnek) azért van jelentősége, hogy például a szomszéd izzóit ne lehessen csak úgy manipulálni. A biztonsági réssel ezt a közelségellenőrzést lehetett kiiktatni. A problémát tetézte, hogy a Philips egy globális AES-CCM kulcsot használ a titkosításhoz, ami ismertté vált, így már ez sem jelent kihívást egy támadás során. Ha pedig egy izzó megfertőződik, akkor a támadó ki- vagy bekapcsolhatja azt, végleg tönkreteheti, és ami a legrosszabb, hogy szolgáltatásmegtagadási támadásokba is bevonhatja az izzót. (Éppen nemrégen láttuk annak bizonyítékát, hogy például routereket, IP-kamerákát magában foglaló botnet is képes megbénítani nagy látogatottságú weboldalakat.)

A kockázatokat fokozza, hogy a féreg az izzók firmware-jét írja felül. Ez a szabvány szerint OTA-n keresztül megtehető, akár különböző gyártók termékei között is. Az igazi gond az, hogy a féreg képes arra, hogy a fertőzés után letiltsa a firmware frissítést, vagyis nem lehet a firmware felülírásával megszabadítani a károkozótól az izzókat.

A kutatók a felfedezésüket idén júliusban jelezték a Philips-nek, amely elismerte a probléma létezését, és októberben frissítést adott ki. Ezzel egyebek mellett sikerült elérni, hogy egy izzót már "csak" körülbelül egy méteres hatótávolságon belül lehet megfertőzni.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.