Elhanyagolt webszerverek segítik a kibertámadásokat

Rengeteg webszerver kiszolgáltatott az internetes támadásokkal szemben pusztán azért, mert az üzemeltetőik az évek óta elérhető biztonsági frissítéseket sem telepítik fel azokra.

A héten számoltunk be a Biztonságportálon arról a Windigo nevű támadássorozatról, amely elsősorban webszerverek ellen irányult. Az eddigi hírek szerint legalább 25 ezer Linux és UNIX alapú kiszolgáló esett áldozatául az elkövetőknek, és még napjainkban is legalább 10 ezer olyan fertőzött szerver működik, amiket a kiberbűnözők bármikor hadra foghatnak például spamküldésre, vírusterjesztésre és különféle webes károkozásokra.

"Egyes nézetek szerint a Linux alapú rendszereknek nincs szükségük kiegészítő védelemre. Ez pedig különösen azóta jelent problémát, amióta ezek a kiszolgálók is egyre intenzívebb támadásoknak vannak kitéve" - nyilatkozta David Jacoby, a Kaspersky Lab biztonsági kutatója. Véleménye szerint igen is komoly odafigyelésre van szükség e szerverek esetében is, igaz elsősorban nem a nulladik napi sebezhetőségek vagy a vírusok miatt. Linux alatt inkább a manipulált alkalmazások, a PHP-s hátsó kapuk, illetve a jogosulatlan SSH-alapú hozzáférések jelentenek kockázatot. A szakember vélekedését most az Imperva kutatói egy érdekes vizsgálattal támasztották alá.

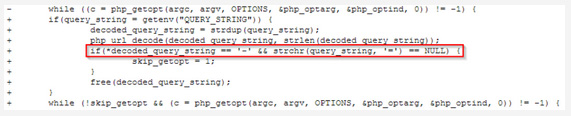

A biztonsági cég egy olyan felmérést készített, amely azt mutatja, hogy a webszervereken a biztonsági frissítések igencsak gyakran maradnak el, ami nyilvánvalóan a kiberbűnözés malmára hajtja a vizet. A kutatók a vizsgálatukhoz kiválasztottak egy PHP-ben feltárt sérülékenységet, és annak igyekeztek utána járni, hogy a hibát milyen arányban szüntették meg a szerverüzemeltetők. A sebezhetőség (CVE-2012-1823) fontos jellemzője, hogy arra 2012 márciusában derült fény, és májusban vált letölthetővé hozzá a hibajavítás. Vagyis a mostani felmérés egy olyan patch alapján készült, amely hosszú ideje elérhető, így bőven lett volna idő annak telepítésére. A hiba a PHP 5.4.2 vagy 5.3.12 előtt kiadott verzióit érinti, amelyek összességében az interneten publikált weboldalak 16 százalékának megjelenítéséért felelősek még napjainkban is. Vagyis nagyon jelentős számú célpont közül válogathatnak a támadók.

Van, hogy egy sorral is biztonságosabbá tehető a kód - Forrás: Imperva

Nem számít, hogy régi vagy új

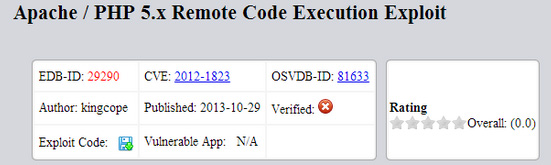

Mivel egy viszonylag régi sebezhetőségről van szó, ezért akár azt is gondolhatnánk, hogy a támadók már nem fordítanak rá komoly figyelmet. Ennek azonban ellentmond az a tény, hogy a biztonsági rés kihasználásához szükséges exploitok 2013 októberében váltak elérhetővé. De hogy a kutatók minden kétséget eloszlassanak, honeypot rendszereket is felállítottak, amelyek segítségével megpróbálták magukhoz csalogatni a támadókat, és folyamatosan figyelemmel kísérték a hálózati aktivitást. Három hét alatt több mint 30 ezer támadást észleltek, amik során az elkövetők automatizált eszközökkel próbálták felderíteni a sérülékeny szervereket. Mindez azt jelenti, hogy alvilági körökben e PHP-s sebezhetőség még mindig igen kapós.

Forrás: Imperva

Az Imperva szerint a szóban forgó sérülékenység - és egyéb hasonló hibák - kihasználásával a támadók kártékony kódokkal fertőzhetik meg a szervereket, és azokat vírusterjesztésbe vonhatják be. Ezeket a kiszolgálókat távolról vezérelhetik, és ennek révén különféle károkozásokat kezdeményezhetnek. A biztonsági cég szerint napjainkban is számos ilyen PHP-s botnet működik aktívan.

"Általában a nulladik napi sérülékenységek kerülnek a címlapokra, de a rendszergazdáknak az ismert és már befoltozott biztonsági rések megszüntetésére is oda kell figyelniük. Tény, hogy sok üzemeltető nem telepíti a javításokat megfelelő időn belül, de a kedvezőtlen helyzetet még inkább fokozza az a tény, hogy a patch-ek még akkor sem kerülnek fel a rendszerekre, amikor azokhoz elérhetővé válnak az exploitok" - mondta Barry Shteiman, az Imperva biztonsági stratégiáért felelős igazgatója. Ezért a szakember azt tanácsolta, hogy minden szerverüzemeltető rendszeresen győződjön meg arról, hogy az általa felügyelet kiszolgálón mindig a legfrissebb alkalmazások futnak. Ellenkező esetben a támadók könnyű terepre léphetnek, és akár hozamosabb ideig használhatják ki a biztonsági hiányosságokat.

-

Az Adobe három biztonsági rést foltozott be a Reader alkalmazáson.

-

Az Adobe Illustrator kapcsán hét biztonsági hibára derült fény.

-

Jelentős biztonsági frissítés érkezett az Adobe e-kereskedelmi platformjaihoz.

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat