Elhanyagolt MikroTik routerek segítik a kiberbűnözőket

Több százezer sebezhető MikroTik router kapcsolódik az internethez. Mindez pedig a kiberbűnözők figyelmét sem kerüli el.

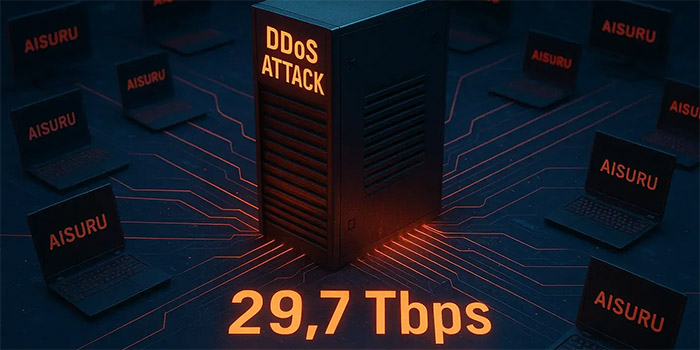

A kártékony hálózatokat építő kiberbűnözők célja, hogy a lehető legtöbb olyan eszközt vonják be a botnetek alá, amelyek internetkapcsolattal is rendelkeznek, és ártalmas célokra használhatók fel. E botnetek gyakorta elosztott szolgáltatásmegtagadási támadásokat segítenek elő, illetve kriptobányászatba vonják be a fertőzött erőforrásokat.

Augusztusban a Meris botnet kapcsán arra derült fény, hogy a mögötte lévő csoport nagy intenzitással kezdte ostromolni a MikroTik által gyártott routereket, és azokat kezdte bevonni a kártékony hálózatba. Mindezt olyan módon tette, hogy különféle sebezhetőségek kihasználásával kompromittálta a hálózati eszközöket. A nyáron a MikroTik is elemezte a botnet kapcsán felmerült problémákat, és megállapította, hogy a támadók olyan sérülékenységeket fordítanak a saját javukra, amelyeket a fejlesztők már 2018-ban, illetve 2019-ben megszüntettek. Vagyis a Meris olyan MikroTik eszközök révén gyarapodott, amiket az üzemeltetők nem frissítettek, nem tartottak naprakészen.

Az Eclypsium biztonsági kutatói arra voltak kíváncsiak, hogy jelenleg mennyi sebezhető MikroTik eszköz kiszolgáltatott az alvilági ténykedéseknek. A szakemberek az elemzéseik során arra a következtetésre jutottak, hogy az alábbi négy biztonsági rés közül legalább egy még több mint 300 ezer MikroTik routeren jelen van:

- CVE-2019-3977: távoli downgrade-re és resetelésre módot adó hiba

- CVE-2019-3978: cache poisoning alapú támadásokra lehetőséget adó sebezhetőség

- CVE-2018-14847: fájlkezelési rendellenesség

- CVE-2018-7445: puffertúlcsordulási hibát okozó, jogosulatlan távoli kódfuttatást lehetővé tevő sérülékenység

A 300 ezer sérülékeny eszköz azt jelenti, hogy a MikroTik üzemeltetők közül sokan nem törődnek a frissítések telepítésével, és akár évekkel ezelőtti OS verziókkal rendelkező eszközöket működtetnek. A problémákat tetézi, hogy a MikroTik az internetszolgáltatók körében is népszerű, és bizony náluk is akadhatnak nem megfelelően frissített berendezések.

Prémium előfizetéssel!

-

A Foxit PDF-kezelő alkalmazások 11 biztonsági hibától váltak meg a legutóbbi verzióik megjelenésével.

-

A Roundcube Webmail két sebezhetőséget tartalmaz.

-

A GIMP alkalmazás három biztonsági javítást kapott.

-

A macOS kompatibilis LibreOffice kapcsán egy biztonsági hibára derült fény.

-

Kritikus sebezhetőség megszüntetésére van szükség a HPE OneView esetében.

-

A WatchGuard Firebox kapcsán egy súlyos sérülékenység megszüntetésére van szükség.

-

A Tenable Nessus egy jelentős biztonsági frissítést kapott.

-

A Google Chrome újabb két biztonsági javítással gyarapodott.

-

A Kubernetes egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft Edge három biztonsági hibát orvosolt az Edge webböngésző kapcsán.

Az ünnepi időszakban még inkább megnő az online vásárlások száma, ezzel együtt a csalók aktivitása is.

A zsarolóvírus-támadások nem csupán technikai fennakadásokat vagy átmeneti anyagi veszteségeket okoznak – hanem akár egy teljes vállalkozás bukását is jelenthetik.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat