Vírusinvázió: nem a Windows XP volt a bűnös

Miközben sok jel utalt arra, hogy a pusztító WannaCry zsaroló program terjedéséhez a Windows XP járult hozzá a legnagyobb mértékben, kiderült, hogy valójában a Windows 7 volt a középpontban a támadások során.

Amikor a Windows alapú számítógépek biztonsága kerül szóba, akkor általában a már korábban támogatását vesztő Windows XP biztonsági kockázatai is előtérbe kerülnek. Természetesen nem véletlenül, hiszen biztonsági frissítések nélkül a sokat látott operációs rendszer roppant védtelenné válhat a támadásokkal szemben.

Amikor a WannaCry terjedni kezdett, akkor a legtöbben azt feltételezték, hogy a Windows XP-re épülő PC-ken is megtalálható SMB-sérülékenység járulhatott hozzá a károkozó roppant gyors terjedéséhez. Ezt támasztotta alá az is, hogy a Microsoft soron kívül adott ki javítást a Windows XP-hez is. A vállalat úgy látta, hogy ezúttal nem tarthat ki az elvei mellett, és nem hagyhatja magára a még mindig sok helyen szolgálatot teljesítő operációs rendszert. (Hasonló megfontolásból kapott frissítést a Windows 8 és a Windows Server 2003 is.)

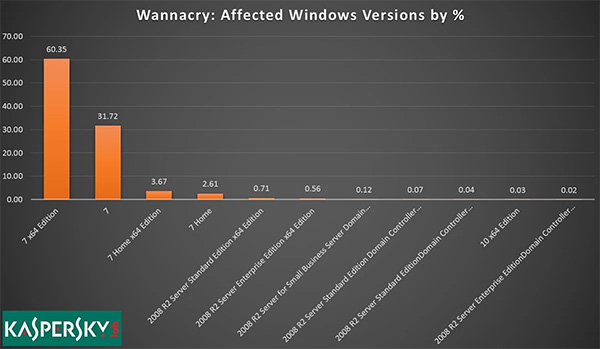

Mivel minden adott volt ahhoz, hogy a Windows XP szolgáljon a vírusterjesztés alapjául, ezért a Kaspersky Lab legutóbbi felmérése nagyon meglepőnek bizonyult. Kiderült ugyanis, hogy a WannaCry az esetek túlnyomó többségében Windows 7 alapú rendszereken titkosított fájlokat. A telemetriai adatok azt mutatják, hogy az esetek 60,35 százalékában a 64 bites Windows 7 esett áldozatul, míg a támadások 31,72 százalékában a 32 bites Windows 7 kényszerült térdre. Ha ehhez hozzávesszük a Windows 7 Home verziók fertőzöttségi arányát, akkor összességében elmondható, hogy a WannaCry fertőzések megközelítőleg 98 százaléka a Windows 7-hez kötődik. Fontos megjegyezni, hogy a támadások nem kizárólag PC-ket sújtottak, hanem speciális eszközöket is, egyebek mellett orvosi berendezéseket. A biztonsági cég szerint a WannaCry eddig legalább 420 ezer számítógépet és eszközt fertőzött meg.

A Kaspersky Lab hangsúlyozta, hogy a WannaCry az első támadási hulláma óta több variáns formájában ostromolja a számítógépeket. Az új változatokat nem állítja meg a domaines trükk, amely a kártevő első kitörésekor jelentősen hozzájárult a zsaroló program terjedésének megakadályozásához. Ezért nagyon fontos a naprakészen tartott vírusvédelem, a Windows és a különféle alkalmazások rendszeres frissítése, valamint nem utolsó sorban a biztonsági mentések készítése, és azok biztonságos helyen történő tárolása.

Prémium előfizetéssel!

-

Az Oracle Java SE kapcsán 11 biztonsági hibát javítottak a fejlesztők.

-

Az Oracle 40 hibát javított a MySQL Server esetében.

-

Az Oracle kiadta a Database Server legújabb hibajavításait.

-

A VirtualBox hét biztonsági hibajavítással bővült.

-

A GIMP egy jogosulatlan kódfuttatásra módot adó hibát tartalmaz.

-

A Zyxel egyes AP-k esetében egy biztonsági rést foltozott be.

-

A Google Chrome kritikus biztonsági frissítést kapott.

-

Az ImageMagick négy sebezhetőség miatt kapott frissítést.

-

A Git fontos biztonsági hibajavításokat kapott.

-

Az Apache HTTP Server jelentős biztonsági frissítést kapott.

A nyári szünet idején a gyerekek több időt töltenek otthon, sokszor felügyelet nélkül – ez pedig nemcsak a fizikai, hanem az online biztonság szempontjából is kihívásokat jelent.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat