Vigyázat! Visszatért a romboló Petya program

Az idén megjelent Petya zsaroló program immár Goldeneye néven terjed, és jelentős pusztítást képes végezni a számítógépeken. A Windows-t is megöli.

A Petya nevű zsaroló programról először idén márciusban lehetett hallani. Azzal hívta fel magára a figyelmet, hogy a legtöbb manapság terjedő zsaroló programtól eltérően (kezdetben) nem fájlok titkosításával okozott fennakadásokat, hanem rendszermanipulációk után a Windows-t tette elérhetetlenné. A vizsgálatok során kiderült, hogy a Petya - az állításával ellentétben - nem titkosítja a fájlokat, hanem kizárólag a Windows indítását akadályozza meg.

Sajnos nem maradt mindez sokáig így, ugyanis a Petya készítői a nyáron egy második, Mischa nevű ransomware-t is bevetettek, ami tulajdonképpen elfedte a károkozójuk "hiányosságait". Vagyis miközben a Petya gondoskodott arról, hogy az operációs rendszert ne lehessen elindítani, addig a Mischa a fájlok titkosításával bíbelődött. Így együtt pedig nagyon komoly veszélyeket hordoztak.

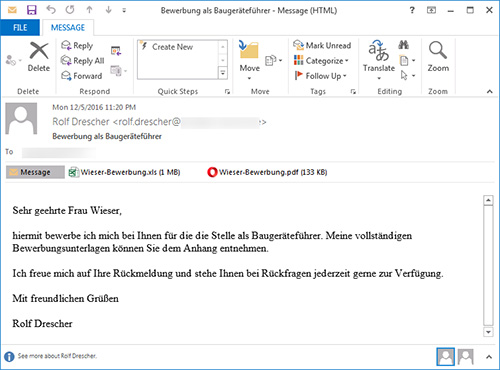

Egy ideje nem igazán lehetett hallani a Petya felől, de sajnos most már kijelenthető, hogy ez csak átmeneti csend volt. A károkozó, immár Goldeneye néven ismét támadásba lendült. Jelenleg elsősorban német nyelvű üzeneteket tartalmazó elektronikus levelek révén terjed többnyire Németországban. Nyilván ez bármikor megváltozhat, és az alvilági akciók kiterjedtebbé válhatnak.

Egy veszélyes e-mail

Forrás: Bleeping Computer

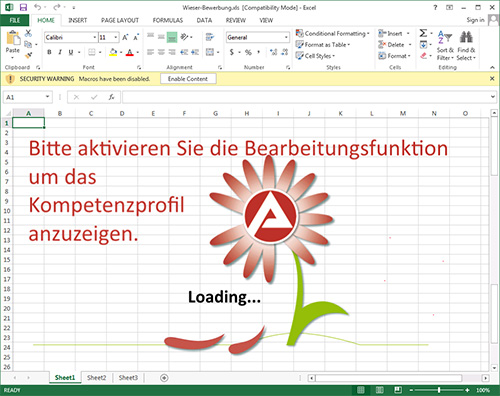

A fertőzött e-mailekben két fájl található. Egy PDF-dokumentum és egy kockázatot jelentő Excel fájl. Amennyiben a felhasználó az Excel táblát megnyitja, és engedélyezi a makrók futtatását, akkor a Petya rögtön támadásba lendül. A fájlban található, base64 kódolású karaktersorozatokat dekódolja, és egy végrehajtható (exe) fájlt hoz létre az átmeneti fájlok tárolására szolgáló Temp mappába. A fájlt természetesen el is indítja, amivel kezdetét veszi a tényleges károkozás.

Makró engedélyezésre vár a károkozó

Forrás: Bleeping Computer

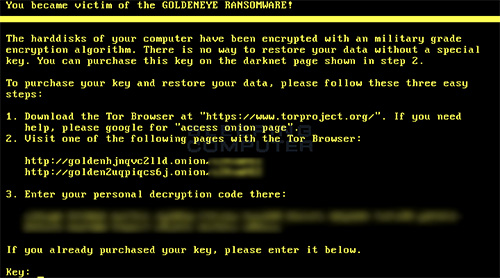

A Goldeneye először manipulálja az MBR-t (Master Boot Record), amivel meggátolja a Windows újbóli elindulását. Majd a következő fázisban elkezdődik az állományok titkosítása. Amint ezzel is végez a zsaroló program, akkor újraindítja a számítógépet, és megjeleníti a zsaroló üzenetét egy szöveges képernyőn. Közli, hogy a Tor böngésző segítségével fel kell keresni egy weboldalt, amelyen keresztül lehet fizetni. A váltságdíj ezúttal körülbelül 1000 dollárnak megfelelő Bitcoin.

Ez a képernyő jelenik meg a Windows helyett

Forrás: Bleeping Computer

A biztonsági szakemberek ezúttal sem javasolják a váltságdíj kifizetését, mivel nem tudni, hogy az valóban segít-e az amúgy igencsak leharcolt számítógépeken. A legfontosabb a megelőzés, a biztonsági mentések készítése, és az e-mailek, dokumentumok nagyon körültekintő kezelése. A makrókat pedig csak fokozott óvatossággal szabad engedélyezni.

-

A Django legújabb kiadása hat biztonsági hibajavítást tartalmaz.

-

A Cisco Prime Infrastructure kapcsán egy biztonsági hibára derült fény.

-

A GLPI fejlesztői két biztonsági résről számoltak be.

-

Az OpenBSD-hez egy olyan frissítés érkezett, amely a httpd-t teszi biztonságosabbá.

-

A Google Chrome két magas veszélyességű sebezhetőég miatt kapott frissítést.

-

A Grafana két sebezhetőség miatt kapott frissítést.

-

A GIMP egy fontos biztonsági javítást kapott.

-

Több mint egy tucat sérülékenységtől vált meg a Discourse.

-

A Samsung hibajavításokat adott ki a mobil eszközeihez, illetve processzoraihoz.

-

Az IBM Db2 kapcsán három sebezhetőség merült fel.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat