Új fejezet nyílhat a mobilvírusok történetében

Egy olyan androidos trójai program jelent meg, amely alapjaiban formálhatja át a mobil vírusok világát.

A mobil vírusok készítői is arra törekednek, hogy a szerzeményeik kilétére minél később derüljön fény, és a biztonsági megoldások dolgát a lehető legjobban megnehezítsék. Folyamatosan újítják meg a technikáikat annak érdekében, hogy a védelmi mechanizmusokat meg tudják kerülni. Az Android esetében a vírusírók célja nem egyszer az, hogy olyan károkozókat készítsenek, amelyek nem tűnnek fel a Google biztonsági megoldásainak, és bekerülhetnek a hivatalos Google Play áruházba.

A védelem kijátszására törekszik az a PluginPhantom nevű trójai is, amely bővítményekkel kiegészülve képes károkozásokra. Mindez azt jelenti, hogy ha egy biztonsági technológia csak az alapmodult vizsgálja, akkor nagy valószínűséggel nem fog gyanút. Márpedig, ha a kártevő minden bővítményével kiegészül, akkor nagyon komoly fejtörést tud okozni. Alapvető célja, hogy adatokat lopjon a fertőzött készülékekről, illetve kémkedjen azokon.

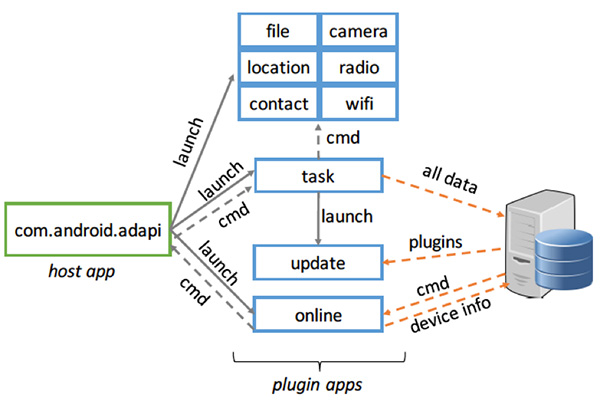

A Palo Alto Networks jelentése szerint a PluginPhantom az amúgy legálisan használható DroidPlugin keretrendszerre épül. A kínai gyökerekkel rendelkező rendszer célja, hogy a fejlesztők számára olyan szoftverek készítését tegye lehetővé, amelyek egy hoszt alkalmazásból, és az ahhoz tartozó bővítményekből épülnek fel. A kiegészítők fontos sajátossága, hogy azokat különösebb telepítgetés nélkül is hadra lehet fogni. A PluginPhantom pedig pontosan ezt használja ki.

Alapvetően három központi modulból épül fel, amelyek felelősek a vezérlőszerverekkel folytatott kommunikációért és a frissítések, bővítmények beszerzéséért. A jelenlegi variáns hat további pluginnel rendelkezik, amik a valódi károkozásokat segítik elő. Összességében képesek fájlinformációk lekérdezésére, a beépített kamerákkal fényképek készítésére, a telefonbeszélgetések rögzítésére, a híváslisták és az üzenetek lekérdezésére, illetve törlésére, a WiFi hozzáférési adatok kimentésére, valamint helyfüggő adatok begyűjtésére.

Eddig nem merült fel olyan bizonyíték, ami azt támasztotta volna alá, hogy a PluginPhantom a Google Play áruházban is terjed. Az valószínűsíthető, hogy jelenleg a nem hivatalos alkalmazásboltokban van jelen. Abból kiindulva, hogy a helymeghatározáshoz az Ázsiában kedvelt Baidu Maps és Amap Maps alkalmazásokat használja, elsősorban Kína lehet a célországa. Ennek ellenére nem szabad lebecsülni, ugyanis az általa alkalmazott módszer még sok probléma forrása lehet a jövőben. Főleg azért, mert azt rövid időn belül megkedvelheti a kiberbűnözés látva azt, hogy a statikus kódvizsgálatoknak igencsak jól ellenálló technikáról van szó.

- figyelmeztettek a kockázatokra a Palo Alto Networks kutatói."Ahogy a bővítményekre épülő fejlesztési eljárások terjednek, és a pluginek készítését támogató fejlesztőeszközök egyre könnyebben beépíthetők az alkalmazásokba, úgy válhat ez a fajta architektúra mind gyakoribbá az androidos kártékony programok körében"

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.