Támadásra készek a kínai kamerák

Egyre több sérülékeny IP- és webkamerát fognak hadra a kiberbűnözők. Gyártói frissítések, sőt sokszor elérhető gyártók hiányában a védekezés nem könnyű feladat.

Április közepén Pierre Kim kutató több olyan biztonsági hibára hívta fel a figyelmet, amelyek különféle IP- és webkamerák esetében jelentenek veszélyt. A sérülékenységeket már csak azért sem szabad félvállról venni, mivel kiderült, hogy azok legalább 1200 különféle kameratípus esetében okozhatnak problémákat. Vagyis széles körű károkozásokat tehetnek lehetővé, és jogosulatlan kódfuttatást, hátsó kapuk létesítését, engedély nélküli streamelést is elősegíthetnek. Mivel már a sebezhetőségek kihasználásához szükséges exploitok is napvilágot láttak, ezért csak idő kérdése volt, hogy a kiberbűnözők aktívan elkezdik kihasználni az azokban rejlő lehetőségeket.

Nincsenek véletlenek

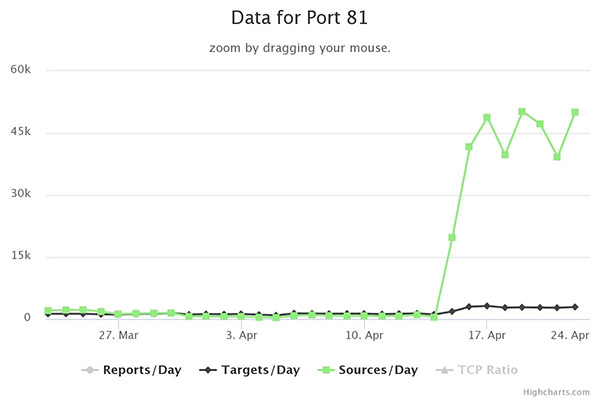

A webkamerákkal történő visszaélések első jelei nem sokkal a biztonsági hibák publikálását követően láthatóvá váltak. A SANS Technology Institute a hónap közepén jelezte, hogy gyanúsan sok támadási kísérlet indul a 81-es porton. Akkor ugyan még nem lehetett tudni, hogy a 81-es port köré csoportosított alvilági akciók webkamerák sebezhetőségeit célozzák, de a Qihoo 360 Network Security Research Lab (NetLab) legutóbbi vizsgálatai már ezt támasztották alá.

Forrás: SANS

Kiderült, hogy „fű alatt” egy egyre csak terebélyesedő botnet kialakítása kezdődött el. Az elkövetők sérülékeny, beágyazott GoAhead webszerverrel rendelkező kamerákat kezdtek felkutatni az interneten, és ha ilyen eszközre bukkantak, akkor a neten megjelent exploitok bevetésével megpróbálták azokat meghackelni. Ha sikerrel jártak, akkor különféle kódokat töltöttek le a kompromittált kamerákra.

Az új botnet kialakításában szerepet kapó kártékony kódok a korábban már kiterjedt támadásokban szerepet kapó Mirai kódjából is merítettek, de a kutatók szerint nem valószínű, hogy egyazon csoport állna a két botnet mögött. Az új károkozások ugyanis nem a 23/2323-as portok brute force módszerekkel történő hackelésére épülnek, ellenben felhasználják az 53-as, a 123-as és az 656-os portokat. Emellett az új botnet teljesen más kommunikációs megoldásokat alkalmaz a vezérlőszerverekkel történő adatcsere során. (Eddig iráni vezérlőszervereket sikerült leleplezni.)

Prémium előfizetéssel!

-

Az Apple 26 biztonsági rést foltozott be az iOS és az iPadOS operációs rendszerein.

-

Több mint három tucat sebezhetőséget javított az Apple a macOS kapcsán.

-

Az Apple 17 sebezhetőséget orvosolt a watchOS operációs rendszer esetében.

-

A Mozilla kiadta a Firefox legújabb verzióját 13 biztonsági hibajavítás kíséretében.

-

Elérhetővé vált a Mozilla Thunderbird legújabb kiadása.

-

A Google egy súlyos és két közepes veszélyességű hibát szüntetett meg a Chrome webböngészőben.

-

Az Adobe négy biztonsági hibát javított a PDF-kezelő alkalmazásaiban.

-

Az Adobe egy tucat biztonsági hibajavítást készített a ColdFusion alkalmazáshoz.

-

Az Adobe Creative Cloud Desktop alkalmazás egy sérülékenységet tartalmaz.

-

Az SAP tizennégy biztonsági hibát szüntetett meg a decemberi frissítéseivel.

Az ünnepi időszakban még inkább megnő az online vásárlások száma, ezzel együtt a csalók aktivitása is.

A zsarolóvírus-támadások nem csupán technikai fennakadásokat vagy átmeneti anyagi veszteségeket okoznak – hanem akár egy teljes vállalkozás bukását is jelenthetik.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat