Mindig van rosszabb: zsarolni kezdett egy banki trójai

A DanaBot banki trójai készítői nem voltak megelégedve az eddig sem csekély funkcionalitású károkozójukkal, ezért abból egy zsaroló programot faragtak.

A DanaBot trójai több mint egy évvel ezelőtt kezdett terjedni viszonylag intenzíven. Kezdetben ausztrál bankok ügyfeleit vette célba, majd nem sokkal később globális terjedésbe kezdett. Így többek között az USA-ban, Kanadában és Európában is felütötte a fejét. Különösen gyakran fertőzött Olaszoroszágban és Lengyelországban. A Delphiben íródott kártékony program egyebek mellett az alábbi feladatok végrehajtására volt alkalmas:

- FTP kliensekből történő adatlopás

- kriptopénzekhez tartozó pénztárca adatok eltulajdonítása

- proxy futtatása

- képernyőképek készítése

- RDP/VNC alapú távoli vezérlés lehetővé tétele a támadók számára

- exploitok futtatása (biztonsági rések kihasználása)

- web injection alapú károkozások végrehajtása.

A fenti listából látható, hogy a DanaBot céljai között első helyen az adatlopás szerepelt. Ennél azonban a készítői minden bizonnyal többre vágytak, mivel a kártevő legújabb variánsába - a fenti funkciók kiegészítéseként - belekerült egy olyan összetevő is, amely fájlok titkosítására, illetve felhasználók megzsarolására alkalmas.

Az extra funkció

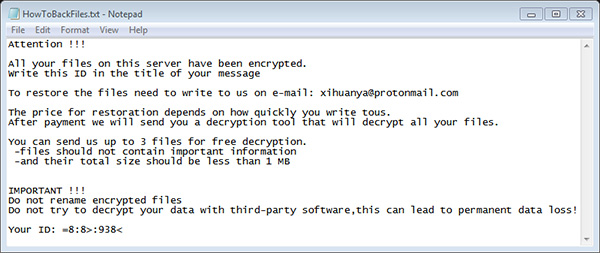

Amikor a DanaBot felkerül egy számítógépre, akkor a szokásosnak mondható kémkedési tevékenysége mellett lekérdezi a Windows verzióját, valamint a rendszerbe aktuálisan bejelentkezett felhasználó nevét, és generál egy egyedi azonosítót. Ezeket az adatokat Base64 kódolással feltölti a vezérlőszerverére. Majd nekilát a fájlok titkosításának. A károkozó az összes helyi meghajtót lekérdezi, és a Windows rendszerkönyvtárának kivételével az összes mappában lévő állományt elkezdi AES128-alapú titkosítási eljárással lekódolni. A kompromittált könyvtárak mindegyikébe elhelyez egy HowToBackFiles.txt nevű fájlt, amely a zsarolók üzenetét tartalmazza.

Forrás: Check Point

Az elkövetők vállalják, hogy próbaképpen három fájlt dekódolnak annak érdekében, hogy a felhasználó meggyőződhessen arról, hogy nem hiába fizeti ki a váltságdíjat. Ennek ellenére most sem javasolt a zsarolók követeléseinek teljesítése, már csak azért sem, mert a Check Point szakembereinek sikerült egy dekódoló alkalmazást kifejleszteniük. Ezzel pedig jó eséllyel lehet ingyenesen helyreállítani a tönkretett fájlokat.

Végül, de nem utolsó sorban meg kell jegyezni, hogy a kártevőhöz tartozik egy olyan batch fájl (a TEMP mappában), amelynek révén a DanaBot képes kikapcsolni a Windows Defendert, a hibernálást, el tudja távolítani a naplóállományokat, kiürítheti a lomtárat, és törölheti az árnyékmásolatokat. Emellett képes leállítani olyan alkalmazásokat, mint amilyen például a Veeam és a TeamViewer.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

|

ESET NOD32 Antivirus 1 év 2 eszköz Hosszabbítás |

| 13990 Ft | |

|

G Data Internet Security 1 év 5 eszköz Új licenc |

| 26250 Ft | |

|

F-Secure Total 2 év 3 eszköz |

| 21990 Ft | |

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat