Megreformált titkosítás többfaktoros, elosztott kulcsmenedzsmenttel

Hazánkban is elérhetővé vált az Atakama egyedi titkosító megoldása, amely többfaktoros, egyedi fájlvédelemmel ruházza fel az informatikai rendszereket.(x)

Az elmúlt években az informatikai infrastruktúrák jelentős változásokon mentek keresztül. Elég, ha csak a felhő alapú technológiák térhódítására vagy a világjárvány hatására rohamosan terjedő home office miatt szükségessé vált fejlesztésekre gondolunk. Ezek közös hatásaként a rendszerek, hálózatok határai elkezdtek elmosódni, így a hagyományos, határvédelemre alapozott biztonságon egyre több rés nyílt.

Miközben a határvédelem hatékonysága elkezdett csökkeni, aközben mind többször bizonyosodott be, hogy a hagyományos hozzáférés- és jogosultságkezelés is egyre több sebből vérzik. Ezek ugyanis többnyire kiszolgáltatottak a határvédelem kapcsán felmerült gyengeségeknek, másrészt önmagukban a felhasználónévre és jelszóra alapozott hitelesítési eljárások nem felelnek már meg napjaink követelményeinek. Noha a legtöbb hozzáféréskezelési technológia már támogatja a többfaktoros azonosítást, ettől azonban nem oldódik meg az a probléma, amit e rendszerek centralizált struktúrája vet fel. Amennyiben ugyanis egy biztonsági incidens során egy ilyen rendszer kompromittálódik, akkor az azzal védett összes adat azonnal kiszolgáltatottá válhat.

Itt a megoldás

A 2017-ben alapított, New York-i székhelyű Atakama vállalat úgy határozott, hogy egy teljesen új megközelítést alkalmaz az adatok, fájlok biztonságának növelése érdekében. Egy olyan technológiát dolgozott ki, amely a hagyományos védelmi rendszerek gyengeségeit képes kiküszöbölni olyan módon, hogy azzal se az üzemeltetők, se a felhasználók életét ne nehezítse meg. Az ugyanis korántsem hatékony megoldás, ha a biztonsági kontrollok olyan komplexé válnak, hogy az alkalmazásuk az üzleti tevékenység, illetve a termelékenység rovására megy.

Az Atakama technológiájának legfontosabb jellemzője, hogy nem az adatokat helyezi középpontba, hanem az adatkezelés folyamatát. Ennek megfelelően elsőként egy pontos és átfogó adatosztályozást végez, aminek során felmérhetővé válik, hogy egy szervezetnél milyen adatokat kell védeni megfelelő hozzáféréskezeléssel és titkosítással. Amennyiben egy érzékeny adatokat tartalmazó fájl detektálására kerül sor, akkor az állomány karanténba kerül, és házirendek alapján megtörténik a titkosítása attól függetlenül, hogy helyi vagy felhő alapú rendszerben található.

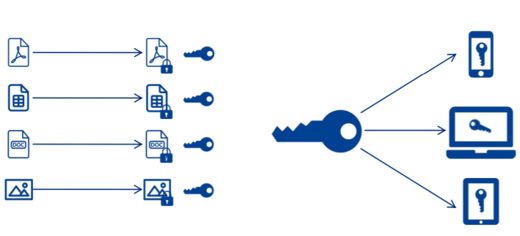

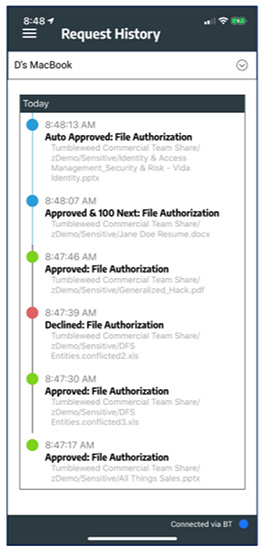

Az Atakama a titkosítást egyedi módon valósítja meg. Szem előtt tartja a többfaktoros hitelesítés támogatását, de ennél a pontnál nem áll meg. Minden egyes állományt külön-külön titkosít, és minden titkosított fájlhoz egyedi AES-256 kulcsot generál. Ezt követően e kulcsokat „feldarabolja”, majd elosztott módon tárolja. Az elosztott kulcsmenedzsmentnek (DKM - Distributed Key Management) köszönhetően nincs központosított kulcstárolás, ami jelentős mértékben csökkenti a kockázatokat. Egy esetleg incidens során ugyanis nincs olyan támadási felület, amelyet ha támadás ér, akkor minden védett adat egy csapásra dekódolhatóvá válik az elkövetők számára.

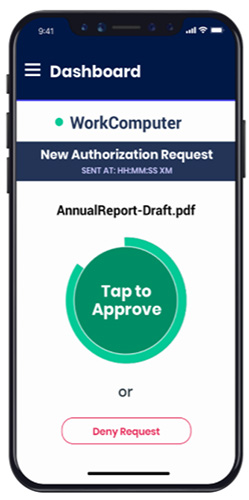

A kulcsok elosztása különféle eszközök (számítógépek, okostelefonok, táblagépek) között történik. Amikor a felhasználó meg akar tekinteni egy védett állományt, akkor az okostelefonján (hitelesítést követően) engedélyeznie kell a dekódolást, és csak ezt követően lesz megnyitható az adott fájl. Mindennek köszönhetően a napjainkban egyre gyakoribb elvárásként jelentkező Zero Trust alapú védelmi megközelítés alapjai is lefektethetővé válnak.

Az Atakama-féle technológia lehetőséget ad házirend alapú titkosításra, dekódolásra és hozzáféréskezelésre. Minden egyes tevékenység naplózott. A rendszer integrálható különféle SIEM-eszközökkel, ami a biztonsági események kezelését, elemzését jelentősen megkönnyíti.

Az Atakama magyarországi képviseletét a Digital Forensics Kft. látja el.

A technológiával kapcsolatban 2022. január 27-én egy webinar keretében is megismerkedhetnek az érdeklődők.

-

Az Adobe három biztonsági rést foltozott be a Reader alkalmazáson.

-

Az Adobe Illustrator kapcsán hét biztonsági hibára derült fény.

-

Jelentős biztonsági frissítés érkezett az Adobe e-kereskedelmi platformjaihoz.

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat