Még brutálisabbá vált a legfertőzőbb zsaroló program

A Cerber zsaroló programnak megjelent a legújabb verziója, amely mind a fájlok tönkretételében szerepet kapó technikák, mind a víruskeresést megnehezítő eljárások tekintetében fejlődött. Így minden korábbinál nehezebb ellenfélé vált.

A Cerber zsaroló program több mint egy éve ostromolja a számítógépeket, és fájlok titkosításával, illetve a felhasználók megzsarolásával juttatja tetemes bevételhez a terjesztőit, fejlesztőit. A károkozó 2016 márciusában jelent meg orosz alvilági fórumokon. A készítői az úgynevezett RaaS (Ransomware as a Service) modell mellett tették le a voksukat, azaz a szerzeményüket szolgáltatásként értékesítették. Bevételük pedig akkor keletkezett, amikor egy-egy felhasználó kifizette a követelt váltságdíjat. Ilyenkor akár 40 százalékos jutalék is üthette a markukat.

A Trend Micro szerint már tavaly lehetett olyan hónap, amikor legalább 200 ezer dollárt keresett a Cerber mögött álló kiberbűnözői csoport. Ráadásul a károkozó az idei első negyedévben terjedt a legnagyobb számban: a ransomware fertőzések 87 százalékának esetében szerephez jutott. Különösen az Egyesült Államokban okozott nagy pusztítást, de a világ más országaiba is eljutott.

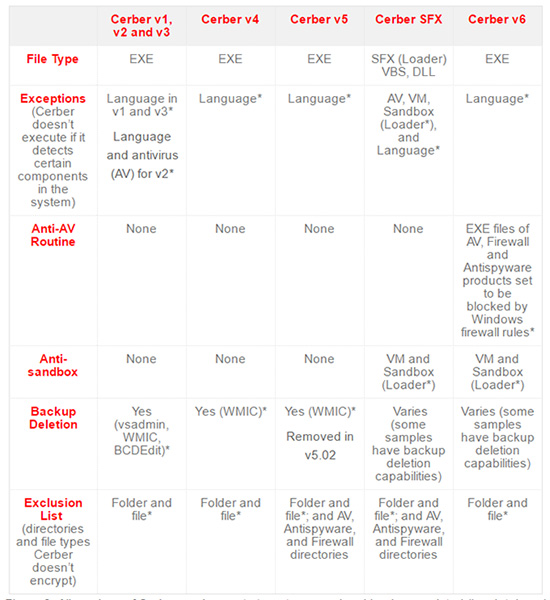

A Trend Micro biztonsági kutatói az elmúlt napokban arra hívták fel a figyelmet, hogy a Cerbernek megjelent a legújabb, 6-os verziója, amely több szempontból is módosult az előző kiadásokhoz képest. Egyes területeken fejlődött a kártevő, míg más esetekben némi visszakozás figyelhető meg a fejlesztési irányokban. Összességében azonban sajnos egy korábbiaknál veszélyesebb teremtmény született.

Forrás: Trend Micro

Az újdonságok

A Cerber eddigi is számos módon tudta fertőzni a rendszereket. Az esetek többségében elektronikus levelek révén terjedt, de esetenként exploit kitek, illetve különböző szoftveres sebezhetőségeket is felhasznált.

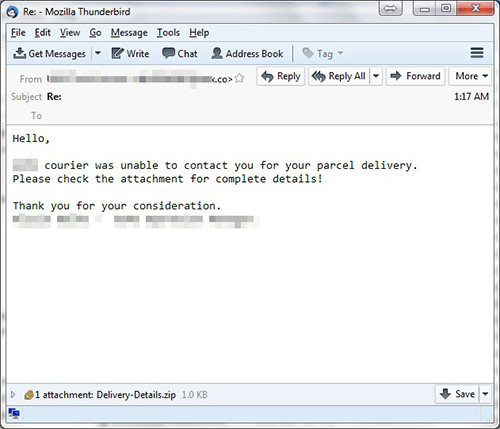

A Cerber 6-os verzióját is elsősorban az elektronikus levelekben történő terjedés jellemzi. Olyan e-mailekben ütheti fel a fejét, amelyek mellékletében egy scriptet tartalmazó ZIP fájl kap helyet. Amikor a felhasználó ezt megnyitja, és elindítja a kódot, akkor a zsaroló program alapvetően két kezdeti tevékenységet hajt végre. Először letölti, és elindítja a valódi károkozásokhoz szükséges kódját, majd létrehoz egy ütemezett feladatot, végül pedig lefuttat egy PowerShell scriptet.

Forrás: Trend Micro

Amikor végez a kezdeti teendőivel, akkor nekilát a fájlok titkosításának. Ennek során egy új eljárást alkalmaz, amely jelentős mértékben építkezik a Windows CryptoAPI-ra. Ugyanezt az API-t használja például az év elején sok fejtörést okozó Spora ransomware is. A Cerber viszont már fejlettebb módon él vissza a titkosítási lehetőségekkel, és ehhez több különböző összetevővel rendelkezik.

A kártevő nem kizárólag a titkosítás terén fejlődött, hanem a rejtőzködésben is egyre inkább jeleskedik. Olyan új komponenseket kapott, amelyek az antivírus, a sandbox környezetek, a viselkedéselemzők és a gépi tanulásra épülő védelmi mechanizmusok dolgát is nehezebbé teszik. Egyik alapvető trükkje, hogy amikor felkerül a számítógépre, akkor nem azonnal kezdi el a kártékony feladatainak végrehajtását, hanem türelmesen vár. Ezzel a hagyományos, régebbi védelmi megoldásokat könnyebben megtévesztheti.

A biztonság szintjét a Windows tűzfalbeállításainak manipulálásával is gyengíti. Feltérképezi a víruskeresőket és az egyéb védelmi szoftvereket, majd azok hálózati kommunikációját blokkolja. Így például képes megakadályozni az antivírus programok frissítését.

Nem minden fejlődött

A Cerber új verziója két ponton visszalépést hozott. Egyrészt már nem figyeli kitüntetett módon az antivírus szoftverekhez tartozó fájlokat a titkosítás során. Másrészt pedig nem állít le folyamatokat. Egyes korábbi variánsai az adatbáziskiszolgálókhoz tartozó fájlokat olyan módon kompromittálták, hogy az adatbázis szervereken egyes folyamatokat leállítottak, és így oldották fel az adatfájlok zárolását.

Egyelőre nincs ellenszer a dekódoláshoz

Az új zsaroló program által titkosított fájlok jelenleg önerőből nem dekódolhatók, viszont a váltságdíj kifizetése sem javasolt. Ezért sokkal inkább a megelőzésre kell helyezni a hangsúlyt, melynek részét kell képeznie a korszerű biztonsági szoftvereknek, a biztonságtudatos levelezésnek és internetezésnek, valamint a biztonsági mentések rendszeres készítésének.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat