KRACK: így (is) meghackelhető WiFi

Sok minden kiderült a WiFi hálózatok kapcsán meglehetősen nagy hírverést kapó biztonsági rendellenességről. A sebezhetőség felfedezője egy videó segítségével egy támadást is bemutatott.

A vezeték nélküli hálózatok mindig is nehéz terepet jelentettek biztonsági szempontból. Az évek során számos védelmi technológia vált elérhetővé, amelyek közül jó néhány már el is bukott. Elég, ha csak a WEP gyengélkedésére gondolunk. Napjainkban a legelterjedtebb védelmi megoldások a WPA2 protokollra épülnek, ezért a napvilágra került biztonsági probléma korántsem vehető félvállról. Ugyanakkor meg kell jegyezni, hogy nem egy teljesen új rendellenességről van szó, ugyanis annak felfedezője, Mathy Vanhoef, a Leuveni Katolikus Egyetem kutatója már tavaly felfigyelt rá. A kutatásaiba bevonta Frank Piessens kollégáját is. Idén nyáron értesített néhány olyan gyártót, amelyekről bebizonyosodott, hogy a termékeiket érinti a probléma. Emellett az US-CERT-tel is felvette a kapcsolatot. A CERT pedig augusztusban adott tájékoztatást a piac többi szereplője számára. A biztonsági hiba valamivel részletesebb ismertetője azonban csak most vált elérhetővé a nyilvánosság számára.

A sérülékenység ezúttal nem egy konkrét hardverre vagy szoftverre vezethető vissza. Vanhoef szerint nem egy könnyen leszűkíthető, specifikus sebezhetőség van a háttérben, hanem sokkal inkább a WPA2 protokoll háza táján (illetve annak implementálásában) kell keresni a gondokat. Ennek ellenére azért nem minden gyártó megoldását sújtja a probléma. Így például a Lenovo, a MikroTik és a VMware sem érintett, legalábbis az eddigi jelentések szerint. Ellenben az érintett gyártók listáján feltűnik egyebek mellett a Cisco, a Juniper Networks, az Intel, az Aruba Networks, a Toshiba és a ZyXEL is. Ami pedig az operációs rendszereket illeti: a Windows, a Linux, az Android, az iOS, a macOS, valamint az OpenBSD és a FreeBSD esetében is számolni kell kockázatokkal.

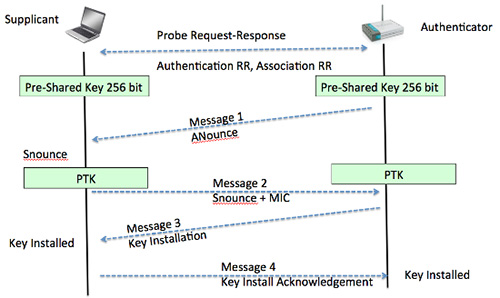

A négyutas kézfogás

Vanhoef az általa feltárt sebezhetőséget, illetve támadási módszert KRACK (Key Reinstallation Attack) néven emlegeti, és a következőket közölte:

„A támadás valójában a WPA2 esetében alkalmazott, négyutas kézfogás ellen irányul. Ez a kézfogási eljárás akkor zajlik le, amikor egy kliens csatlakozni akar egy védett WiFi hálózathoz. Ekkor mindkét oldal (a kliens és a hozzáférési pont is) meggyőződik arról, hogy mindketten helyes hozzáférési adatokkal rendelkeznek (például a PSK-kulccsal). Jelenleg minden modern WiFi hálózat használja ezt a négyutas kézfogást. A támadás a személyes, valamint a vállalati WiFi hálózatok ellen is bevethető a régebbi WPA és a legújabb WPA2 esetében is”

A KRACK módszerrel alapvetően közbeékelődéses (MitM - Man-in-the-Middle) támadások végrehajtására van lehetőség, aminek során a támadó lehallgathatja az amúgy védett (vagy annak gondolt) adatforgalmat. A kockázatokat azonban fokozza, hogy WPA-TKIP vagy GCMP titkosítás esetén nem kizárólag a hallgatózás jelent veszélyt, hanem adatmanipulációra is mód adódhat. Mindez úgy, hogy közben a WiFi védelmét állátó PSK-kulcs (jelszó) nem kerül illetéktelen kezekbe. Viszont a kulcs módosítása nem is jelent védelmet e tekintetben.

Mit lehet tenni?

A KRACK elleni védekezés egyszerre könnyű és nehéz is. Könnyű abban az esetben, ha az érintett gyártó kiadta azokat a frissítéseket, amelyekkel kihúzhatóvá válhat az ilyen típusú támadások méregfoga. Nehéz viszont akkor, ha nem áll rendelkezésre frissítés. Sajnos nagy a valószínűsége annak, hogy sok WiFi támogatással rendelkező eszköz (főleg a régebbiek) már soha nem kapnak megfelelő javításokat. Ilyenkor az egyik legkézenfekvőbb megoldást a HTTPS vagy egyéb titkosított kommunikáció használata jelenti. Ugyanakkor fontos hangsúlyozni, hogy ez is csak akkor biztos pont, ha az SSL/TLS konfigurációk megbízhatóak. A Vanhoef által közzétett videóban is látható, hogy a HTTPS önmagában még nem jelent garanciát, ugyanis esetenként megkerülhetővé (kiiktathatóvá) válhat.

Végül pedig következzen az a CVE-lista, amely alapján némileg könnyebben lehet következtetni arra, hogy egy adott gyártó készített-e hibajavítást a KRACK kapcsán:

CVE-2017-13077

CVE-2017-13078

CVE-2017-13079

CVE-2017-13080

CVE-2017-13081

CVE-2017-13082

CVE-2017-13084

CVE-2017-13086

CVE-2017-13087

CVE-2017-13088

Frissítés: a gyártók folyamatosan adják ki a hibajavításaikat. Így például a Microsoft, a Cisco, a Juniper, az Aruba és a Fortinet is jónéhány frissítést tett már közzé. Ezekről részletesen a Biztonságportál Prémium weboldalain olvashatnak.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.