Kémkedés iPhone-on

Ismét bebizonyosodott, hogy az Apple iOS sem sebezhetetlen. A Hacking Teamnek olyan kódja is volt, amely iPhone-on és iPaden való kémkedést tett lehetővé.

Júliusban derült fény arra, hogy az olasz Hacking Team csoport rendszerét ért támadás következtében az elkövetők nagymennyiségű bizalmas információhoz fértek hozzá. Legalább 400 gigabájtra volt tehető az az adatmennyiség, amelyet sikerült megkaparintaniuk. Ezek között elektronikus levelezések, forráskódok, jelszavak, szerződések, ügyféllisták és egyéb titkos dokumentumok is megtalálhatóak voltak. Az incidens kellemetlenül érintette több állam titkosszolgálatát és hatóságát, amelyekről beigazolódott, hogy a Hacking Teamtől is vásároltak kémprogramokat.

Ugyanakkor sok millió felhasználót is hátrányosan érintettek a történtek, hiszen a kiszivárgott dokumentumok és forráskódok mellett új sebezhetőségek is napvilágra kerültek. Elsőként a Flash Player, az Adobe Acrobat/Reader, valamint a Windows biztonsági réseiről hullt le a lepel. Nem sokkal később már érkeztek is a soron kívüli hibajavítások. Aztán néhány nap múlva egy olyan kémprogram is előkerült, amelyet a Hacking Team kifejezetten az androidos készülékek kémleléséhez fejlesztett ki. Most pedig már az is biztos, hogy a hackercsoport az Apple iOS alapú mobil eszközökön való kémkedést is támogatta.

Egy biztonsági hibával kezdődött minden

A FireEye biztonsági kutatói még tavaly egy olyan sérülékenységet fedeztek fel, amely az iOS kompatibilis készülékeken károkozásokat tehetett lehetővé. A "Masque attack" néven emlegetett támadási módszer lényege, hogy a biztonsági hiba kihasználásával, illetve egyes védelmi mechanizmusok megkerülésével, kijátszásával a mobilokra telepített alkalmazások felülírhatóvá, kompromittálhatóvá válhatnak. Ez a gyakorlatban annyit jelent, hogy a támadók már telepített szoftvereket lecserélhetnek olyan verziókkal, amelyek adott esetben kémkedésre is felhasználhatóak. A szóban forgó sérülékenységet az Apple az iOS 8.1.3 kiadásával orvosolta.

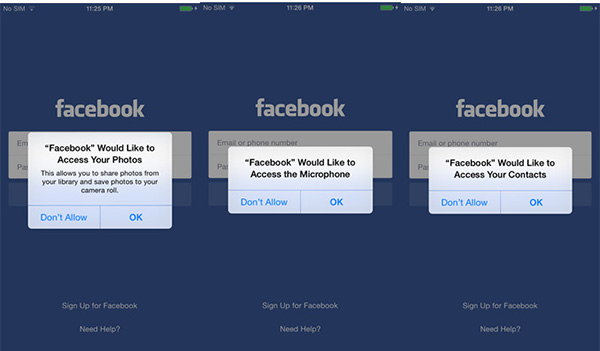

A biztonsági cég jelezte, hogy egészen eddig nem látta jelét annak, hogy a fenti sérülékenységet bárki kihasználta volna. Most azonban már biztos, hogy ez nem így volt, ugyanis a Hacking Team kiaknázta a sebezhetőségben rejlő lehetőségeket. A lopott dokumentumokból kiderült, hogy a csoport széles körben használt alkalmazások mögé rejtette azokat a kódjait, amelyek kémkedést szolgáltak. Így például szerepelt a repertoárjában manipulált Facebook, Twitter, WhatsApp, Facebook Messenger, Chrome, Viber, BlackBerry Messenger és Skype szoftver is.

Kompromittált Facebook alkalmazás - Forrás: FireEye

Így kémkedhettek...

Az adatlopásra alkalmas, kompromittált program telepítéséhez szükség volt arra, hogy a kiszemelt készüléken már megtalálható legyen a szoftver eredeti, érintetlen változata. Amikor pedig a káros szoftver felkerült az eszközökre - például frissítésnek álcázva -, akkor szó nélkül felülírta a neki megfelelő (azonos Bundle ID-val rendelkező) legális programot. Nagyon fontos megjegyezni, hogy ez a fajta alkalmazáscsere nem igényelte azt, hogy az adott készülék jailbreakelt legyen.

A Hacking Team egy saját kódot alkalmazott a kémkedési funkciók implementálásához, és 52 függvénnyel egészítette ki a manipulált alkalmazásokat, amelyek ilyen módon alkalmassá váltak az alábbi adatok összegyűjtésére, illetve kiszivárogtatására:

- telefonhívások előzményei

- címjegyzék

- GPS koordináták

- fényképek

- böngészési előzmények

- chat üzenetek (Skype, Whats App, Facebook Messenger)

- Skype hívások.

A Hacking Team kódjának érdekessége, hogy az nem ész nélkül küldözgette az adatokat. Először csak az IMEI számot továbbította a vezérlőszerverére, majd megvárta, amíg engedélyt kapott az adatok feltöltésére. Ekkor a bezsebelt adatokat JSON-formátumúra alakította át, és töltötte fel.

Így szivárogtak az adatok - Forrás: FireEye

Tanulságok

A FireEye szerint az eset jól rávilágít arra, hogy az iOS esetében sem szabad félvállról venni a biztonságot. Noha az Androidhoz képest jóval jobb a megítélése az Apple platformjának a biztonság terén, ennek ellenére ez sem sebezhetetlen. Ezért az Apple által kiadott frissítéseket mindig célszerű feltelepíteni, és a biztonságtudatos mobilozásra nagy hangsúlyt helyezni.

-

A Vim kapcsán egy sebezhetőség merült fel.

-

A BeyondTrust Remote Support kritikus veszélyességű sebezhetőséget tartalmaz.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

-

Az IBM a Db2 kapcsán két patch-et adott ki.

-

Az Apple 57 biztonsági rést foltozott be a macOS operációs rendszeren.

-

Az Apple iOS és az iPadOS fontos biztonsági frissítést kapott.

-

18 biztonsági hibajavítást tartalmazó frissítés érkezett az Apple watchOS-hez.

-

Az Adobe InDesign három sebezhetőség miatt kapott frissítést.

-

Nagyon jelentős biztonsági frissítés érkezett az Adobe After Effects szoftverhez.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat