Jelszavakat lopnak a fertőzött weboldalak

Több mint ötezer olyan WordPress alapú weboldal működik világszerte, amelyek egy kártékony kód következtében szivárogtatják a felhasználók jelszavait.

A WordPress elleni támadások meglehetősen gyakorinak számítanak. Mivel egy nagyon népszerű és széles körben alkalmazott tartalomkezelőről van szó, ezért az ezeket érő, sokszor automatizált támadások sok problémát idéznek elő. E károkozások gyakorta meglehetősen kifinomult módszerekre épülnek, így az is sokszor előfordul, hogy a kompromittált weboldal tulajdonosa vagy üzemeltetője sem figyel fel a rendellenességekre. Az ilyen típusú alvilági eszközök közé tartozik az a kártékony kód is, amely WordPress alapú weblapokon keresztül segíti a kriptobányászokat, illetve lopkodja a látogatók adatait.

A támadás során felhasznált kód nem teljesen új szerzemény, ugyanis annak első változatai már áprilisban is terjedtek. Akkor még a kriptobányászat volt az elsődleges céljuk a csalóknak, akik elsősorban JavaScript alapú megoldásokat használtak, amiket különféle bannerekbe ágyaztak. Novemberben aztán elkezdődött a második jelentősebb támadási hullám, amikor a káros kódjukat hamis jQuery, valamint Google Analytics (.js) fájloknak álcázták. Majd az elmúlt napokban még nagyobb fokozatra kapcsoltak az elkövetők, így mostanra már több mint 5500 weboldal esett áldozatul.

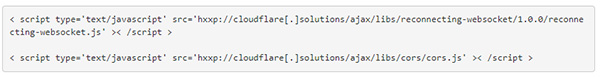

A szóban forgó támadások fontos jellemzője, hogy egy megtévesztő, hamis cloudflare[.]solutions domain név felhasználásával következnek be. Természetesen e károkozásoknak semmi köze sincs a Cloudflare szolgáltatóhoz, a támadók csupán megtévesztési célokkal használják fel a vállalat ismertségét.

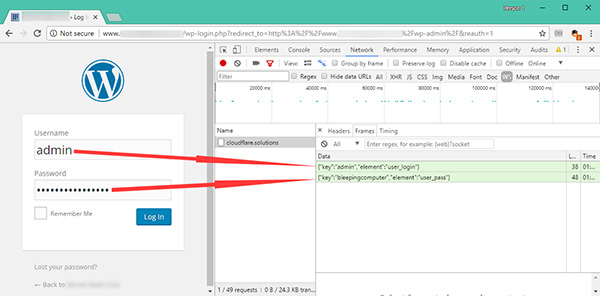

Amikor a felhasználó vagy a frontend felületen vagy az adminisztrációs oldalon megadja az adatait (többek között a felhasználónevét és a jelszavát), akkor az értékes adatokat a káros kód rögtön feltölti egy távoli kiszolgálóra a következő URL használatával: wss://cloudflare[.]solutions:8085/

A támadásokat alaposan elemző Sucuri szakemberei szerint az ártalmas script a function.php állományba fészkeli be magát, és a következő bejegyzéseket fűzi hozzá a weblapok kódjához:

A biztonsági szakértők minden WordPress üzemeltető számára azt javasolják, hogy ellenőrizzék a function.php állomány integritását (elsősorban az add_js_scripts bejegyzésekre érdemes figyelni). Ha pedig egy weboldalról az derül ki, hogy fertőzött, akkor mihamarabb célszerű resetelni a felhasználók jelszavát, és megkérni őket, hogy új bejelentkezési adatokat adjanak meg. A kockázatok különösen akkor jelentkeznek fokozottan, amikor a célkeresztbe állított webhely például webáruházként is funkcionál, hiszen ilyen esetekben a felhasználók jóval több személyes, vagy akár pénzügyi adatot adnak meg.

-

A Trend Micro Antivirus One for macOS egy sebezhetőséget tartalmaz.

-

Jelentős mennyiségű QRadar frissítést adott ki az IBM.

-

A Nessus Network Monitor kapcsán négy hibajavítás vált elérhetővé.

-

A Cico az IP telefonjaihoz három hibát javító frissítést tett közzé.

-

Az ArobaOS-hez fontos biztonsgi frissítés érkezett.

-

A Google egy veszélyes biztonsági rést foltozott be a ChromeOS-en.

-

A Google két veszélyes hibát orvosolt Chrome böngészőben.

-

A SonicWall két sebezhetőséget javított a GMS kapcsán.

-

A Citrix a virtualizációs megoldásaihoz fontos frissítéseket tett közzé.

-

A QNAP számos sebezhetőséget szüntetett meg a NAS adattárolói kapcsán.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.