Intenzív ostrom alatt vannak a Drupal oldalak

A Drupalra épülő weboldalakat az elmúlt hetekben egyre több támadás éri. Mindez két olyan sérülékenység következménye, amelyekre a gyógymód már áprilisban elérhetővé vált.

Az egyik legnépszerűbb tartalomkezelő rendszert, a Drupalt is folyamatosan össztűz alatt tartják a kiberbűnözők. Teszik ezt azért, mert ha egy könnyen és leginkább automatizáltan kihasználható biztonsági rés üti fel a fejét, akkor azzal egy csapásra rengeteg weboldalt tudnak kompromittálni. Mindezt a fejlesztők rendszeres biztonsági frissítésekkel igyekeznek megállítani, de úgy fest, hogy az oldalak tulajdonosainak, üzemeltetőinek egy jelentős hányada nem vesz tudomást a kockázatokról. Ennél fogva pedig nem kizárólag a saját webhelyüket veszélyeztetik, hanem a látogatóknak is sok kellemetlenséget okozhatnak.

Márpedig a Drupal most is nagyon fontos frissítésre szorulna, mivel márciusban a fejlesztők tudomására két olyan sérülékenység jutott, amelyek igencsak kiszolgáltatottá tehetik a durpálos weboldalakat. A Drupalgeddon2, valamint a Drupalgeddon3 nevű sebezhetőségek orvoslására alkalmas hibajavításokat a fejlesztők már áprilisban letölthetővé tették, de ezek sok esetben nem kerültek fel a szerverekre. Így aztán a kiberbűnözőknek bőven van muníciójuk a támadásaik lebonyolításához. Az egyszerűbb weblapok mellett vállalati, kormányzati és oktatási webhelyeket sem kímélnek.

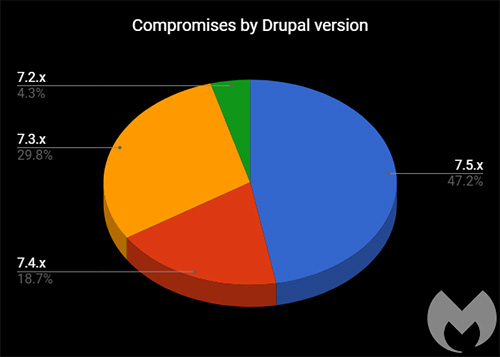

A Malwarebytes kimutatásából látható, hogy a Drupal frissítése meglehetősen nehezen halad. A telepítések megközelítőleg 30 százaléka még mindig a 7.3.x verzió valamelyikével működik, holott a 7.3-as sorozat 2015 augusztusában kapott utoljára frissítést. A Drupal alapú weblapok több mint 30 százalékáról elmondható, hogy viszonylag könnyű prédát jelentenek a támadók számára.

Forrás: Malwarebytes

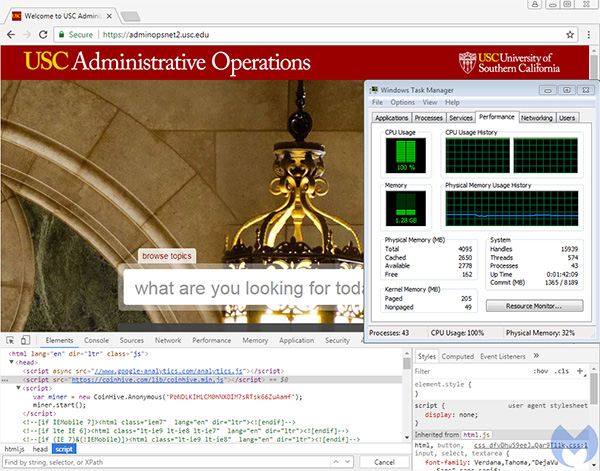

A Drupalgeddon2 és Drupalgeddon3 kapcsán a biztonsági cég szakemberei kimutatták, hogy az esetek 81 százalékában kriptobányász eszközök telepítésére használják fel azokat a kiberbűnözők. Ezzel elérik, hogy a kompromittált weblapok a látogatók számítógépeinek erőforrásaival bányászanak kriptopénzt. Ilyenkor a felhasználó azt tapasztalja, hogy a számítógépe lelassul, mivel minden elérhető processzorerőforrást felemészt a webböngésző.

Forrás: Malwarebytes

A mostani támadássorozatban, jóval kisebb arányban ugyan, de feltűntek már olyan károkozások is, amik hamis szoftverfrissítések telepítésére buzdítják a felhasználókat, vagy éppen mondvacsinált technikai támogatással kecsegtetnek. Ez utóbbi esetben emelt díjas telefonszámok tárcsázására sarkallják az áldozataikat. Fontos megjegyezni, hogy a weblapokba beszúrt, nemkívánatos kódok sokszor meglehetősen dinamikusan változnak, és ilyen módon próbálják elkerülni a detektálást.

A Malwarebytes minden Drupal weboldal üzemeltetőt, tulajdonost arra buzdít, hogy mihamarabb frissítsék a weboldalaikat.

-

Több mint egy tucat sérülékenységtől vált meg a Discourse.

-

A Samsung hibajavításokat adott ki a mobil eszközeihez, illetve processzoraihoz.

-

Az IBM Db2 kapcsán három sebezhetőség merült fel.

-

Az újabb frissítést adott ki az IBM a QRadar SIEM-hez.

-

A Xen kapcsán három sebezhetőség vált megszüntethetővé.

-

Az OpenSSL egy tucat biztonsági hiba miatt kapott hibajavítást.

-

A Mozilla Firefox két biztonsági javítást készített a Firefoxhoz.

-

A Next.js kapcsán egy biztonsági frissítés vált elérhetővé.

-

A PyTorch esetében egy súlyos sérülékenységre derült fény.

-

Az Apache Hadoop HDFS natív kliens egy hibajavítást kapott.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

A mesterséges intelligencia megjelenése a kártevőkben nem egyszerű technológiai érdekesség, hanem komoly fordulópont.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat