Így fertőz a pusztító WannaCry program

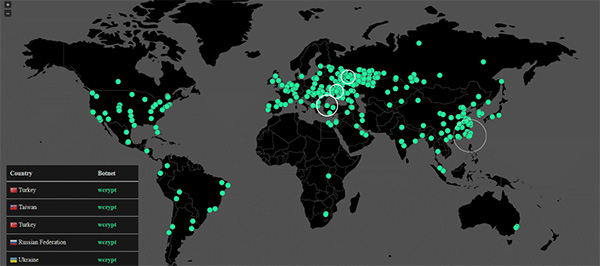

Jelentős támadássorozat indult a WannaCry nevű zsaroló program bevetésével, amely egy Windows-os sérülékenységet is a saját javára fordít. Mutatjuk a technikai részleteket.

A WannaCry vagy más néven WanaCrypt0r, WannaCrypt, Wcry, illetve Wana Decrypt0r zsaroló programnak hamar híre ment a világban, ugyanis egy globális támadássorozatban kapott főszerepet. A kártékony program alapvetően kétféle módszerrel terjed. Vagy a DOUBLEPULSAR nevű károkozót használja fel, vagy egyéb technikák alkalmazásával egy Windows-os sebezhetőséget fordít a saját javára. Erről - az SMB Server összetevőt érintő - biztonsági hibáról a Microsoft már márciusban, az MS17-010-es közleményében beszámolt, és javította azt.

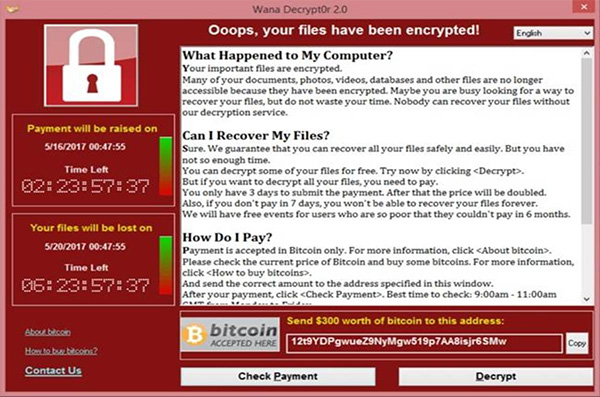

A WannaCry a többi jellemzőjét tekintve sok mindenben hasonlít a már eddig is terjedő károkozókra. A fájljainak létrehozása, illetve a regisztrációs adatbázis manipulálása után rögtön nekilát a számára érdekes fájlok felkutatásához és titkosításához. A kártevő dokumentumokat, multimédiás állományokat, adatbázisfájlokat (például .dbf, .mdb) sem kímél. Végül pedig megjeleníti a követeléseit, és általában 300 vagy 600 dollárnak megfelelő Bitcoint követel váltságdíj gyanánt. Ez az összeg azonban az idő előrehaladtával emelkedhet. A kártékony program egy időlimitet is felállít, amelyet átlépve az összes fájl végleg használhatatlanná válik, legalábbis a zsarolók állítása szerint.

A zsaroló program a számítógépeken sok .wnry kiterjesztésű fájlt hoz létre, és a vezérlőszerverével a Tor adta lehetőségek kihasználásával kommunikál.

A WannaCryhoz dekódoló eszköz jelenleg még nem áll rendelkezésre. Ebből a szempontból sok fog múlni azon, hogy a program tartalmaz-e olyan gyenge pontot, aminek kihasználásával hatásos helyreállító szoftver készíthető.

Egy gyenge pont szerencsére már adódott, ugyanis a károkozó egyik variánsa a fertőzés előtt lekérdezi az alábbi domaint:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Prémium előfizetéssel!

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat