Így béníthatók meg weboldalak faxolással

A biztonsági cégek weboldalai ellen indított hackerakciók továbbra sem hagynak alább. Legutóbb egy hamis fax okozott fennakadást.

A múlt héten számoltunk be arról, hogy a KDMS hackercsoport egy internetszolgáltató célkeresztbe állításával, közvetett módon komoly fennakadásokat okozott egyes cégek weboldalainak működésében. A támadók (hamis jelszótörlési kérelmekkel) hozzáfértek a szolgáltató menedzsment felületéhez, majd azon keresztül módosították a DNS-bejegyzéseket. Ezáltal pedig olyan cégek, illetve szolgáltatások webes forgalmát sikerült átirányítaniuk a saját weblapjukra, mint például az Avira, az AVG, a WhatsApp, az Alexa és a Redtube.

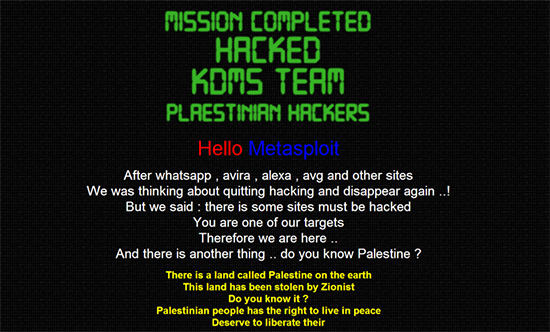

A KDMS ennyivel azonban nem elégedett meg, és újabb célpontok után nézett. Ezúttal a Rapid7 cég került a látókörébe, amely elsősorban a biztonsági szakemberek, etikus hackerek által használt, sérülékenységvizsgálatokra alkalmas Metasploit keretrendszeréről ismert. A KDMS ezúttal nem jelszótörléssel próbálkozott, hanem egy sokkal egyszerűbb trükköt vetett be. Küldött egy hamis faxot a Rapid7 DNS-szolgáltatójához, amit az be is fogadott, majd a rapid7.com és a metasploit.com bejegyzésekhez tartozó IP-címet átírta a faxban szereplőre. Kis idő elteltével a Rapid7 látogatói már a KDMS weboldalán találhatták magukat.

HD Moore, a Rapid7 ismert műszaki igazgatója szerint az eset pénteken történt, és megközelítőleg egy órás fennakadást okozott a két érintett weboldal rendeltetésszerű működésében. "Aláírással látjuk el a bináris állományainkat, publikáljuk az ellenőrző kódokat (checksum-okat), és authentikációval védjük a frissítéseket, így nem történt tragédia, de mindez akkor is bosszantó" - nyilatkozta a szakember, aki ezzel arra célzott, hogy a támadás következtében a rendszerük, a biztonsági frissítések, stb. manipulációjára nem került sor.

"Amikor egy biztonsági cég oldalát eltérítik, akkor az jól mutatja, hogy a DNS mennyire törékeny, és egy DNS-szolgáltató milyen könnyedén válhat problémák forrásává" - tette hozzá Robert Hansen, a WhiteHat Security szakértője. Szerinte ezek az esetek sokkal rosszabbul is elsülhettek volna.

-

A Xen kapcsán három sebezhetőség vált megszüntethetővé.

-

Az OpenSSL egy tucat biztonsági hiba miatt kapott hibajavítást.

-

A Mozilla Firefox két biztonsági javítást készített a Firefoxhoz.

-

A Next.js kapcsán egy biztonsági frissítés vált elérhetővé.

-

A PyTorch esetében egy súlyos sérülékenységre derült fény.

-

Az Apache Hadoop HDFS natív kliens egy hibajavítást kapott.

-

Az XWiki egy XSS-típusú sebezhetőséget tartalmaz.

-

A Microsoft soron kívüli frissítést adott ki az Office-hoz.

-

A FreeRDP veszélyes sebezhetőségek derült fény.

-

Az ISC BIND egy közepes veszélyességű hiba miatt kapott frissítést.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

A mesterséges intelligencia megjelenése a kártevőkben nem egyszerű technológiai érdekesség, hanem komoly fordulópont.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat