Fura szerzet fertőzi a számítógépeket

A CannibalRAT trójai program ugyan összeollózott kódokból épül fel, de ennek ellenére az újabb verziói komoly károkat képesek okozni.

A CannibalRAT nevű kártékony programot a Cisco Talos biztonsági kutatói vették alaposan is szemügyre. Az elemzéseik során megállapították, hogy a károkozó teljes mértékben Pythonban készült. Noha a Python roppant nagy népszerűségnek örvend a fejlesztők, adattudósok stb. körében, a kártékony programok világában eddig nem volt túl megszokott a jelenléte. A CannibalRAT készítői pedig sajnos minden igyekezetükkel azon voltak, hogy ezen változtassanak. A károkozójukból több variánst is kiadtak idén. Jelenleg a 3.0 és a 4.0 változatok fertőzik a számítógépeket. A legtöbb áldozatul esett számítógép Brazíliában működik, de nemcsak a dél-amerikai ország érintett a szerzemény által.

A kutatók vizsgálatai fényt derítettek arra, hogy a CannibalRAT nem különösebben szofisztikált program, de azért vannak trükkjei. A készítői a Python kódból a py2exe eszköz segítségével készítettek könnyen futtatható változatot, majd azt kezdték terjeszteni. Amikor a kártevő felkerül egy számítógépre, akkor rögtön megpróbál egy vezérlőszerverhez kapcsolódni, amelyre feltölti a Windowsba aktuálisan bejelentkezett felhasználói fiók adatait és a számítógép nevét. (A kiszolgáló címét base64 kódolás segítségével igyekszik leplezni.) Eközben egy Java Update szolgáltatásnak próbálja álcázni magát.

A CannibalRAT a PC-ken egy PDF dokumentumot hoz létre, amelybe HTML kódokat is beágyaz. Ezt követően a PDF-fájlt megnyitja a Google Chrome segítségével, már, ha a Google böngészője telepített a számítógépen. Ekkor történik egy újabb csatlakozás a botnetet vezérlő kiszolgálókhoz. A 3-as verzió mindezt hagyományos webes kérések formájában valósítja meg, míg a 4-es kiadás már API-kat használ a kommunikáció során.

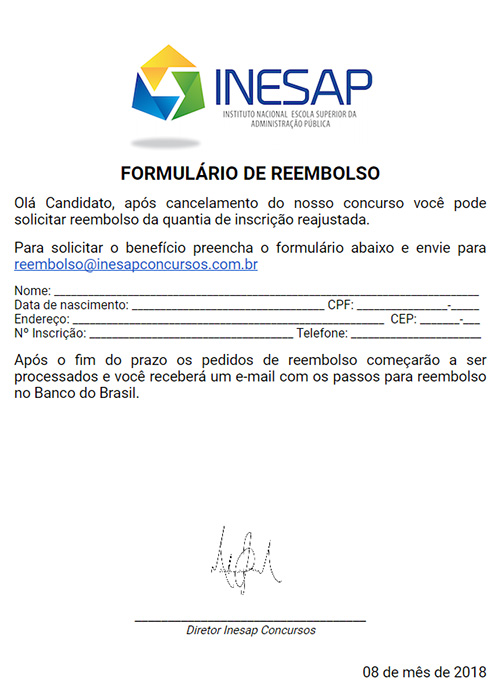

Egy kártékony PDF-fájl.

A kártékony program készítői több helyről emeltek be kódokat. Főként Githubon is elérhető Python forrásokat használtak egyebek mellett a virtualizált környezetek felismeréséhez is. Emellett szintén a Githubról származik az a kód is, amely a billentyűleütések naplózását valósítja meg. A károkozó elesősorban adatlopási célokkal terjed, de azért számos más, elég beszédes nevű modulja is van: runcmd, persistence, download, upload, screenshot, miner, DDoS, driverfind, unzip, ehidden, credentials, file, zip, python, update. Érdekesség, hogy az újabb, 4.0-ás verzióból kikerült a szolgáltatásmegtagadási támadásokra lehetőséget adó modul, valamint a frissítő összetevő is. Emellett az újabb változat már nem képes a Firefox által elmentett adatok kimazsolázására sem. Ettől azonban még a Chrome-ból képes kiexportálni a felhasználói adatokat, jelszavakat.

A Cisco kutatói szerint a CannibalRAT infrastruktúrájának feltérképezését nehezítette, hogy a botnethez 120 másodpercenként változó domain nevek is tartoznak. Ezekről azonban kiderült, hogy mindegyik egy brazil szolgáltatónál elhelyezett szerverre mutat. Arról egyelőre nincsenek hírek, hogy ezt a kiszolgálót sikerült-e már leállítaniuk a brazil hatóságoknak, ezért csak óvatosan!

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.