Ezerszámra fertőződnek a WordPress-es oldalak

Továbbra is nagyon sokszor kerülnek a támadók célkeresztjébe a WordPress alapú weboldalak. Az incidensek kárvallottjai azonban minden esetben a gyanútlan felhasználók.

A kiberbűnözők körében nagy népszerűségnek örvendenek azok a webes megoldások, amelyek széles körben használatosak, és tartalmaznak olyan sebezhetőségeket, amelyeket akár automatizáltan, tömegesen is könnyen ki lehet használni. Ezek közé tartozik egyebek mellett a WordPress is, amelyet az utóbbi időben különösen sok támadás ér. Pedig, ha az érintett weboldalak üzemeltetői, tulajdonosai kicsit jobban odafigyelnének a frissítések telepítésére, akkor sok probléma megelőzhetővé válhatna. Legalábbis ez derült ki a német CERT (CERT-Bund) legutóbbi felméréséből.

A szakemberek a vizsgálataik során körülbelül háromezer olyan WordPress alapú webhelyre akadtak, amelyek első ránézésre teljesen ártalmatlannak látszottak. Azonban korábbi támadások következtében a háttérben olyan műveletek végrehajtására voltak képesek, amik révén a látogatók számítógépe megfertőződhetett. Megfelelő vírusvédelem, illetve biztonsági frissítések hiányában a PC-k nagyon könnyen áldozataivá válhattak romboló vírusoknak. A kutatók ugyanakkor hangsúlyozták, hogy a háromezer kompromittált weblap valószínűleg csak a jéghegy csúcsa, ennél jóval több fertőzött webhely működik világszerte.

A mostani károkozások során a támadók elsősorban a Slider Revolution (RevSlider) plugin sebezhetőségét használták ki. A szóban forgó hiba korántsem új keletű, hiszen a fejlesztők azt már 2014 februárjában befoltozták. Igaz ugyan, hogy akkor még nem verték nagydobra a hibajavítást, de amikor ősszel a RevSlider sérülékenysége egyre több problémához járult hozzá, akkor a hiba már jóval nagyobb figyelmet kapott.

Így dolgoznak a támadók

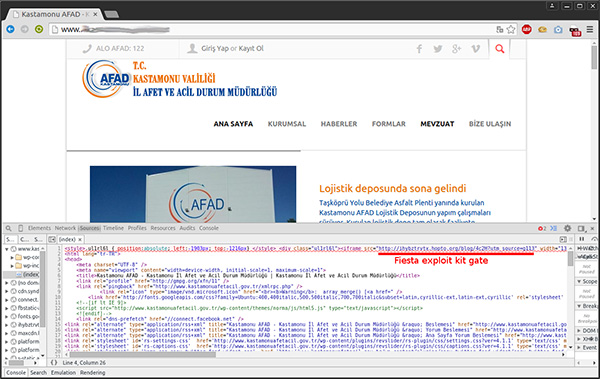

Az elkövetők a Slider Revolution sebezhetőségének kihasználásával átvehetik az érintett weboldalak feletti irányítást. Fájlokhoz férhetnek hozzá, de akár új - adminisztrátori - fiókokat is beregisztrálhatnak, majd tetszőlegesen manipulálhatják a tartalmi oldalakat. A végső céljuk nem más, mint hogy a weblapokon egy iframe kódot helyezzenek el, ami aztán átirányítja a webböngészőket egy olyan oldalra, ami mögött különféle exploit kitek működnek. Ez esetben is szóhoz juthat a hírhedt Angler exploit kit, de sokszor a Fiesta nevű támadóeszköz kerül középpontba. Ennek segítségével az elkövetők kihasználhatják az Adobe Flash, az Adobe Reader, a Java, a Silverlight és az Internet Explorer egyes sérülékenységeit. Ha pedig ez sikerül számukra, akkor különösebb felhasználói közreműködés nélkül fertőzhetik meg a PC-ket. A hírek szerint nem riadnak vissza kém- és reklámprogramok, valamint banki trójai programok terjesztésétől sem. Sőt egyes esetekben a Cryptowall 3.0 is felkerülhet a számítógépekre, amely letitkosítja a felhasználók fájljait, majd váltságdíjat követel a helyreállításhoz szükséges információkért.

A CERT-Bund felmérése alapján kijelenthető, hogy a WordPress-es támadások jelenleg leginkább az Egyesült Államokból kiszolgált weboldalakat sújtják, de valójában világszintű problémáról van szó, így a kockázatok csökkentését nem érdemes félvállról venni. A szakemberek a WordPress alapú oldalak üzemeltetői, fejlesztői számára azt javasolták, hogy végezzenek rendszeresen integritásellenőrzéseket, és vizsgálják felül a felhasználói fiókokat. Amennyiben rendellenességre lesznek figyelmesek, akkor célszerű azonnal minden fiók esetében jelszót módosítani. Mindezek mellett pedig rendszeresen telepíteni kell a WordPress-hez, valamint a különféle bővítményekhez tartozó hibajavításokat.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

-

A Google több mint 100 biztonsági javítást adott ki az Androidhoz.

-

A Djangohoz újabb biztonsági frissítés vált elérhetővé.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat