Ez a böngészőfrissítéses trükk teperi le a vállalatokat

Ismét hamis webböngésző frissítésekkel terjesztik a banki adatlopásra és zsarolásra kiélezett kártékony programjaikat a kiberbűnözők. Az áldozatok listáján nagyvállalatok is szerepelnek.

A felhasználók sokszor hallhatják, hogy a számítógépeiken lévő operációs rendszert és szoftvereket rendszeresen frissíteni kell a biztonság érdekében. A támadók pedig pont ezzel élnek vissza, és olyan megtévesztő módszereket alkalmaznak, amelyek hamis frissítéseken keresztül történő vírusterjesztésre alkalmasak. Az ilyen támadások lényege, hogy például internetezés közben egyszer csak felbukkan egy ablak, amelyben az olvasható, hogy a webböngészőnek megjelent egy újabb verziója, így azt frissíteni kell. Természetesen ezekből a megtévesztő üzenetekből a letöltésre szolgáló link vagy gomb sem hiányzik. Ha pedig a felhasználó bedől a trükknek, és kattint, akkor a számítógépe azonnal megfertőződhet.

Forrás: FireEye

A FireEye május és szeptember közötti időszakra vonatkozó jelentése szerint a hamis frissítésekkel történő visszaélések száma megemelkedett, miközben a támadások mind kifinomultabbá váltak. Oly annyira, hogy az elmúlt hónapokban több nagyvállalati felhasználó is áldozatául esett ilyen akcióknak.

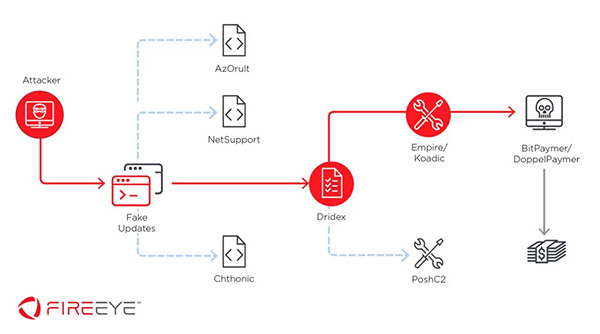

A támadások szinte kivétel nélkül meghackelt weboldalakon megjelenő, hamis frissítési értesítésekkel veszik kezdetüket. Amennyiben ezeken a felhasználó a (nem létező) frissítés letöltését választja, akkor egy HTA alkalmazás, egy JavaScript vagy egy ZIP-fájl kerül a számítógépére. Ezek feladata, hogy információkat gyűjtsenek a számítógépről, és rendszeradatokat szivárogtassanak ki. Ezt követően egy vezérlőszerverről érkezik egy újabb kód, amely további károkozók letöltését végzi. Ekkor a leggyakrabban a Dridex, a NetSupport Manager, az AZORult vagy a Chthonic trójai programok kerülnek fel a rendszerekre, amelyek egyebek mellett banki adatokat lopnak, és kémlelik a felhasználó tevékenységét.

A FireEye szerint egyes - általában kiemelt - célpontok esetén a támadók nem elégednek meg banki adatok bezsebelésével. Egy következő támadási fázisban zsaroló programokat juttatnak fel a kiszemelt számítógépre, amelyen fájlokat titkosítanak. Sajnos azonban még ennyivel sem érik be, mert nem egyszer a belső hálózatokban is elkezdik terjeszteni a ransomware programjaikat. Ehhez olyan eszközöket használnak, mint amilyen a PowerShell Empire, a Koadic, a PSExec és a mimikatz. Emellett a Nircmd.exe program is szerephez jut, amelynek segítségével képernyőképmentéseket végeznek az elkövetők.

Forrás: FireEye

A zsaroló programokat is felvonultató támadások során a követelt váltságdíj mértéke attól függ, hogy milyen széles körű károkozást tudnak végrehajtani a bűnözők. A biztonsági cég szerint a követelések eddig 80 ezer és 2 millió dollár között mozogtak. Ez is azt jelzi, hogy egy "egyszerű" szoftverfrissítéses trükk milyen horderejű károkozások forrásául szolgálhat.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat