Évekig leplezett támadásokat egy rootkit

Egy olyan kártékony programra derült fény, amely 2018 óta észrevétlenül fertőzte a számítógépeket. Mindent bevetett, hogy rejtve maradjon.

A rootkitek a számtógépes vírusok világában hosszú évek óta jelen vannak, és meglehetősen sok fejtörést okoznak a vírusvédelmi megoldásokat fejlesztő szakemberek számára. A céljuk nem más, mint hogy elrejtsék a kártékony kódokat, illetve az azok által indított folyamatokat, a létrehozott fájlokat, valamint a különféle nemkívánatos műveleteket az avatatlan szemek elől, beleértve a víruskeresőket is.

A Kaspersky biztonsági kutatói nemrégen egy olyan rootkitre akadtak, amely alaposan megdolgoztatta a szakértőket. Már a felfedezése sem volt éppen gyors és egyszerű, hiszen most már azt is tudjuk, hogy a Moriya nevű rootkit legalább 2018 óta szolgálta egyes kiberbandák céljainak megvalósulását.

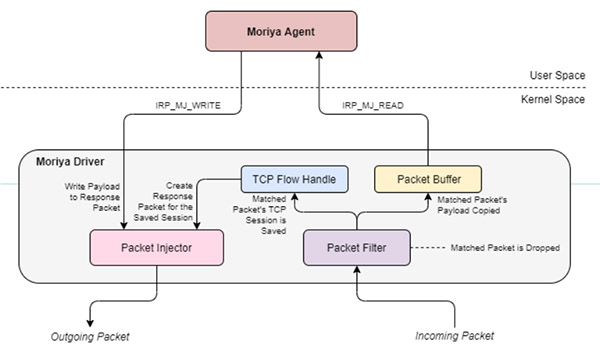

A Moriya egyik legfontosabb sajátossága, hogy különösen ügyel arra, hogy a hálózati adatforgalom elemzésével se váljon egykönnyen detektálhatóvá. Tulajdonképpen egy passzív, hátsó kapu létesítésére alkalmas backdoornak tekinthető. A passzív jelző nem arra utal, hogy semmiféle műveletet nem hajt végre a fertőzött rendszereken, hanem arra, hogy a vezérlőszerverekkel történő kapcsolat kiépítését nem maga a károkozó kezdeményezi, hanem a kiszolgálók. A kapcsolatfelvétel pedig szintén rejtett, kódolt formában történik. A Moriya a számítógépen folyamatosan monitorozza a hálózati adatforgalmat, és még azelőtt képes elemezni, illetve manipulálni azt, mielőbb a biztonsági szoftverek szóhoz juthatnának. Mindezt kernel szinten teszi az operációs rendszer legmélyebb zugaiban.

Forrás: Kaspersky

A Moriya-nak is több variánsa létezik, amelyek tanulmányázása során megállapították a szakemberek, hogy a károkozó az elmúlt években sokat fejlődött. Az is jól látható, hogy a készítői leginkább a rootkit funkcionalitásra és a rejtőzködés megvalósítására helyezték a hangsúlyt, hogy egy minél komplexebb és minél nehezebben detektálható kóddal tudjanak támadásokat indítani.

Prémium előfizetéssel!

-

A Vim kapcsán egy sebezhetőség merült fel.

-

A BeyondTrust Remote Support kritikus veszélyességű sebezhetőséget tartalmaz.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

-

Az IBM a Db2 kapcsán két patch-et adott ki.

-

Az Apple 57 biztonsági rést foltozott be a macOS operációs rendszeren.

-

Az Apple iOS és az iPadOS fontos biztonsági frissítést kapott.

-

18 biztonsági hibajavítást tartalmazó frissítés érkezett az Apple watchOS-hez.

-

Az Adobe InDesign három sebezhetőség miatt kapott frissítést.

-

Nagyon jelentős biztonsági frissítés érkezett az Adobe After Effects szoftverhez.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat