Egymásra támadtak a WordPress oldalak

Egy botnet immár több mint 20 ezer WordPress alapú weboldalt kebelezett be, és egyre csak terebélyesedik.

A legnépszerűbb, nyílt forráskódú tartalomkezelők elleni kibertámadások nem új keletűek. Számos alkalommal láttunk már olyan esetet, amikor leginkább automatizált módon, különféle sebezhetőségek kihasználásával igyekeztek a támadók weboldalakat hatalmukba keríteni vagy akár megfertőzni különböző nemkívánatos kódokkal. Azonban a WordPress biztonságával foglalkozó Defiant cég által feltárt legutóbbi akció minden korábbinál koordináltabbnak tűnik, és nem is könnyű gátat szabni neki.

A biztonsági kutatók vizsgálatai arra világítottak rá, hogy az új botnet egyelőre arra alkalmas, hogy egyre szélesebb körbe vonjon be maga alá újabb webhelyeket. Ehhez a már megfertőzött oldalakat is segítségül hívja, így a támadók rendelkezésére álló erőforrások tulajdonképpen önmagukat gerjesztik.

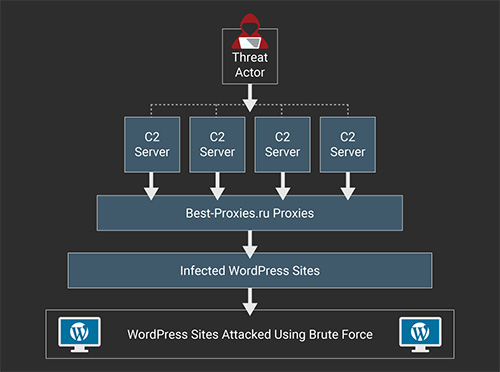

A botnet mögött egy többszintű infrastruktúra húzódik meg. A jelenlegi információk szerint legalább három vezérlőszerver tartozik hozzá, amelyekről a fertőzött oldalak információkat, parancsokat szereznek be. A vezérlőszervereket a csalók a Best-Proxies.ru proxy szolgáltatásai mögé rejtik. (Ez az orosz szolgáltatás jelenleg 14 ezer proxy kiszolgálót üzemeltet.) Az infrastruktúra legalsó szintjén pedig a több ezer fertőzött weboldal található.

Forrás: Defiant

A kompromittált webhelyekben lévő kódok feladata, hogy a vezérlőszerverekről lekérdezzék az új célpontok listáját, és azok ellen brute force támadásokat kezdeményezzenek. Ennek során a WordPress XML-RPC képességeit használják ki. Vagyis API-kon keresztül előre meghatározott felhasználónév és jelszó párosok próbálgatásával igyekeznek kipuhatolni érvényes hitelesítő adatokat. Ebben a folyamatban a legfontosabb szerep a WordPress-hez tartozó xmlrpc.php fájlra hárul, amely fogadja a kéréseket. Sajnos ez "gyárilag" nem rendelkezik brute force elleni védelemmel, vagyis a támadókódok a végtelenségig próbálkozhatnak.

Prémium előfizetéssel!

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat