Egy Windows parancs segítségével terjed a MineBridge trójai

A számítógépes vírusok terjesztői egy újabb trükköt vetettek be annak érdekében, hogy minél nagyobb valószínűséggel tudják átejteni a víruskeresőket.

A finger parancs Linux mellett Windows operációs rendszer alatt is használható különféle felhasználói információk lekérdezésére. Tavaly szeptemberben azonban ezt a régóta ismert parancsot a kiberbűnözők elkezdték a saját javukra fordítani. Úgy tűnik, hogy számukra ez a módszer bevált, hiszen az elmúlt napokban egy újabb károkozó kapcsán került elő a technika.

Elsőként Kirk Sayre biztonsági kutató számolt be arról, hogy az egyik kártékony program tanulmányozása során azt vette észre, hogy a vírusterjesztők a finger parancs segítségével juttatják fel a kiszemelt számítógépekre a kártékony kódjaikat. Jelesül a MineBridge nevű trójait.

A MineBridge önmagában már eddig is ismert volt a víruskutatók előtt. Először a FireEye számolt be róla, amikor a kártevő észak-koreai célpontok ellen szállt harcba különféle adathalász módszerekkel vegyítve.

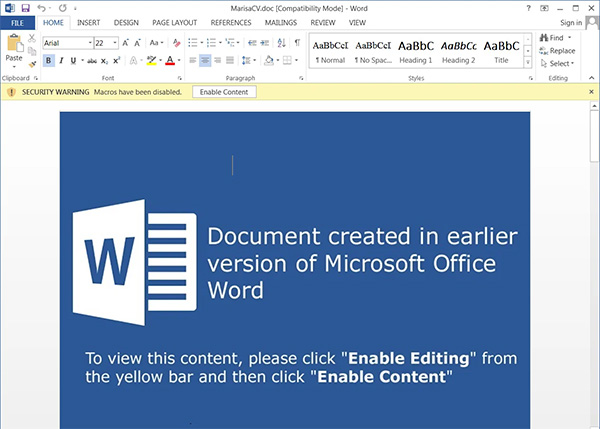

Megint a makrók

A MineBridge legtöbbször kártékony Word állományokat tartalmazó elektronikus levelek révén terjed. Egyebek mellett olyan üzenetek kíséretében, amik álláshirdetésekkel kapcsolatosak. Amikor a felhasználó megnyitja a dokumentumot, akkor arra kérik, hogy engedélyezze a dokumentum szerkesztését, illetve a makrók futtatását, mivel a fájl egy régebbi Word verzióval készült, így csak az engedélyek megadását követően lehet azt megtekinteni. Természetesen a valóságban erről szó sincs, a csalók kizárólag azt akarják elérni, hogy a mondvacsinált ürügy hatására a makróik elindulhassanak.

Forrás: Kirk Sayre

Ezek a makrók egy finger parancsot futtatnak le, amely egy távoli kiszolgálóról letölt egy tanúsítványt Base64 kódolással. Ezt a certutil.exe segítségével dekódolják a csalók, aminek hatására egy vírusletöltésre alkalmas, futtatható fájl kerül a számítógépre. Amikor ez elindul, akkor letölti a TeamViewer alkalmazás egyes állományait, majd DLL-befecskendezéssel bejuttatja a memóriába a MineBridge trójai kódját.

A MineBridge egy meglehetősen összetett, sok funkcióval rendelkező kártevő, amely alkalmas egyebek mellett az alábbiak végrehajtására:

- fájlok letöltése és futtatása

- folyamatok listázása és leállítása

- a rendszer újraindítása

- jogosultsági szint emelés

- a TeamViewer aktiválása

- rendszerinformációk összegyűjtése

- a saját állományainak eltávolítása.

A fentiek mellett a MineBridge képes arra is, hogy bekapcsolja a fertőzött számítógéphez tartozó mikrofont, és elősegítse a beszélgetések lehallgatását.

A biztonsági szakemberek a fenti trükk kapcsán azt javasolják, hogy ha van rá mód, akkor tiltsuk a finger parancs használatát, akár az AppLocker, akár más technológiák segítségével.

-

A Next.js kapcsán egy biztonsági javítás jelent meg.

-

Az Intel a grafikus drivereiben 10 biztonsági rést foltozott be.

-

A Palo Alto a PAN-OS esetében egy biztonsági hibát tárt fel.

-

A VMware Tools egy biztonsági frissítést kapott.

-

A Google a Chrome-ban két hibát javított, amelyek közül az egyik kritikus, nulladik napi sebezhetőség.

-

Az Adobe Photoshop három biztonsági hibajavítást kapott.

-

Az Adobe Illustrator kapcsán egy biztonsági hiba javítása vált szükségessé.

-

Az Adobe InDesignhoz három frissítés érkezett.

-

Az SAP kiadta a májusi biztonsági frissítéseit.

-

A Microsoft elérhetővé tette a májusi biztonsági frissítéseket a Windows-hoz.

Az ESET kutatói átfogó elemzést tettek közzé a zsarolóvírus ökoszisztémában bekövetkezett jelentős változásokról, különös figyelmet fordítva a domináns RansomHub csoportra.

Az ESET kutatói felfedezték, hogy a FamousSparrow hackercsoport felelős egy pénzügyi szektorban működő amerikai kereskedelmi szervezet és egy mexikói kutatóintézet ellen elkövetett kibertámadásért.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat