Biztonsági hiba veszélyezteti az ASUS routereit

Egyes ASUS routerekben egy aggasztó sérülékenység található, amivel távolról átvehetővé válhat az irányítás az érintett hálózati eszközök felett.

Az otthoni és a kisebb cégek számára fejlesztett routerek is mind gyakrabban keltik fel a kiberbűnözők figyelmét, akik már nem egyszer bizonyították be, hogy automatizált módszerekkel, akár tömegesen is képesek térdre kényszeríteni azon hálózati eszközöket, amelyek vagy sebezhetők, vagy nem megfelelően konfiguráltak. Az ASUS egyes routereiben nemrégen egy olyan sebezhetőségre derült fény, amely szintén távoli károkozásokat tehet lehetővé. Szerencsére ezúttal némi odafigyeléssel könnyedén lehet védekezni a veszélyek ellen.

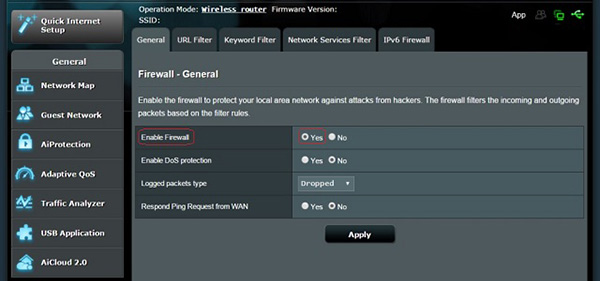

Problémás tűzfal

A sérülékenységre David Longenecker biztonsági kutató figyelt fel az ASUSWRT firmware-t használó (RT-típusjelzésű) routerek vizsgálatakor. A szakember azt vette észre, hogy bizonyos körülmények között az érintett eszközökön engedélyezetté válik a távoli menedzselhetőség, ami mindenképpen kockázatot jelent. Miután górcső alá vette a routereket, arra jött rá, hogy akkor nyílik ki a kiskapu, amikor a felhasználó letiltja a beépített tűzfalat. Ettől még persze nem szabadna rögtön engedélyezetté válnia a távoli hozzáféréseknek, de egy hiba miatt mégis ez történik. A kutató szerint alapvetően az érintett routerekben szolgálatot teljesítő iptables (illetve az ahhoz kapcsolódó tűzszabályok) nem megfelelő kezelése miatt merül fel a hiba.

Longenecker felfedezése a mindennapokban azt jelenti, hogy ha valaki kikapcsolja a sebezhető routerében a tűzfalat, akkor jogosulatlan hozzáférést biztosíthat a kíváncsiskodó támadók számára. Ugyanakkor fontos megjegyezni, hogy ettől még nem lesz azonnal teljesen kiszolgáltatott a router, hiszen az elkövetőnek előbb még ki kell puhatolnia a beállított felhasználónevet és jelszót. Mivel azonban ennek megadására sokan nem fordítanak kellő figyelmet, így gyakran előfordul, hogy a kisebb útválasztók jelszó nélkül, vagy gyárilag beállított, alapértelmezett jelszóval működnek.

A biztonsági kutató arra is kíváncsi volt, hogy az interneten milyen nagyságrendben lehet találni olyan ASUS routereket, amelyeken engedélyezett a távoli menedzsment felület. A vizsgálatai során 12 ezer olyan útválasztóra akadt, amelyek HTTP-n keresztül megszólíthatók. Emellett 15 ezer olyan router is feltárható volt, amik HTTPS-en keresztül menedzselhetők.

"Azt várná az ember, hogy azok az üzemeltetők, akik időt fordítanak a HTTPS beállítására, arról is gondoskodnak, hogy a router csak helyi hálózatból legyen konfigurálható. Vagyis 15 ezren foglalkoztak a routerek védelmével, mégis nyitva hagyták a kaput az internetes támadók előtt" - adott hangot aggályainak Longenecker.

Mit lehet tenni?

A biztonsági kutató január 20-án értesítette az ASUS-t a felfedezéséről. A gyártó 24 órán belül reagált a bejelentésére, és 25-én megküldte a szakembernek azt a béta verziót, amely már tartalmazta a hibajavítást. Azt azonban nem lehet tudni, hogy a végleges firmware verzió mikor válhat elérhetővé minden érintett routerhez. Addig is célszerű ellenőrizni, hogy aktív-e a tűzfal, és gondoskodni a megfelelően erős hitelesítési adatok meglétéről.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.