Beszélgetés egy vérbeli etikus hackerrel

Egy magyar etikus hacker nagy sikert könyvelhetett el, amikor az egyik legnagyobb nemzetközi hacker konferencián mutathatta be a saját fejlesztésű megoldásait.

Balázs Zoltán a világ egyik legismertebb, legnagyobb hagyományokkal rendelkező konferenciájára, a DEF CON-ra kapott meghívást, ahol előadást tartott, és egyben bemutatta a saját fejlesztésű szoftvereit. Az 1993 óta minden évben megrendezett las vegasi rendezvényről, és az etikus hackelések során felhasználóható megoldásairól kérdeztük a szakembert, aki a mindennapokban az MRG Effitas műszaki igazgatójaként dolgozik.

Biztonságportál: Hogyan sikerült kijutni a DEF CON konferenciára? Mi kell ahhoz, hogy a jelentkezők népes mezőnyéből valakit kiválasszanak előadónak?

Balázs Zoltán: Sok munka van a konferenciára való bekerülés mögött, és az is jelentősen növelte a bejutási esélyeimet, hogy korábban már tartottam előadásokat amerikai konferenciákon (pl. Hacker Halted) IT biztonsági témákban. Így már nem volt ismeretlen a nevem, amikor jelentkeztem a DEF CON-ra.

Biztonságportál: Milyen hackeléseket, illetve saját készítésű megoldásokat mutattál be a konferencián?

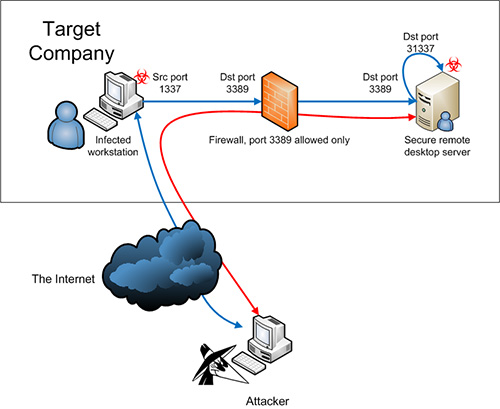

B. Z.: Két új programot készítettem. Mindkét program etikus hackerek számára készült, arra az esetre, amikor nagyvállalati környezetben kell különösen védett adatokhoz hozzáférni. Ha az etikus hacker már sikeresen megfertőzött egy vállalati számítógépet, és a felhasználó elkezdte használni a kétfaktoros authentikációval védett távoli szervert (pl. RDP - távoli asztali protokollon keresztül), akkor az általam készített program segítségével a rosszindulatú kód képes átmásolni magát a távoli számítógépre, és ott aktivizálódni. Gyakorlatilag ez egy olyan hálózati féreg program, ami a grafikus (távoli asztal) felületen keresztül terjed. Tapasztalataim szerint a "bring your own device" terjedésével egyre gyakoribbak az olyan környezetek, ahol a felhasználók a munkájuk során távoli asztalra jelentkeznek be.

A második program pedig abban az esetben segít, ha az etikus hacker ideiglenesen már hozzá tudott férni egy távoli szerverhez (pl. az előző hálózati féreg segítségével), de az állandó hálózati kapcsolatot megakadályozza a szigorúan beállított tűzfal. Amennyiben az etikus hacker telepíteni tudja az általam fejlesztett kernel meghajtót (adminisztrátori jogosultság szükséges ehhez) a védett szerveren, akkor a tűzfalon engedélyezett portok használhatóak a további hálózati kommunikációhoz. Még akkor is, ha az adott hálózati portok a szerveren már foglaltak a legitim, üzleti folyamatokat kiszolgáló programok által.

Biztonságportál: Miért éppen az említett irányba mentél a kutatásaiddal, illetve a fejlesztéseiddel?

B. Z.: Volt kollégákkal számos alkalommal beszélgettünk erről a problémáról. Bizonyos ügyfelek esetében találkoztunk ilyen magas biztonságú, jól védett szerverekkel, amelyekről feltételeztük, hogy megtörésük nem lehetetlen, de idő hiányában nem sikerült bebizonyítani. Célom az volt, hogy választ találjak a kérdésre, megtaláljam a "kiskaput".

Biztonságportál: Mik jelentették a legnagyobb kihívást a hackelésekhez használt szoftvereid kifejlesztése során?

B. Z.: Egyrészt, hogy „Visual Studio C++”-ban nem volt elegendő gyakorlatom, másrészt munka mellett, a sok éjszakai és hétvégi programozás, tesztelés sok energiát igényelt.

Biztonságportál: Mit tanácsolsz a cégek számára, hogyan védekezhetnek a Te általad kifejlesztett (és a hasonló) támadási módszerekkel szemben?

B. Z.: Egy jól beállított újgenerációs tűzfal tudja blokkolni a jelenlegi támadásomat. Egy ilyen eszköz képes detektálni, hogy más típusú hálózati forgalom van az adott hálózati porton, mint amit az adminisztrátorok engedélyeztek. Így egyrészt lehetőség van a forgalom blokkolására, másrészt a riasztásra. A legújabb, aktuális kutatásom pedig ennek a megkerüléséről szól, vagyis hogyan lehet olyan forgalmat generálni, ami úgy néz ki, mint az engedélyezett adatforgalom.

Szerintem a második leghatékonyabb védekezési eszköz egy fejlett naplóelemző rendszer, ami a különböző trendek és korrelációk alapján képes kiszűrni a szokatlan forgalmat.

Biztonságportál: Miként segíted a hazai etikus hackereket a kutatásaiddal?

B. Z.: Alapvető célom a kutatásaimmal, azok bemutatásával és nyílt megosztásával, hogy a világ összes etikus hackerének, így természetesen a hazai szakembereknek is, támogatást nyújtsak, és segítsem a munkájukat. Az említett szoftvereim például a GitHubról letölthetőek.

Biztonságportál: Milyen tapasztalatokat szereztél az amerikai rendezvényen?

B. Z.: Szerintem egy ilyen konferencia legnagyobb előnye, hogy sok emberrel ismerkedhetünk meg a világ minden tájáról, így számos nézőponttal, véleménnyel, világnézettel találkozhatunk, új ismeretségeket, esetleg barátságokat köthetünk. Például beszélgettem egy "szakállas" etikus hackerrel, aki már a 90-es években is IT biztonsággal foglalkozott, jelenleg pedig az "otthoni automatizálási" rendszerek biztonságát vizsgálja. Találkoztam egy mormon vallású etikus hackerrel is, aki Ady Endre leszármazottja.

Biztonságportál: Milyen különbségeket látsz a DEF CON és a magyar etikus hacker konferenciák között? Mi az, amiben mi előrébb, illetve hátrébb járunk?

B. Z.: Szerintem a DEF CON legnagyobb előnye egyben a legnagyobb hátránya is. Hatalmas rendezvény, rengeteg programmal, lehetőséggel és résztvevővel. Ennek sajnos velejárója, hogy az ember nem tud mindenhol ott lenni, ahol szeretne, illetve néha a sorok, hogy bejuss egy-egy előadásra, elképesztően hosszúak tudnak lenni. Ha valaki kíváncsi a konferencia hangulatára, javaslom a DEF CON documentary videó megtekintését.

Szerintem a hazai konferenciák kifejezetten színvonalasak, és folyamatosan fejlődnek.

Biztonságportál: Jelenleg milyen kutatásokkal foglalkozol, és hol láthat a magyar, illetve a nemzetközi közönség ismét?

B. Z.: Legközelebb a Hacktivity-n mutatom be a kutatásomat, majd ismét Amerikába utazok. A fejlesztéseimet általában az egyik barátommal közösen szerkesztett, szakmai blogon szoktam bemutatni, illetve a Twitter-en @zh4ck azonosítóval szoktam kéretlen tanácsokat osztogatni.

-

A Google kiadta az Android májusi biztonsági frissítéseit.

-

A tcpdump kapcsán egy biztonsági hibára derült fény.

-

A Trend Micro Antivirus One for macOS egy sebezhetőséget tartalmaz.

-

Jelentős mennyiségű QRadar frissítést adott ki az IBM.

-

A Nessus Network Monitor kapcsán négy hibajavítás vált elérhetővé.

-

A Cico az IP telefonjaihoz három hibát javító frissítést tett közzé.

-

Az ArobaOS-hez fontos biztonsgi frissítés érkezett.

-

A Google egy veszélyes biztonsági rést foltozott be a ChromeOS-en.

-

A Google két veszélyes hibát orvosolt Chrome böngészőben.

-

A SonicWall két sebezhetőséget javított a GMS kapcsán.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.