ASUS: meghackelték a szoftverünket

Az ASUS elismerte, hogy a számítógépeinek frissítésében fontos szerepet betöltő alkalmazását ismeretlen tettesek manipulálták, és azt kártékony kód terjesztésére használták fel.

Az ASUS az általa gyártott számítógépeken lévő driverek és egyéb alkalmazások frissítéséhez a Live Update eszközt fejlesztette ki. Ennek a szoftvernek a célja, hogy a számítógépek naprakészen tartásában segítséget nyújtson a felhasználóknak, és egyszerűbbé tegye a frissítéseket. Mivel ez a szoftver rengeteg számítógépen található meg (akár előtelepített formában), ezért vonzó célpontja a kiberbűnözőknek, akik sajnos éltek is a kínálkozó lehetőséggel.

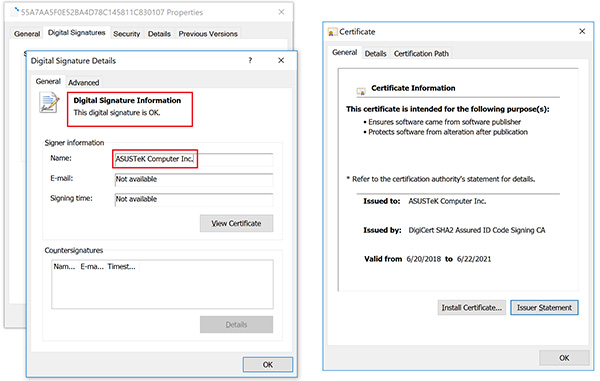

A biztonsági problémára a Kaspersky Lab kutatói figyeltek fel, miután az egyik, januári vírusadatbázis frissítést követően riasztani kezdtek a cég védelmi szoftverei. Elsőre akár vaklármának is tűnhettek az esetek, de hamar kiderült, hogy a problémák valósak. Az ASUS Live Update valóban rendellenesen kezdett működni. A vizsgálatok során bebizonyosodott, hogy a gyártó szoftverét egy kiberbűnözői csoport manipulálta, és egy lopott tanúsítvány segítségével még érvényes digitális aláírással is ellátta. Egyebek mellett ez is közrejátszott abban, hogy a ShadowHammer névre keresztelt támadás több hónapon keresztül észrevétlenül zajlott. Jelenleg úgy tudjuk, hogy a kompromittált Live Update 2018 júniusa és novembere között volt elérhető.

A problémás tanúsítványok

A ShadowHammer alapvetően több millió potenciális áldozatot számlált. Ez pedig egy nagyon komoly incidenst vetített előre, de szerencsére a baj nem lett ekkora, igaz, ez nem éppen az ASUS-on vagy a biztonsági cégeken múlott. Eddig ismeretlen okok miatt maguk a támadók döntöttek úgy, hogy csak a számítógépek egy bizonyos körét támadják komolyan, és alakítanak ki azokon hátsó kapukat. Ehhez a kompromittált Live Update egy körülbelül 600 MAC-címből álló listát tartalmazott. Amikor felkerült egy PC-re, akkor ellenőrizte a MAC-címeket, és kizárólag akkor kezdte letölteni a hátsó kapu kialakításához (azaz a valós károkozásokhoz) használható kódot, ha a kiszemelt rendszer MAC-címe megtalálható volt a listán.

A Kaspersky Lab szakemberei nem bocsátkoztak becslésekbe azt illetően, hogy a manipulált Live Update hány számítógépre kerülhetett fel. Azt azonban közölték, hogy a Kaspersky szoftvereket futtató rendszerek közül 57 ezren már kimutatták a problémás programot.

Így látja mindezt az ASUS

Az ASUS jelezte, hogy a biztonsági incidens meglátása szerint a felhasználók egy viszonylag szűk közrét érinti, és a valós károkozások még kevesebb számítógépen mutathatók ki. A gyártó állítólag már felvette a kapcsolatot a hátsó kapuval is megfertőzött számítógépek tulajdonosaival, már persze akiket elért. Egyes hírek szerint számukra nemes egyszerűséggel azt javasolta, hogy állítsák vissza gyári beállításokra a számítógépeket, vagy telepítsék újra a Windows-t annak érdekében, hogy a fertőzés teljes körűen megszüntethetővé váljon.

Az ASUS közölte azt is, hogy a 3.6.8-os Live Update verzió már teljesen biztonságos. Sőt nemcsak maga az alkalmazás vált biztonságosabbá, hanem a komplett frissítési mechanizmus is, ami több kiegészítő ellenőrzéssel gyarapodott annak érdekében, hogy a jövőbeni - hasonló jellegű - támadásoknak elejét lehessen venni. A mostani támadásban való érintettség ellenőrzéséhez az ASUS által készített kis program is segítséget nyújthat.

A Kaspersky pedig egy olyan weboldalt tett elérhetővé, amelyen MAC-címek alapján kideríthető, hogy egy-egy számítógépet komolyan megkörnyékeztek-e a kiberbűnözők a támadás során.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.