A koronavírusra építi támadásait a Trickbot trójai

Koronavírus témájú elektronikus levelek révén fertőz a Trickbot trójai program. Először adatot lop, majd zsarolóvírust telepít.

Egyre gyakrabban használják ki a kiberbűnözők a koronavírus körül kialakult nagyfokú érdeklődést. A legutóbbi esetekben már az emberek félelmére alapoznak, és továbbra is a WHO nevének emlegetésével igyekeznek elhitetni a leveleik címzettjeivel, hogy az üzenetük hiteles forrásból származik. A valóságban azonban ez koránt sincs így, ezért nagyon körültekintően kell kezelni minden koronavírussal kapcsolatos elektronikus küldeményt, üzenetet és weboldalt.

Első célpont: Olaszország

A Trickbot már régebb óta az egyik legtöbb problémát okozó, adatlopásra specializálódott kártékony programnak számít. A története során számos módon terjedt, de a legtöbb esetben mindig a felhasználók hiszékenységét, kíváncsiságát, óvatlanságát próbálta kihasználni. A legutóbbi variánsa is ezt teszi, és a koronavírus emlegetésével igyekszik felkelteni a címzettek érdeklődését, ami sajnos mostanság nem is olyan nehéz feladat.

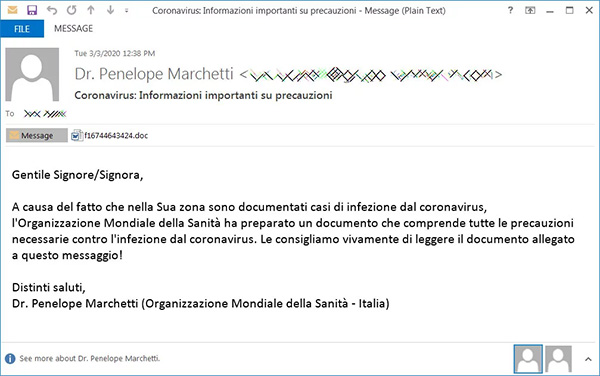

A Sophos biztonsági cég az elmúlt napokban elsősorban olasz nyelvű, Trickbot-terjesztő e-mailekkel találkozott, vagyis a csalók első körben azt az országot szemelték ki maguknak, ahol európai szinten a legtöbb fertőzött személy található. Ugyanakkor fontos megjegyezni, hogy a levelek szövegének nyelve könnyedén módosulhat, így számolni kell annak lehetőségével, hogy hasonló tartalmú és célú küldemények egyre több országban ütik majd fel a fejüket.

Forrás: Sophos

Dupla fertőzés

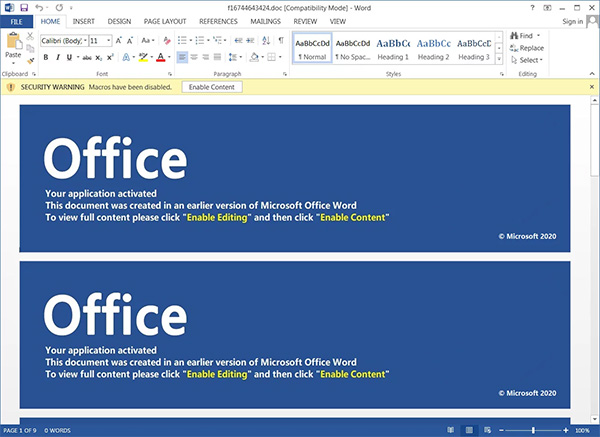

Amikor a felhasználó megnyitja a kártékony e-mailben szereplő mellékletet, akkor egy Word dokumentum jelenik meg. A csalók állítása szerint ez egy olyan orvos megelőzési tanácsait tartalmazza, aki a WHO-nál dolgozik. A valóságban azonban erről szó sincs.

Forrás: Sophos

Amint a dokumentum megjelenik, akkor az olvasható, hogy a fájl egy régebbi verziójú szoftverrel készült, ezért a megtekintéséhez engedélyezni kell a makrókat. Ha ezt a felhasználó kíváncsiságtól vagy éppen a koronavírustól való félelmében megteszi, akkor egy VBA script fut le, amely letölt egy JavaScript kódot az interneten keresztül. Ez a kód egy további, titkosított állományt szerez be, majd egy másik kód elvégzi a dekódolást. A többlépcsős támadásban ekkor lép színre a Trickbot, amely rögtön elkezdi felkutatni az értékes adatokat. Egyebek mellett összegyűjti a webböngészők által tárolt előzményeket, sütiket, hitelesítő adatokat, az OpenSSH kulcsokat, de ha ráakad egy tartományvezérlőre, akkor az Active Directory-t sem kíméli. A megkaparintott adatokat pedig feltölti a vezérlőszerverére.

Ezzel azonban nincs vége a történetnek, mivel a TrickBot letölti és feltelepíti a Ryuk nevű zsarolóprogramot, amely titkosítja a felhasználó értékes állományait, majd váltságdíjat követel a helyreállításhoz szükséges információkért.

Védekezési lehetőségek

A TrickBot és minden hasonló kártékony program elleni védekezés szempontjából roppant lényeges a naprakész víruskeresők használata. Ugyanakkor legalább ennyire fontos a biztonságtudatos internetezés és levelezés. Soha nem szabad ismeretlenektől származó küldeményben lévő hivatkozásokra kattintani, vagy mellékletekben lévő állományokat megnyitni. A makrók engedélyezését pedig csak a legvégső esetben szabad megtenni, ha már tényleg biztosak vagyunk abban, hogy az adott dokumentum megbízható.

Mivel a WHO nevében már eddig is sok hamis küldemény terjedt, ezért az ilyen típusú e-maileket vagy akár weboldalakat fenntartásokkal kell kezelni. Linkekre való kattintások helyett érdemes a szervezet hivatalos weboldalát közvetlenül felkeresni webböngészők segítségével.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

-

A Google több mint 100 biztonsági javítást adott ki az Androidhoz.

-

A Djangohoz újabb biztonsági frissítés vált elérhetővé.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat