Routereket manipulál egy androidos vírus

Egy olyan androidos károkozó ütötte fel a fejét, amely a TP-Link routerek beállításait manipulálja, és ezzel segíti a csalókat egyebek mellett adatlopásban.

A vírusírók sajnos ismét tanújelét adták annak, hogy egy kis kreativitásért nem kell a szomszédba menniük. Az nem újdonság, hogy routereket is célkeresztbe állítanak, és ilyen módon manipuláljak vagy éppen terelik el a hálózati adatforgalmat. Az viszont már érdekesebb, hogy ezt most nem PC-ken keresztül teszik meg, hanem okostelefonokat, táblagépeket fertőznek meg olyan alkalmazással, amely képes az útválasztók beállításainak módosítására. A támadóeszközt ezúttal a Switcher trójai szolgáltatja.

A Kaspersky Lab által vizsgált Switcher károkozó kifejezetten az Android alapú készülékek megfertőzésére alkalmas. Jelenleg elsősorban kínai felhasználókat vesz célba egy kompromittált Baidu alkalmazáson keresztül. Amikor a felhasználó ezt letölti a mobiljára, akkor a károkozó néhány engedélyt kér. Ha ezeket megkapja, akkor nekilát a feladatainak elvégzéséhez.

Először alaposan feltérképezi a helyi WiFi hálózatot, és lekérdezi a külső IP-címet. A hálózat legfontosabb adatait feltölti egy vezérlőszerverre, ahonnan aztán egy DNS-szerver címét kapja vissza. Ezt kiszolgálót a támadók annak függvényében tudják kiválasztani, hogy a fertőzött készülék mely internetszolgálatóhoz kapcsolódik.

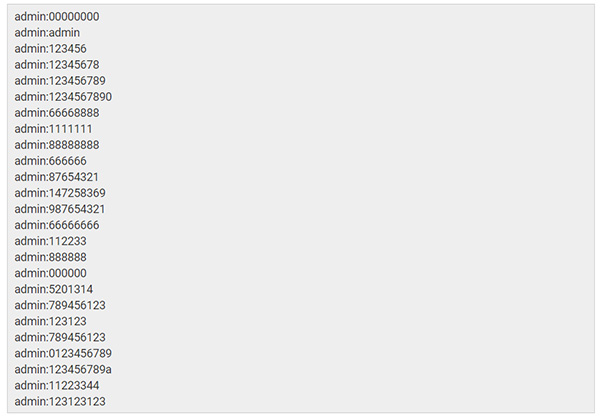

A Switcher második lépésként nekilát a router feltérképezésének, majd megpróbálja elérni annak adminisztrációs felületét. Mindezt előre meghatározott felhasználónév és jelszó párosok próbálgatásával teszi meg. A jelenlegi variánsa az alábbi hitelesítő adatokkal próbálkozik:

Amennyiben a trójai sikerrel jár, és hozzáfér a router beállításaihoz, akkor a vezérlőszerveréről érkező DNS-címet beállítja az elsődleges DNS-kiszolgálóhoz, míg a másodlagos szervernek a Google által üzemeltett 8.8.8.8 IP-című kiszolgálót adja meg. Az utóbbira azért van szüksége, hogy ha a kompromittált DNS valamiért csődöt mond, akkor se legyen fennakadás az internetezésben. Vagyis a felhasználó ne vegyen észre semmit a történtekből, illetve a csalóknak legyen idejük új DNS-szervert kialakítani.

Egy kompromittált router több módon szolgálhatja a támadók céljait. Így például alkalmas lehet arra, hogy a felhasználókat nemkívánatos weboldalakra terelje, vagy éppen meghamisított banki weblapokat jelenítsen meg. Ha pedig ezeken adja meg a felhasználó a személyes, pénzügyi adatait, akkor azok rögtön a támadók kezébe kerülnek. Emellett egy problémás router esetén megnő a közbeékelődéses támadások kockázata is.

Egy izmos jelszó is sokat segíthet

A Kaspersky Lab tájékoztatása szerint a Switcher jelenleg a TP-Link routereket képes manipulálni. Azokat is abban az esetben, ha a fent említett, gyári vagy gyenge jelszavakkal működik a kiszemelt útválasztó. Ezért érdemes a routereken erős jelszavakat megadni, és ezzel elejét venni az ilyen típusú károkozásoknak.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.