Profi eszközök segítik a banki adattolvajokat

A kiberbűnözők egy újabb legális eszközt fordítottak a saját javukra, amelynek révén egyrészt bank- és hitelkártyaszámokat képesek gyűjteni, másrészt a megkaparintott adatok érvényességét gyorsan ellenőrizni tudják.

Nem szokatlan jelenség, hogy a kiberbűnözők olyan eszközöket vesznek fel a fegyvertárukba, amelyek amúgy teljesen legálisan elérhetők, és alapvetően jó célokat szolgálnak. Azonban rögtön megváltozik a helyzet, mihelyt ezeket a megoldásokat a csalók, vírusterjesztők, adattolvajok kezdik használni. Ekkor ugyanis minden a visszájára fordul, amit nyilvánvalóan a védelemnek is le kell reagálnia.

Az auditoroknál is bevált

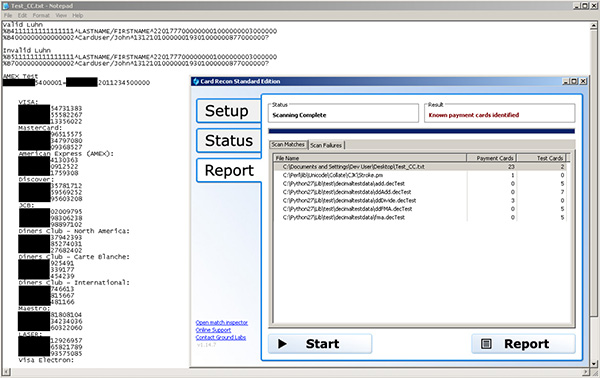

Az Arbor Networks, valamint a Trend Micro kutatói arra lettek figyelmesek, hogy a biztonsági szakemberek és az auditorok körében használatos Card Recon alkalmazás szerepet kapott POS terminálok elleni támadásokban. A Ground Labs által fejlesztett szoftver alapvető célja, hogy elősegítse a szervezetek számára a bizalmas adatok, különösen a bankkártya-információk helyi hálózatokon belüli felderítését. Ezáltal gyakran jut szóhoz például a PCI DSS megfelelőség teljesítése, illetve az azzal összefüggő auditok során. Képes a hálózati erőforrások, számítógépek, adattárolók mélyszintű vizsgálatára, valamint nagymennyiségű adathalmazból kiválogatni a kártyainformációkat. Ezáltal feltárhatóvá válhat a nem kellően szabályozott adattárolás és adatkezelés.

Forrás: Trend Micro

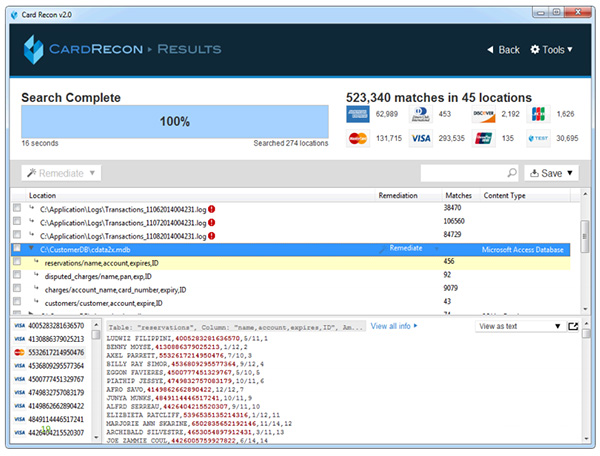

A Card Recon azonban nemcsak a szakemberek és az auditorok érdeklődését keltette fel, hanem a kiberbűnözőkét is, akik némi crackelés után beépítették a POS támadások során felhasznált kártékony programjaikba a biztonsági eszközt. Ezáltal a terminálokról való adatgyűjtés az ő szempontjukból jóval hatékonyabbá vált. Természetesen már korábban is rendelkeztek olyan megoldásokkal, amelyek képesek voltak például a memóriából vagy az adathordozókról kiexportálni a kártyaszámokat (esetleg a mágnescsíkos kártyák klónozásához is használható Track 1 és Track 2 információkat), azonban ezek az eszközeik nagyobb mennyiségű adatfeldolgozásra alkalmatlanok voltak. Márpedig a kártyainformációk validálása az adattolvajok számára is fontos, hiszen az internetes feketepiacon ennek megfelelően tudják beárazni a zsákmányukat.

"A szoftverünk egy licencellenőrzést végez, mielőtt használatba lehetne venni. Ezzel próbáljuk megakadályozni az illegális tevékenységeket. Azonban azt már nem lehet szabályozni, hogy egy szoftverpéldányt ténylegesen mire használnak. Sajnos ezzel minden szoftverfejlesztőnek számolnia kell. A kiberbűnözők gyakran másolnak le kereskedelmi szoftvereket, fejtik azokat vissza, és kerülik meg a licencelési eljárásokat, amelyek megakadályoznák a jogosulatlan felhasználást" - nyilatkozta Stephen Cavey, a Ground Labs fejlesztési igazgatója. A szakember hangsúlyozta, hogy az alkalmazást jelenleg auditorok százai, valamint bankkártyákat kezelő vállalatok ezrei használják világszerte teljesen legális célokra.

Forrás: Arbor Networks

Alvilági árlista

A Trend Micro az orosz internetes alvilági piac rendszeres bejárásakor azt tapasztalja, hogy a bank- és hitelkártyákkal kapcsolatos lopott adatok ára folyamatosan csökken. Napjainkban 1-3 dollárért lehet hozzájutni egy darab, Amerikában kibocsátott kártyához tartozó "adatcsomaghoz". Az olcsóbb árkategóriába a Visa és a MasterCard kártyaadatok toroznak, míg némileg drágábbak az AMEX és a Discover információk.

Védekezési tanácsok

Az Arbor Networks a tanulmánya végén néhány jó tanáccsal is szolgált azon cégek számára, amelyek POS terminálokat üzemeltetnek. A legfontosabb, hogy e számítógépek, berendezések esetében kialakuljon az a fajta tudatosság, aminek révén egy szervezet felismeri, hogy fokozott figyelmet kell szentelni a terminálokra. Ezeket érdemes a lehető legjobban izolálni, és a hálózati adatforgalmat szigorúan szabályozni, monitorozni. Vezeték nélküli kommunikáció esetén pedig különös gondossággal kell eljárni a WiFi biztonságát illetően. A POS-terminálokon is lényeges a víruskereső megoldások alkalmazása (már ha akad kompatibilis védelmi szoftver).

A POS terminálokat dedikált számítógépekként kell kezelni, amik kizárólag banki műveletekkel kapcsolatos feladatokat látnak el. Az Arbor szerint a Windows alapú terminálokon olyan biztonsági eszközöket is érdemes bevetni, mint amilyen például az Microsoft EMET (Enhanced Mitigation Experience Toolkit).

-

Az Adobe három biztonsági rést foltozott be a Reader alkalmazáson.

-

Az Adobe Illustrator kapcsán hét biztonsági hibára derült fény.

-

Jelentős biztonsági frissítés érkezett az Adobe e-kereskedelmi platformjaihoz.

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat