PC-k ezrei támadják a kártyaelfogadókat

Egy olyan érdekes, de annál problémásabb botnetre derült fény, amely kifejezetten bankkártyák elfogadására alkalmas terminálok veszélyeztetésére termett.

A FireEye, valamint az IntelCrawler biztonsági cégek kutatói egy olyan újabb támadássorozatra lettek figyelmesek, amely POS (Point of Sale) terminálokra jelent kockázatot. Ez önmagában még nem lenne túl meglepő, hiszen az elmúlt időszakban elszaporodtak azok a támadások, amelyek bankkártyák elfogadására képes terminálokat, rendszereket sújtanak. Számos POS-kompatibilis károkozó létezik, amelyek különféle kémkedésre alkalmas módszerekkel igyekeznek értékes kártyaadatokhoz juttatni a terjesztőiket. A legutóbb horogra akadt – amúgy nem teljesen új – károkozó, a BrutPOS nagy intenzitással vetette bele magát az adatlopásba, és egy kártékony hálózatot is felépített.

A BrutPOS által kialakított botnet legalább február óta végzi a dolgát, és szedi az áldozatait. Az eddigi vizsgálatok szerint a csalóknak a hálózatukba több mint ötezer számítógépet sikerült bevonniuk azáltal, hogy azokat a BrutPOS károkozóval fertőzték meg. A botnet és egyben az alvilági akció kiterjedését jól jellemzi, hogy a BrutPOS 119 országban ütötte fel a fejét. A kutatók a mai napig 60 kompromittált POS terminált azonosítottak, amelyek közül 51 az Egyesült Államokban működött, vagy működik. Ezekről a tolvajok olyan adatokat kaparintottak meg, amikkel (mágnescsíkos) bank-, illetve hitelkártyákat tudtak hamisítani, klónozni.

Támadás két felvonásban

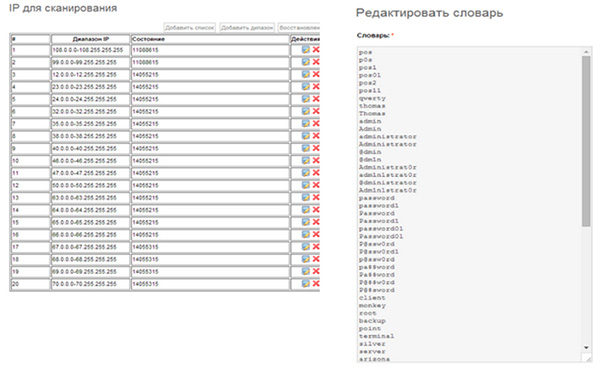

A BrutPOS alapvetően kétlépcsős támadásokat segít elő. Először hozzáférést biztosít a POS-terminálokhoz, majd azokról megpróbál adatokat kiszivárogtatni. Az első fázisban a jogosulatlan elérést RDP (egyes esetekben VNC vagy PC Anywhere) kapcsolatokon keresztül biztosítja. Ennek során egy előre összeállított, gyakori felhasználóneveket és jelszavakat tartalmazó lista alapján próbálkozásos (brute force) módszerekkel igyekszik hozzáférni a kiszemelt rendszerekhez. A kutatók megemlítették, hogy az elfogadóhelyeken használt leggyakoribb, a BrutPOS által kifürkészett jelszavak a következők voltak (többségében rendszergazdai fiókokhoz):

- pos

- Password1

- aloha12345

- micros

- pos12345

Részlet a károkozó webes felületéből. Célkeresztbe állított IP címtartományok és a jelszavak listája.

Forrás: IntelCrawler

A fentiekből látszik, hogy gyakran nem kell sokat találgatnia a károkozónak, hogy végül bejusson egy rendszerbe. Amikor ez megtörténik, akkor kezdetét veszi a második támadási fázis. A trójai először feltérképezi az adott rendszert, majd megállapítja, hogy azon van-e POS-szoftver. Amennyiben igen, akkor rögtön nekilát a memória ellenőrzésének, amelyből kártyaadatokat gyűjt ki, és ment le. A megkaparintott adatokat pedig kiszivárogtatja a terjesztői számára.

Prémium előfizetéssel!

-

Az Adobe három biztonsági rést foltozott be a Reader alkalmazáson.

-

Az Adobe Illustrator kapcsán hét biztonsági hibára derült fény.

-

Jelentős biztonsági frissítés érkezett az Adobe e-kereskedelmi platformjaihoz.

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat