Nem szállnak le a Pfizerről a csalók

Az adathalászok továbbra is kihasználják a Pfizer ismertségét, és a cég nevének emlegetésével próbálnak visszaéléseket elkövetni igencsak megtévesztő módokon.

A koronavírus okozta világjárvány kitörése óta az internetes csalók jelentős erőforrásokat áldoztak arra, hogy a járványból hasznot húzzanak. Sajnos e szokásukról azóta sem tettek le, és mind a tömeges, mind a célzott támadásaik során gyakorta COVID-os trükkökkel igyekeznek megtéveszteni a potenciális áldozataikat.

Az INKY biztonsági kutatói az elmúlt hónapokban olyan támadásokat elemeztek, amelyek a Pfizer nevével történő visszaélésekre épültek. A szóban forgó támadássorozat legalább augusztus óta zajlik, de nem tömeges károkozásokról van szó. Az elkövetők ugyanis célzott adathalászattal próbálkoznak, azaz a kiszemelt áldozataikra szabják a támadásaikat. Mindez pedig - különösen a technológiai védelem oldalán - nehezen felismerhető és kivédhető incidensekhez vezet.

Sürgető levelek

Az INKY az elmúlt hónapokban legalább 400 különféle adathalász levelet észlelt, amelyek mindegyike a Pfizer nevét használta csalinak.

Az elkövetők először olyan megtévesztő domain neveket foglaltak le, mint például:

pfizer-nl[.]com

pfizer-bv[.]org

pfizerhtlinc[.]xyz

pfizertenders[.]xyz

Az adathalászathoz használt domain neveket az esetek többségében a Namecheapnél szerezték be, aminek leginkább az lehet az oka, hogy ez a szolgáltató kriptopénzt is elfogad, azaz a csalók ezen a ponton is meg tudták őrizni az anonimitásukat. Amikor rendelkezésükre álltak a pfizeres domainek, akkor azokhoz postafiókokat hoztak létre, amelyekből elkezdték küldözgetni a testreszabott leveleiket.

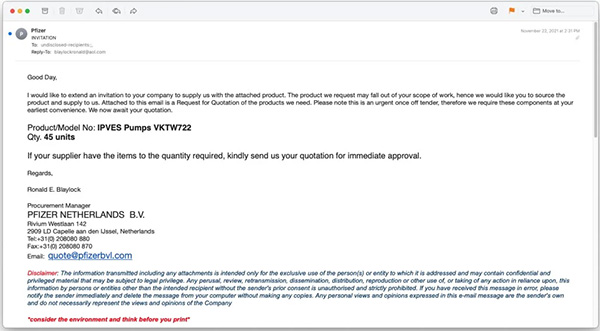

A csalók e-mailjei számos témát öleltek fel, de szinte mindig tartalmaztak sürgető megjegyzéseket. Gyakran például beszállítási lehetőségeket ajánlottak fel, és a koronavírus gyors terjedésére hivatkozva minél előbbi választ vártak az áldozatoktól. Az alábbiakban például egy hamis ajánlatkérő levél szerepel:

A problémás küldeményekben általában egy dokumentum is helyet kapott. Ellentétben sok egyéb hasonló támadással, ez esetben e dokumentumok nem tartalmaztak kártékony kódot vagy ártalmas weboldalra mutató hivatkozást. Leginkább adatbekérő űrlapok voltak, amiken céges, valamint banki adatokat igyekeztek kipuhatolni az elkövetők, hogy aztán azokat a támadásaik következő szakaszaiban felhasználhassák. Több esetben a végső cél az volt, hogy BEC (Business Email Compromise) típusú károkozások révén pénzt szerezzenek.

A biztonsági szakemberek felhívták a figyelmet arra, hogy ezek a támadások technológiai eszközökkel nehezen kivédhetők, ezért a felhasználók biztonságtudatosságának kulcsszerepe van a károk megelőzésében. Ilyen jellegű küldemények esetén célszerű felkeresni a levelet küldő vállalatot, szervezetet, de nem a levelekben megadott elérhetőségek használatával, hanem az adott vállalat hivatalos csatornáin keresztül.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat