Már a Huawei AppGallerybe is beférkőztek vírusos appok

A Joker mobilvírus már nem kizárólag a Google Playen keresztül fertőzi az okostelefonokat, ugyanis betette a lábát a Huawei AppGallery oldalra is.

A Joker mobilvírus először 2017-ben ütötte fel a fejét, amikor Androidra épülő okostelefonokat, táblagépeket kezdett fertőzni. Azóta folyamatosan fejlődik, és sok esetben jelent már meg a Google Play áruházban is. Tavaly a Google a Joker kapcsán azt nyilatkozta, hogy 2017 óta több mint 1700 olyan alkalmazást törölt az áruházából, amelyekről beigazolódott, hogy a Joker kódját is hordozták.

Jön a folytatás

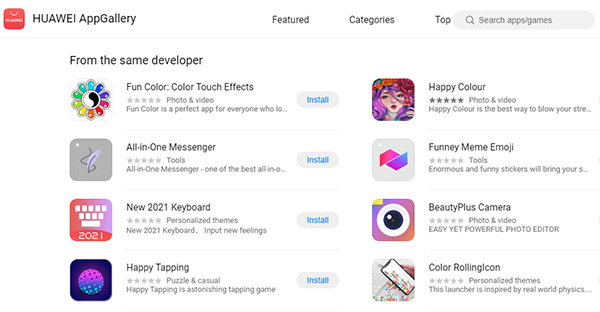

Most már biztos, hogy a Joker mögött meghúzódó kiberbanda nem elégedett meg a Playben elért "eredményeivel", hiszen a Huawei felé vette az irányt. Sajnos nem is sikertelenül, ugyanis az AppGallerybe is sikerült feltöltenie, majd publikálnia olyan alkalmazásokat, amelyek fertőzöttek voltak. Erre a Doctor Web biztonsági kutatói jöttek rá. Alaposan elkezdték vizsgálni a Huawei hivatalos alkalmazás áruházában lévő szoftvereket, és arra a következtetésre jutottak, hogy a Jokerrel fertőzött appokat eddig legalább 538 ezer alkalommal töltötték le a felhasználók. Az eddigi vizsgálatok az alábbi kártékony alkalmazásokra derítettek fényt:

- Super Keyboard (com.nova.superkeyboard)

- Happy Colour (com.colour.syuhgbvcff)

- Fun Color (com.funcolor.toucheffects)

- New 2021 Keyboard (com.newyear.onekeyboard)

- Camera MX - Photo Video Camera (com.sdkfj.uhbnji.dsfeff)

- BeautyPlus Camera (com.beautyplus.excetwa.camera)

- Color RollingIcon (com.hwcolor.jinbao.rollingicon)

- Funney Meme Emoji (com.meme.rouijhhkl)

- Happy Tapping (com.tap.tap.duedd)

- All-in-One Messenger (com.messenger.sjdoifo)

A fenti appok között van virtuális billentyűzet, kameraszoftver, üzenetküldő, témaválasztó és játékprogram is.

Forrás: Doctor Web

A Joker legújabb variánsának működése alapvetően követi az eddig is ismert változatokét. A károkozó a kiszemelt készülékeken különféle engedélyek kérését követően csatlakozik egy vezérlőszerverhez, amelyről utasításokat fogad. Ekkor kapja meg azokat az információkat, amik alapján emelt díjas szolgáltatásokra tudja feliratkoztatni a felhasználót. Annak érdekében, hogy ne keltsen feltűnést, folyamatosan figyelemmel kíséri a beérkező SMS-ekkel kapcsolatos értesítőket, és az azokban szereplő megerősítő kódokat. Így, ha egy szolgáltatásra történő előfizetés után SMS-ben érkezik a megerősítő kód, akkor azt a károkozó automatikusan felhasználja, és az előfizetés a fertőzött készülék tulajdonosának kontójára elindul.

Prémium előfizetéssel!

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

-

A Google több mint 100 biztonsági javítást adott ki az Androidhoz.

-

A Djangohoz újabb biztonsági frissítés vált elérhetővé.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat