Levakarhatatlan vírusok támadják az okostelefonokat

Az Android alapú okostelefonokat és táblagépeket fertőző kártékony programok egyre több trükköt vetnek be annak érdekében, hogy az eltávolításuk komoly fejtörést okozzon a készülékek tulajdonosai számára.

A Windows-os vírusok, trójai programok világában már korántsem számít szokatlan jelenségnek, amikor egy olyan nemkívánatos program kerül fel a rendszerre, amely foggal-körömmel ragaszkodik a fertőzött PC-hez, miközben a jelenlétét roppant mód leplezi. Ezek a kártevők gyakran már a Windows betöltődése előtt bekerülnek a memóriába (például az MBR megfertőzése révén), majd rootkit funkciók segítségével próbálnak rejtve maradni, és a háttérben tevékenykedni. Természetesen e trükkök az androidos vírusírók előtt is jól ismertek, akik mindent elkövetnek azért, hogy a mobilos szerzeményeiket is felvértezzék ilyen képességekkel.

Az első, különösen nehezen irtható, nagyobb hírverést kapott androidos károkozó a DKFBootKit volt, amelyet az NQ Mobile kutatói lepleztek le még 2012-ben. Ez a kártékony program azzal hívta fel magára figyelmet, hogy még azelőtt képes volt betöltődni a memóriába, mielőtt még az Android vagy akár a mobilbiztonsági szoftverek elindultak volna. Emellett számos rendszeralkalmazást is módosított, és ha ezeket sikerült is megszabadítani a fertőzéstől, attól még a károkozó életképes maradt. A DKFBootKit egy kernelszintű bootkit komponenssel rendelkezett, amivel jelentősen megnehezítette a teljes körű eltávolítását. A Doctor Web biztonsági cég legújabb felfedezése szerint sajnos a történet a DKFBootKitnél korántsem ért véget, ugyanis egy legalább ennyire „ragaszkodó” mobilvírus ütötte fel a fejét.

Így működik az új károkozó

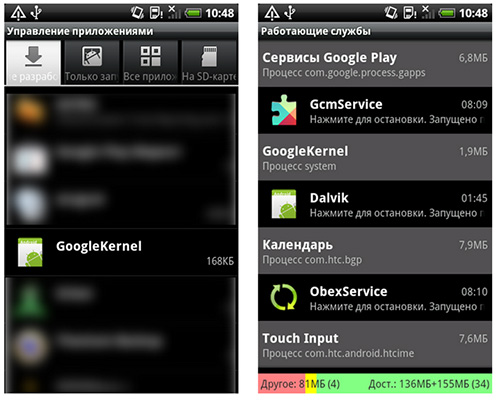

Az Oldboot névre keresztelt trójai is rendelkezik bootkit képességekkel. Amikor felkerül egy készülékre, akkor azon manipulálja a boot partíciót, felmásolja arra a saját állományát, majd módosítja az androidos komponensek betöltődését lehetővé tevő init scriptet. Amennyiben ezzel végez, akkor a telefon következő bekapcsolásakor bekerül a kódja a memóriába, amivel két fájlt (libgooglekernel.so, GoogleKernel.apk) hoz létre a /system/lib és a /system/app könyvtárakban. Ugyan e két állomány törlésével a károkozó megbéníthatóvá válhat, azonban csak addig, amíg a mobil újraindítására sor nem kerül. Ekkor ugyanis a nemkívánatos program ismét életre kel.

Forrás: Doctor Web

Miközben az Oldboot a háttérben számtalan rendszerszintű műveletet végez, aközben a felhasználói felületen teljesen ártalmatlan alkalmazások formájában jelenhet meg, de az is előfordulhat, hogy szolgáltatásként fut. Rendszeres időközönként egy távoli kiszolgálóhoz csatlakozik, amelyről fogadja a terjesztői által kiadott parancsokat, majd további ártalmas programokat tölt le, alkalmazásokat telepít, vagy éppen távolít el.

Viszonylag gyors terjedés

Az Oldboot fontos sajátossága, hogy önmaga nem képes terjedni. Sőt még internetről, alkalmazás áruházakból letöltött szoftverek révén sem tud olyan módon felkerülni a készülékekre, hogy azokon végül komoly károkat okozzon. A trójai ugyanis elsősorban nem hivatalos forrásból származó, manipulált ROM-ok, illetve firmware frissítésekben képes megbújni, és azok telepítésekor jut fel az érintett mobilokra.

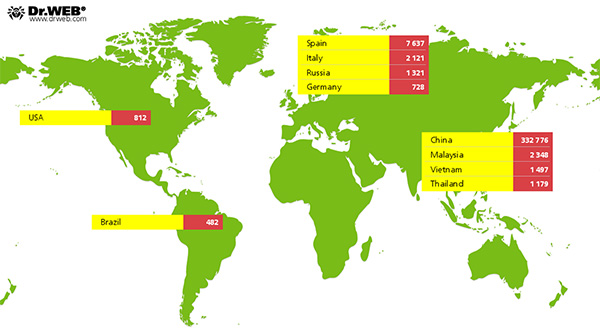

A Doctor Web szerint annak ellenére, hogy a terjedési csatornái meglehetősen korlátozottak, az Oldboot már több mint 350 ezer mobil készülékre került fel. A fertőzéseinek 92 százaléka Kínában következett be, de a jelenléte már kimutatható volt Spanyolországban, Olaszországban, Németországban, Brazíliában és az Egyesült Államokban is.

Forrás: Doctor Web

A biztonsági cég szakemberei – többek között az Oldboot láttán – a ROM/firmware frissítések kockázataira figyelmeztettek. Azt tanácsolták, hogy amennyiben ilyen műveletre sort kell keríteni, akkor a telepítéshez szükséges állományokat csak megbízható helyről szabad beszerezni.

-

A Google több mint 100 biztonsági javítást adott ki az Androidhoz.

-

A Djangohoz újabb biztonsági frissítés vált elérhetővé.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat