Két kattintással fertőz a rettegett Carbanak trójai

A már eddig is sok millió dolláros kárt okozó Carbanak trójai ismét hallatott magáról, ami nagyon nem jó hír. Most a Google szolgáltatásaival trükköz.

A Carbanak már több éve részese a számítógépes károkozásoknak. Ennek ellenére igazán csak 2015-ben irányult rá a figyelem, amikor neves pénzügyi intézményeket állított célkeresztbe. Egyes hírek szerint az eddigi "pályafutása" során az általa okozott károk nagysága akár az egymilliárd dollárt is elérheti. A kártevő világszerte több mint 100 bank ellen indított támadást. Eddig legalább 30 országban lehetett kimutatni a jelenlétét. A leggyakrabban alkalmazott technikája az volt, hogy különféle Office dokumentumok révén került fel a számítógépekre, és megtévesztő trükkökkel vette rá a felhasználókat arra, hogy hozzásegítsék a fertőzésekhez.

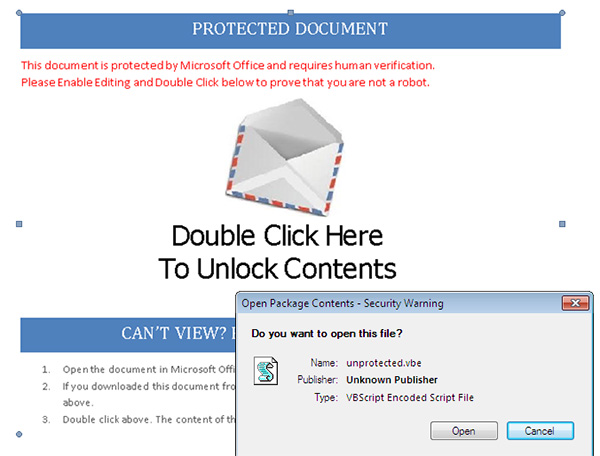

A kártékony program legújabb variánsára a Forcepoint Security Labs figyelt fel, amelynek kutatói részletes elemzésnek vetették alá a kártevőt. Az új Carbanakról elmondható, hogy alapvetően nem szakított az eddigi hagyományaival, és az elődjei által kitaposott útra lépett. Ezúttal is dokumentumok segítségével terjed, igaz most RTF-formátumú állományokkal próbál ügyeskedni. Amikor egy ilyen - általában e-mailben érkező - fájlt a felhasználó megnyit, akkor egy beágyazott OLE objektumot, illetve egy VBScript kódot tartalmazó dokumentum tárul elé. Mindezt pedig egy megtévesztő szöveg és egy kép leplezi. A csalók szerint az állomány tartalmának megtekintéséhez duplán kell kattintani a képre, ezzel ellenőrizhetővé téve azt, hogy nem egy számítógépes robot igyekszik megnyitni a fájlt. Természetesen mindebből semmi sem igaz, a cél mindössze annyi, hogy a dupla kattintás megtörténjen, és egy unprotected.vbe nevű fájl megnyitására sor kerüljön. Ha ez megtörténik, akkor tulajdonképpen a felhasználó saját maga fertőzi meg a rendszerét anélkül, hogy mindehhez kifinomult technikák vagy szoftveres sérülékenységek kihasználására lett volna szükség.

Forrás: Forcepoint Security Labs

A Carbanak új variánsának esetében a fertőzés nem éppen a szokványos módon történik meg. Ehhez ugyanis a károkozó a Google alábbi szolgáltatásait is segítségül hívja:

Google Apps Script

Google Táblázatok (Google Sheets)

Google Űrlapok (Google Forms)

A trójai célja, hogy minden fertőzött számítógéphez készüljön egy egyedi azonosítóval ellátott Google táblázat. Ha ilyen még nincs, akkor a Google Apps Script segítéségével létrehoz egy űrlapazonosítót, valamint egy táblázatot. A legközelebbi kommunikáció során pedig már ezeket használja fel ahhoz, hogy különféle parancsokat hajtson végre a fertőzött számítógépen.

Prémium előfizetéssel!

-

A Microsoft két sebezhetőségről adott tájékoztatást az Edge böngésző kapcsán.

-

A CUPS fejlesztői két biztonsági hibát javítottak.

-

A TYPO3 öt újabb frissítés révén tehető biztonságosabbá.

-

A GitLab fejlesztői újabb sebezhetőségekről számoltak be.

-

Az Adobe az e-kereskedelmi szoftverei kapcsán egy kritikus veszélyességű biztonsági rést foltozott be.

-

Az Adobe Acrobat és Reader szoftverek két biztonsági javítással bővültek.

-

Az Adobe a Premiere Pro alkalmazásban egy biztonsági rést foltozott be.

-

Az Adobe ColdFusion egy kritikus biztonsági frissítést kapott.

-

A Microsoft letölthetővé tette a Windows szeptemberi biztonsági frissítéseit.

-

A Microsoft az Office alkalmazásokhoz 14 biztonsági javítást adott ki.

Az iskolakezdés sok családban nemcsak a füzetek és tolltartók beszerzését jelenti, hanem az első saját okoseszköz – telefon, tablet vagy laptop – megvásárlását is a gyerekek számára.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat