Jogosítványokról lop adatokat egy vírus

Az egyik banki terminálokat fertőző kártékony program készítői úgy határoztak, hogy a bankkártyák mellett a jogosítványokat is célkeresztbe állítják.

A vírusírók egyes csoportjai egy ideje kifejezetten azzal foglalkoznak, hogy a bank- és hitelkártyák elfogadására alkalmas POS (Point-of-Sale) terminálokról adatokat lopjanak. E károkozásokhoz számos trójai program született, amik közül az egyik legtöbbet látott példány a RawPOS. Ez a szerzemény 2008-ban jelent meg, és azóta számos variáns formájában ostromolta a terminálokat. Az alapvető technikája azonban az évek során nem sokat változott. Még napjainkban is a memória pásztázásával, és az abból történő adatkiszűréssel kaparintja meg a kártyaadatokat. Ennek során olyan adatokat keres (úgynevezett RAM scraper megoldásokkal), amik különféle mintákra illeszkednek, és kártyahamisítást tesznek lehetővé. Ezeket az adatokat lementi, és kiszivárogtatja a kártyaelfogadó helyeknek lévő hálózatokon keresztül.

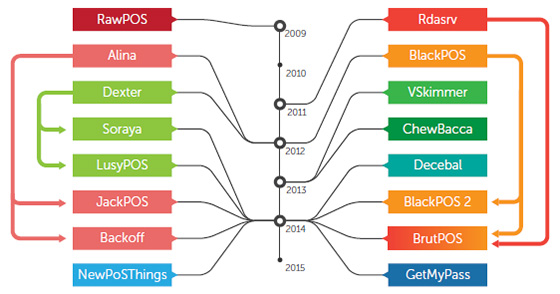

A POS-károkozók népes családja

Forrás: Trend Micro

A POS terminálokat fertőző károkozóknak sokszor nincs nehéz dolguk, mivel e terminálok gyakorta nem kapnak kellő figyelmet a védelmi intézkedések meghozatalakor. Sok üzemeltető gondolhatja azt, hogy a bankok úgyis mindent megtesznek a kártyák biztonságáért, és az adatkommunikáció is titkosított, így aztán nagy baj nem történhet. A kiberbűnözök pedig ezt a fajta hamis biztonságérzetet nem restek kihasználni.

Nem elég a bankkártya

A RawPOS-ról elmondható, hogy jól kijárta az utat a többi, hasonló célú kártékony program előtt, így nem csoda, hogy sok követője akadt. Azonban a legújabb variánsával a készítői megint élen akarnak járni, ami sajnos újabb adatbiztonsági kockázatokat vet fel. Az adattolvajok ugyanis immár a jogosítványokra is szemet vetettek. Az alkalmazott módszerük jelenleg az amerikai jogosítványok esetében működőképes, de olyan veszélyekre hívja fel a figyelmet, amivel más országokban is számolni kell.

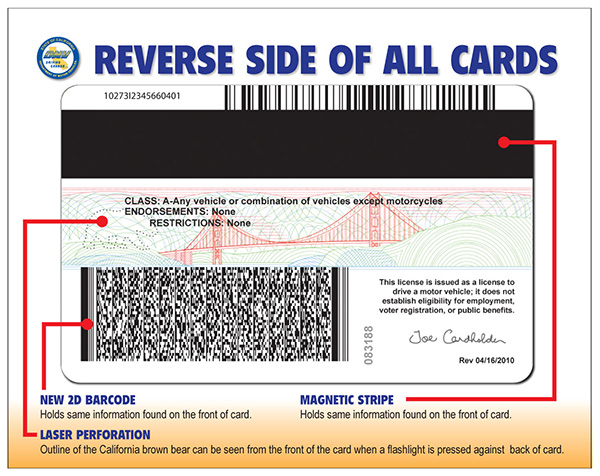

A csalók az új trükkel az amerikai jogosítványokon lévő (PDF417 előírásoknak megfelelő) vonalkódokban lévő információkat próbálják kinyerni. A Trend Micro kutatói szerint a RawPOS-nak nincs is igazán nehéz dolga, ugyanis minden egyes ilyen vonalkód által reprezentált adathalmaz az "ANSI 636" karaktersorozattal kezdődik. A trójai erre a karaktersorozatra érzékeny, és amennyiben belebotlik egybe, akkor azt feltételezi, hogy az azt követő adatok jogosítványhoz tartoznak. Így aztán le is menti azokat. Ezáltal olyan szintű azonosságlopás következhet be, aminek során nevek, születési dátumok, lakcímek kerülhetnek illetéktelen kezekbe. Emellett a tárolt adatok között van egyebek mellett a nem, a haj- és szemszín, valamint a magasság is.

Prémium előfizetéssel!

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat