Emelt díjas szolgáltatásokra iratkozik fel a Joker vírus

Az androidos készülékeket fertőző, Joker nevű kártékony program terjedését továbbra sem sikerül megakadályozni. Rendszeresen átjut a Google Play védelmi vonalain.

A Joker mobilvírus először 2017-ben került a figyelem középpontjába, amikor elkezdte fertőzni az Android operációs rendszerre épülő okostelefonokat, táblagépeket. Azóta több mint 1700 alkalmazásban bukkant fel, amelyeket a Google folyamatosan távolított el a Play áruházból. Az aggasztó számadatok azt tükrözik, hogy a Joker gyakorta megújuló trükkökkel próbál átjutni a védelmi technológiákon, és sajnos sok esetben képes megkerülni a biztonsági óvintézkedéseket.

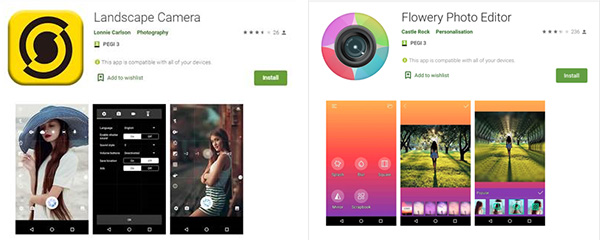

A Check Point kutatói nemrégen négy újabb alkalmazás kapcsán igazolták a Joker jelenlétét. A négy app a következő:

- com.app.reyflow.phote (képszerkesztő)

- com.race.mely.wpaper (háttérképkezelő)

- com.landscape.camera.plus (kamera app)

- com.vailsmsplus (SMS-kezelő)

Fertőzött alkalmazások

Forrás: Check Point

A Joker érdekessége, hogy tartalmaz egy olyan ellenőrző metódust, amely azt is vizsgálja, hogy a fertőzött eszközt éppen hol használják. Amennyibe azt érzékeli, hogy a készülék az Egyesült Államokban vagy Kanadában működik, akkor nem okoz károkat. Mindez persze nem vigasztalja a világ bármely más táján mobilozó felhasználókat.

A kártékony program többféle módszert használ a rejtőzködésre. Egyrészt XOR-kódolással (és statikus kulcsokkal) igyekszik leplezni a kódjának érzékeny részeit. Másrészt titkosított módon kommunikál a vezérlőszervereivel, amelyekről konfigurációs adatokat tölt le. Ezek tartalmazzák egyebek mellett azokat a címeket (URL-eket), amelyek segítségével további nemkívánatos kódokat juttathat fel a készülékekre. Mindebből pedig a felhasználó semmit sem vesz észre, mivel minden a háttérben zajlik.

A Google a biztonsági kutatók által feltárt négy ártalmas alkalmazást már eltávolította a Play-ről.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat