Az adataira pályáznak a jelszavas e-mailek

A banki adatokra éhes adathalászok biztonságosnak kikiáltott elektronikus levelek révén igyekeznek megtéveszteni a felhasználókat. Nem szabad bedőlni a trükkjüknek!

Az adathalászok célja, hogy a felhasználók megtévesztésével értékes adatokhoz jussanak. Ennek érdekében folyamatosan változtatják a technikáikat, és mind kifinomultabb módszerekkel próbálkoznak. Ugyanakkor nem mindig a saját ötleteikből táplálkoznak, hanem esetenként más kiberbűnözői csoportok által kitalált trükköket vetnek be. Ez történt a Proofpoint kutatói által nemrégen feltárt adatlopási események során is.

A csalók ezúttal a vírusterjesztőktől nyúlták le azt a technikát, amellyel hamis biztonságérzetet keltenek a felhasználókban. Korábban a hírhedt Cerber zsaroló program, valamint az Ursnif nevű banki trójai is olyan elektronikus levelekben terjedt, amelyek mellékletében egy jelszóval védett ZIP-állomány kapott helyet. A fájl megnyitásához szükséges jelszó pedig megtalálható volt az e-mail üzenetében. A felhasználókkal a vírusterjesztők azt akarták elhitetni - sajnos nem egyszer sikerrel -, hogy a csatolmány biztonságos, oly annyira, hogy még "extra" védelemmel is rendelkezik. Azonban az állomány megnyitása a számítógép megfertőződéséhez vezetett.

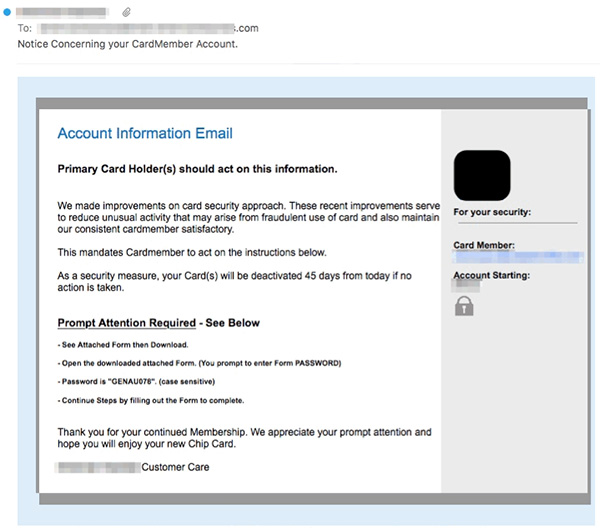

Egy kártékony e-mail - Forrás: Proofpoint

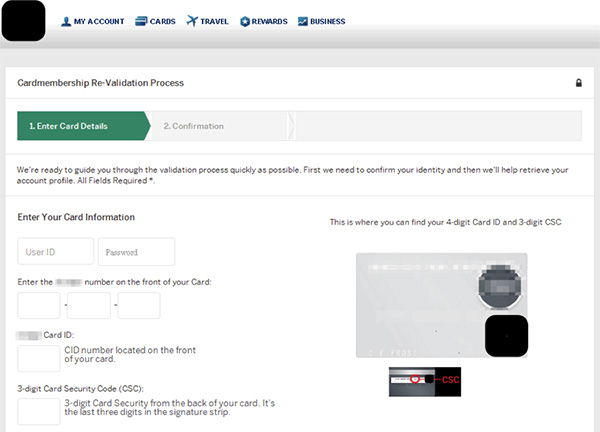

A Proofpoint szerint az adathalászok a legutóbbi akcióik során ezt a módszert használják. A kéretlen leveleikbe elhelyeznek egy HTML-fájlt, majd az abban található tartalom megtekintését egy jelszó megadásához kötik. A jelszót nem titkolják, az e-mailben azt is kiküldik a potenciális áldozatuk számára. Amikor a címzett megnyitja a HTML-fájlt, akkor a webböngészőben egy jelszó megadásra szolgáló mező jelenik meg. Ha a felhasználó beírja a jelszót, akkor kezdetét veszi egy dekódolási folyamat, aminek végén egy személyes és banki adatok megadására szolgáló weblap nyílik meg. Az ezen kitöltött adatok, köztük például bank- és hitelkártyaszámok is az adathalászokhoz kerülnek.

A vizsgálatok arra derítettek fényt, hogy a mellékelt HTML-állományba XOR-kódolás alkalmazásával rejtik el a tényleges tartalmakat a csalók. A jelszó megadását követően pedig egy pah.js nevű JavaScript végzi el a dekódolást. A biztonsági kutatók szerint ez a fajta módszer alapvetően két szempontból kedvez a bűnözőknek. Egyrészt elhitethetik a felhasználóval, hogy biztonságos weboldalt tekint meg, másrészt jelentősen megnehezíthetik a kódelemzéseket és a nemkívánatos tartalmak detektálását.

Adathalász weblap - Forrás: Proofpoint

A hasonló támadások ellen a leghatékonyabban megfelelő óvatosággal és körültekintéssel lehet védekezni. Fontos hangsúlyozni, hogy a pénzintézetek soha nem kérnek e-mailben bizalmas adatokat. Mindezek mellett az is gyanút kelthet, ha olyan módon próbálják kipuhatolni a személyes vagy pénzügyi adatainkat, hogy biztonságos, védett melléketekkel hitegetnek, miközben a jelszó megtalálható az e-mailben.

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat