Számlák mögött lapul egy banki trójai

A Dridex trójai számlának álcázott Word dokumentumok révén kerülhet fel a számítógépekre, amelyekről banki adatokat lop.

Nemrégen számoltunk be arról, hogy a makróvírusok ismét elemükben vannak. A 2000-es évek előtt ezek a kártékony programok nagy számban terjedtek, és sokszor érték el a céljukat a védtelen számítógépeken. Aztán az évek során egyre inkább háttérbe szorultak, ugyanis a vírusírók más technikák felé mozdultak el. Idén azonban valami megváltozott, és újra egyre többször kezdték felütni a fejüket olyan károkozók, amelyek egyebek mellett a Word és az Excel adta lehetőségeket igyekeztek a saját javukra fordítani. A Sophos statisztikái szerint míg júniusban a makróvírusok az összes, dokumentumok útján terjedő kártékony program hat százalékát tették ki, addig ez az arány júliusban 28 százalékra emelkedett.

"Manapság meglehetősen kevesen használnak számítógépet víruskereső nélkül, ami a kártékony programok készítőit arra kényszeríti, hogy folyamatos erőfeszítéseket tegyenek a védelem megkerülése érdekében. Az exploitok fájlstruktúrája általában elég kötött. Visual Basic kódokat viszont egyszerű írni és rugalmasak. A hasonló funkciókat gyakran többféle módon is meg lehet valósítani velük, ami a vírusírók számára lehetőséget ad arra, hogy több variánst is készítsenek a szerzeményeikből" - mondta Graham Chantry, a SophosLabs biztonsági kutatója.

Makrókat hív segítségül a banki trójai

A makróvírusoknál megfigyelhető technikákat immár a Dridex trójai is alkalmazza, melynek célja, hogy banki károkozásokhoz szükséges adatokat szivárogtasson ki a fertőzött számítógépekről. A Cridex/Feodo/Geodo nevű kártékony programok leszármazottjának tekinthető károkozó első variánsa a nyáron jelent meg, de akkor még egy "hagyományos", exe kiterjesztésű, futtatható fájl formájában terjedt. Elsősorban elektronikus levelek mellékleteként került a postafiókokba, és ha a felhasználó elindította, akkor a számítógépe rögtön megfertőződhetett, és egy botnet részévé válhatott.

A Dridex készítői azonban az utóbbi hetekben változtattak a taktikájukon, és exe fájlok helyett már Word dokumentumok segítségével terjesztik a szerzeményük legújabb variánsait. A Palo Alto Networks jelentése szerint vírusírók a trójait leginkább olyan dokumentumok segítségével igyekeznek feljuttatni a PC-kre, amelyeket számláknak álcáznak. Ha a felhasználó megnyit egy ilyen kártékony állományt, és a Wordben engedélyezi a makrókat, akkor a trójai előtt szabaddá válik az út. A vizsgálatok arra derítettek fényt, hogy a Dridex terjesztését szolgáló makró meglehetősen komplex felépítésű. A feladata, hogy csatlakozzon egy távoli kiszolgálóhoz (ehhez több URL is rendelkezésére áll), majd letöltse a trójai állományát. Ugyanez a makró gondoskodik arról is, hogy a Dridex a háttérben feltelepüljön, és elinduljon. Amint ez megtörténik, akkor a kártevő interneten keresztül beszerez egy konfigurációs (XML) fájlt, amelyből többek között azt is megtudja, hogy honnan kell további nemkívánatos állományokat letöltenie. Eközben pedig folyamatosan kommunikál a vezérlőszerverével. Az adatforgalmát a webes kommunikációba (HTTP-forgalomba) igyekszik elrejteni, és a banki, illetve egyéb értékes adatokat ilyen módon eljuttatni a terjesztőihez.

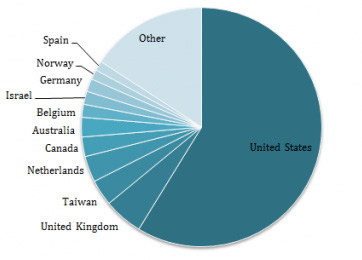

A Palo Alto Networks felmérése szerint a Dridex elsősorban az Egyesült Államokban okoz problémákat, de egyes variánsai már felbukkantak Európában, Ázsiában és Ausztráliában is.

Ryan Olson, a biztonsági cég egyik igazgatója szerint a Dridex elleni védekezés legfontosabb eszköze a makrók letiltása, amit alapértelmezés szerint érdemes megtenni, és csak a valóban megbízható állományok esetén engedélyezni. Emellett persze a víruskeresőkre is fontos szerep hárul.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat