Így powerkodnak a vírusírók

A PowerShellre most már a fájlokat titkosító és a felhasználókat megzsaroló kártékony programok is lecsaptak. Az ilyen károkozók könnyen lebuktathatók (lennének).

Áprilisban arról számoltunk be, hogy a vírusírók csatasorba állították a PowerShellt. Az elsősorban informatikusok által használt parancssori környezet megannyi hasznos szolgáltatást biztosít a számítógépek üzemeltetése során. Az újabb Windows kiadások mindegyikének részét képezi, és különösen a szerver operációs rendszerek esetében jut gyakorta szerephez. Sajnos azonban a kiberbűnözők is egyre gyakrabban ismerik fel a PowerShellben rejlő lehetőségeket.

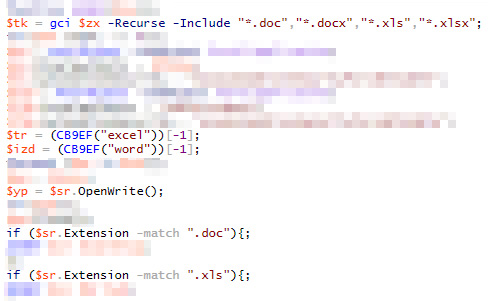

A Trend Micro kutatói nemrégen egy olyan kártékony programot lepleztek le, amely egyebek mellett a PowerShell "erejét" használja ki. A Crigent vagy más néven Power Worm nevű féreg Word és Excel fájlok révén próbál terjedni. Amennyiben egy fertőzött dokumentumot vagy munkafüzetet megnyit a felhasználó, akkor a károkozó előtt szabaddá válik az út. Először megpróbál interneten keresztül beszerezni további állományokat. E fájlokat a vírusterjesztők legtöbbször a Microsoft OneDrive vagy a Dropbox szolgáltatás révén teszik elérhetővé, és ilyen módon a féreg legális, felhős szolgáltatásokból tudja letölteni az egyes összetevőit. Ezt követően rendszerinformációkat gyűjt össze, majd szivárogtat ki, amivel egyúttal értesíti a terjesztőit a fertőzés megtörténtéről, illetve az áldozatául esett PC legfontosabb paramétereiről. A kártékony program a hálózati kommunikációja során felhasználja a Tor által nyújtott lehetőségeket, illetve egy Polipo proxy komponenst is feltelepít a rendszerekre. A Crigent valódi károkat azzal tud előidézni, hogy PowerShell scriptek segítségével megfertőzi a számítógépen tárolt összes xls és doc kiterjesztésű fájlt, amivel biztosítja a további terjedését.

Forrás: Trend Micro

Itt a folytatás

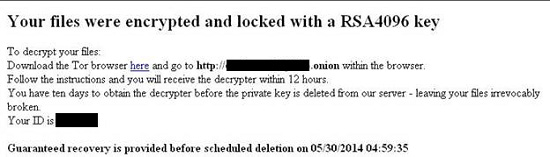

A Crigent felbukkanásával nagyjából egy időben a Sophos arról adott hírt, hogy a védelmi hálóin egy újabb érdekes károkozó akadt fent. Ez szintén a PowerShellt használja fel ahhoz, hogy az olyan jól ismert trójai programok funkcionalitását helyezze új alapokra, mint amilyen a fájlokat titkosító, felhasználókat megzsaroló CryptoLocker. A Sophos által felfedezett kártevő azonban nem sokáig maradt egyedülálló a képességeit illetően. A Trend Micro ugyanis egy újabb zsaroló programot leplezett le, ami ismét csak a PowerShellre építkezik.

A Poshcoder.A névre keresztelt trójai a funkcionalitását tekintve nagymértékben hasonlít az eddig is ismert zsaroló programokra. A fájlok titkosítását követően értesíti a felhasználót a károkozásról és a helyreállítási lehetőségekről. Mindezt több nyelvű üzenetablak révén képes megtenni, amivel egyúttal közli azt is, hogy mennyit és hogyan kell fizetni a titkosítás feloldása érdekében.

Forrás: Trend Micro

A Poshcoder és az elődjei közötti érdemi különbséget a háttérben kell keresnünk. A trójai ugyanis az állományok (AES-alapú) titkosítását egy erre a célra kifejlesztett PowerShell script segítségével végzi, méghozzá olyan módon, hogy a nemkívánatos tevékenységei nagy valószínűséggel csak akkor tűnnek fel a számítógép tulajdonosának, amikor már késő.

Akad jó hír is

Az nem szokatlan, hogy a kiberbűnözés széles körben használatos eszközöket, alkalmazásokat vet be a céljai elérése érdekében. Így például előszeretettel használja ki a Java, az Adobe Flash, az Adobe Reader, valamint egyre inkább a Silverlight képességeit, pontosabban az e szoftverekben feltárt sebezhetőségeket. A PowerShell alkalmazása is illik ebbe a sorba, azonban egy szempontból kedvezőbb a helyzet. A Trend Micro szerint ugyanis a PowerShell scriptekre épülő kártékony programok jóval könnyebben és gyorsabban elemezhetők, mint a korábbi társaik. Sokszor a script funkcionalitása a kód "átfutásával" azonnal világossá válik, de legalábbis könnyen szemet szúrhat, hogy ha valami furcsa, nemkívánatos művelet van "kódolva".

De akkor mégis miért ragaszkodik ennyire a kiberbűnözés a PowerShellhez? Erre a kérdésre nincs egyértelmű válasz, de a legvalószínűbb, hogy a vírusterjesztők pontosan tisztában vannak azzal, hogy jelenleg még sem a biztonsági alkalmazások, sem az informatikusok nem elég gyanakvóak ezekkel a scriptekkel szemben. Vagyis hiába lehet könnyen fényt deríteni egy kód céljára, ha a scriptbe senki sem tekint bele a futtatás előtt. A víruskeresőknek pedig azért van nehéz dolguk, mert tulajdonképpen teljesen legális eszközök, technikák kerülnek felhasználásra.

A fentiekből következik, hogy a PowerShell alapú károkozás elleni védelem legfontosabb pillérét a körültekintő script futtatás jelenti. Érdemes minden számítógépre felkerülő, ismeretlen PowerShell kódot kellő gyanakvással kezelni, és a scriptfuttatáshoz tartozó biztonsági beállításokat a lehető legszigorúbbra venni. Emellett természetesen a naprakészen tartott víruskeresőknek is ki kell venniük a részüket a kockázatok csökkentéséből.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.