Zsarol és adatot lop az androidos MysteryBot vírus

Egy újabb androidos károkozó jelent meg, amely a felhasználók adatainak kémlelése mellett még zsarolásra is vetemedik.

Korábbról már ismerős lehet a LokiBot név, amely egy olyan víruscsaládot takar, ami adatlopásra termett, és egy botnetet kiépítve segíti a csalókat mind a mai napig.

A Threat Fabric kutatói az elmúlt napokban arra lettek figyelmesek, hogy egy olyan androidos kártevő ütötte fel a fejét, amely a LokiBot által is használt vezérlőszerverekhez kapcsolódik. A vizsgálatok egyre több olyan adattal szolgáltak, amik azt támasztották alá, hogy a LokiBot, valamint az újonnan lefülelt MysteryBot között viszonylag erős a kapcsolat.

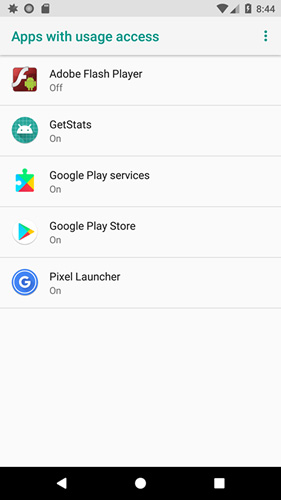

A MysteryBot alapvetően kétféle módon képes károkat okozni. Egyrészt értékes adatokat gyűjt, másrészt megzsarolja a felhasználót. A károkozó jelenleg egy Flash Player alkalmazásnak álcázott app formájában terjed. Amikor felkerül egy készülékre, akkor a felhasználótól több engedélyt is kér (egyebek mellett Usage Access jogot). Ezt követően a háttérben folyamatosan figyelemmel kíséri a felhasználó által megnyitott alkalmazásokat. Egy több mint 100 alkalmazás nevét magában foglaló listával rendelkezik. Elsősorban banki és közösségi programok iránt mutat fokozott érdeklődést. Amennyiben e szoftverek közül valamely elindul, akkor a károkozó egy hamis, adathalász célokat szolgáló felülettel fedi el az eredeti appot, majd megpróbálja rávenni a felhasználót arra, hogy ezen a képernyőn adja meg az adatait (felhasználónevét, jelszavát stb.). Megjegyzendő, hogy a Google az Android 7 és 8 esetében több olyan módosítást is eszközölt, amelyek az ablakok ilyen módon történő elfedését megnehezítik, de úgy fest, hogy a MysteryBot készítői találtak egy kiskaput. Mindezek mellett a képernyőn megjelenő billentyűzet használatát is figyeli a kártevő, amiből szintén hasznos információkhoz juthat.

Forrás: Threat Fabric

A MysteryBot még fejlesztés alatt áll, amit az jelez a leginkább, hogy a jelenlegi változata az összegyűjtött adatokat nem képes feltölteni a támadók szervereire. Ez azonban rövid időn belül megváltozhat.

Az androidos károkozó további fontos jellemzője, hogy rendelkezik egy zsaroló összetevővel. Ennek feladata, hogy a fertőzött készülékhez tartozó memóriakártyán minden fájlt titkosítással vértezzen fel, majd váltságdíjat követeljen. A MysteryBot jelenleg minden egyes fájlt olyan módon tesz használhatatlanná, hogy azokat jelszóval védett, ZIP-állományokba tömöríti be. Készülékenként minden fájlhoz azonos jelszót használt, amit a telepítésekor generál.

A MysteryBot ellen a legjobb védelemnek az számít, ha appokat csak körültekintően telepítünk, és az alkalmazásoknak nem adunk feleslegesen jogosultságokat. Mindezek mellett a mobilbiztonsági alkalmazások is sokat segíthetnek a kockázatok csökkentésében.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.