Pénzt köpködnek a vírusos bankautomaták

A Ploutus trójai célja, hogy bankkártya nélkül is rávegye a bankautomatákat arra, hogy a bennük lévő pénzt a támadók kezébe szórják.

A Ploutus kártékony program első variánsa 2013 óta ismert a biztonsági cégek, illetve a bankok előtt. Akkor a károkozó elsősorban Mexikóban okozott anyagi károkat a pénzintézetek számára. Majd 2014-ben egy olyan variánsa is megjelent, amely SMS-alapú pénzügyi visszaélésekre adott lehetőséget a csalók számára. Aztán némileg háttérbe szorult, és nem igazán lehetett hallani felöle. Legalábbis mostanáig…

A kártékony program ugyanis újra csatasorba állt, és egy új variáns formájában teszi lehetővé az ATM-ek kifosztását. A károkozót a FireEye biztonsági kutatói vették alaposabban szemügyre, és megállapították, hogy a szerzemény igen széles körű támadásokra adhat lehetőséget. Ennek oka, hogy a Windows 10, a Windows 8, a Windows 7 és a Windows XP operációs rendszert futtató bankautomatákon is elemében érzi magát abban az esetben, ha a KAL Kalignite környezet is rendelkezésére áll. A Kalignite platform jelenleg körülbelül 40 ATM-gyártó készülékein fut, és 80 országban érhető el szerte a világon. Ráadásul a legújabb Ploutus-D néhány sornyi kódmódosítással rugalmasan alakítgatható és testre szabható.

A Ploutus-D a fertőzött ATM-eken gondoskodik arról, hogy az újraindítását követően be tudjon töltődni. Képes önállóan vagy szolgáltatásként is futni. A betöltő modulja alkalmas arra, hogy telepítse a szolgáltatást, futtassa a kártevőt, integritás vizsgálatot végezzen, vagy éppen eltávolítsa a káros szerzeményt, eltüntetve ezzel a lehető legtöbb nyomot.

Amikor a Ploutus-D egy ATM-en életre kell, akkor egy nyolcjegyű kódot kér, amit a csalók az ATM egyedi azonosítójából, valamint az aktuális hónap/nap adatokból generálhatnak. Vagyis ez a kód mindig csak egy napig érvényes. De ha rendelkezésre áll, akkor a megadását követően a támadónak nincs más teendője, mint meghatározni, hogy mennyi pénzt szeretne "kivenni", ezt hányszor akarja megismételni, majd az F3 billentyű lenyomásával a pénz az ölébe hullik.

Forrás: FireEye

Nem eszik olyan forrón...

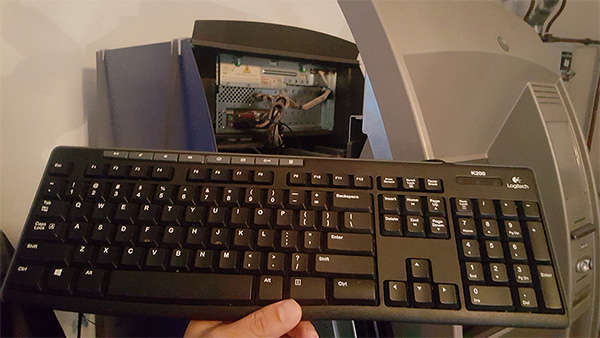

A Ploutus-D révén végrehajtott támadások bekövetkezésének valószínűségét jelentősen csökkenti, hogy a károkozásokhoz a támadóknak fizikailag is hozzá kell férniük az ATM-ekhez. Mivel egyre több bankautomatában van kamera és számos védelmi mechanizmus a jogosulatlan fizikai hozzáférések megnehezítéséhez, ezért a tolvajok szempontjából nagy a lebukás veszélye. Egy billentyűzet segítségével kapcsolódniuk kell az ATM PS2 vagy USB portjához, amihez meg kell bontani az ATM-et, és viszonylag hosszabb ideig bíbelődni vele.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.