Nem fogy ki a Word a támadásokból

A Microsoft Word egy kevésbé ismert funkciója komoly támadási felületet biztosíthat az adatlopások és az egyéb károkozások számára.

A Word régóta kedvelt célpontja a kiberbűnözőknek. Kezdetben elsősorban makrókkal történő visszaélésekkel okoztak komoly problémákat. Először makróvírusokkal fertőzték a számítógépeket, majd az utóbbi években különféle makró alapú, megtévesztő trükkökkel terjesztették az ártalmas kódjaikat, köztük zsaroló programokat is.

A makrók után újabb technikákkal bővült a támadók fegyvertára. Ezek közül az utóbbi időben a legjelentősebbnek és legfelkapottabbnak a DDE (Dynamic Data Exchange) számított. Ennek segítségével – némi felhasználói közreműködéssel - szintén el tudták érni, hogy a rendszereken nemkívánatos kódok induljanak el. A DDE-alapú károkozások olyan méreteket öltöttek, hogy a Microsoft végül úgy határozott, hogy alapértelmezésként letiltja a Wordben a DDE-támogatást.

A DDE-technikák méregfogának kihúzása azonban még nem jelenti azt, hogy a Word lekerült a célpontok listájáról. Éppen ellenkezőleg, hiszen újabb és újabb trükkökre derül fény. A legutóbbi az úgynevezett SubDoc funkcióhoz kötődik, amelynek eredeti célja, hogy egy mester dokumentumból további fájlokat lehessen megnyitni felhasználóbarát módon. Az amerikai Rhino Labs munkatársai azonban arra jöttek rá, hogy a SubDoc a támadók dolgát is megkönnyítheti. Elsősorban adatlopásban, illetve hitelesítő adatok megkaparintásában nyújthat segítséget.

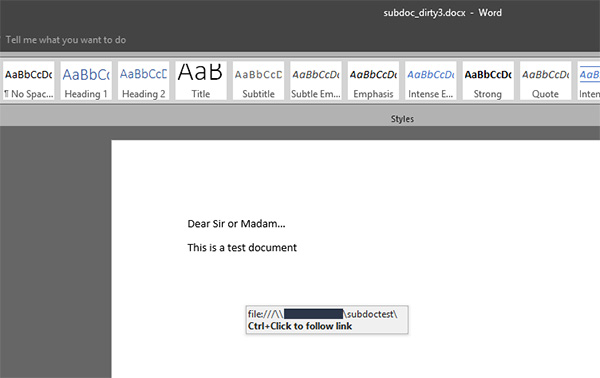

Amikor a felhasználó megnyit egy kártékony dokumentumot, akkor első ránézésre nem fog semmi szokatlant tapasztalni, még csak biztonsági figyelmeztetések sem jelennek meg úgy, mint a makrós támadások esetében. A dokumentumban azonban helyet kap egy rejtett link, amelyre csak akkor derül fény, ha a felhasználó (leginkább véletlenül) egy bizonyos pont fölé húzza az egeret.

Forrás: Rhino Security Labs

A támadás során a hackerek azt próbálják elérni, hogy a Word dokumentum egy általuk üzemeltetett Samba kiszolgálóról kísérelje meg az aldokumentum betöltését. Ez igazából nem fog sikerülni a Word számára, de egy felhasználónév és jelszó bekérésére szolgáló (szabványos Windows-os) dialógusablak megjelenik. Ha pedig ebben megadja az adatait a felhasználó, akkor a felhasználónév, valamint a jelszó hash a támadók kezébe kerül. Vagyis a jelszó közvetlenül nem szerezhető meg ilyen módon, de azért a hash is értékes zsákmány lehet, különösen gyenge jelszavak esetén. Arról nem is beszélve, hogy a Rhino Labs szakértői szerint a SubDoc technika pass-the-hash típusú támadások alapjául is szolgálhat.

A kockázatokat fokozza, hogy a technika viszonylag újnak számít, ezért a biztonsági szoftverek nincsenek még felkészítve rá. Az eddigi vizsgálatok szerint a VirusTotalon egyetlen olyan víruskereső sem volt, amely legalább gyanúsnak ítél volna meg egy ilyen, ártalmas Word dokumentumot. Ezért egyelőre leginkább az óvatosságra lehet hagyatkozni, és a nem megbízható forrásból származó dokumentumok körültekintő kezelésével lehet megelőzni a károkat.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.